روابط عمومی شرکت ایدکو (توزیعکنندهی محصولات کسپرسکی در ایران)؛ شاید بزرگترین داستان 2021 (بررسی انجامشده توسط گاردین و 15 سازمان رسانهای دیگر که ماه جولای منتشر شد) نشان داد که بیش از 30 هزار فعال حقوق بشر، ژورنالیست و وکیل در سراسر جهان ممکن است با استفاده از پگاسوس مورد هدف قرار گیرند. Pegasus نرمافزار نظارت قانونی است که شرکت اسرائیلی به نام NSO آن را توسعه داده است. در این گزارش که نامش پروژه پگاسوس است گفته شده است که این بدافزار به طور گستردهای توسط انواعی از اکسپلویتها از جمله چندین روز صفر کلیک صفر آیاواس به خدمت گرفته شده. لابراتوار Amnesty International’s Security بر اساس تحلیل دقیقِ دستگاههای مختلف موبایل متوجه شد این نرمافزار به طور مکرر برای نظارتهای سوءاستفادهگرانهای استفاده شده است. لیست افراد مورد هدف قرارگرفته شامل 14 رهبر جهانی و بسیاری از اکتیویستها، طرفداران حقوق بشر، مخالفین و چهرههای اپوزیسیون میشود. بعدها در ماه جولای، نمایندگان دولت اسرائیل به عنوان بخشی از بررسی ادعاها از دفاتر NSO بازدید کردند.

در ماه اکتبر، دادگاه عالی هند یک کمیته فنی را مأمور کرد برای بررسی استفاده از پگاسوس به جهت جاسوسی شهروندانش. اپل نیز در ماه نوامبر اعلام کرد دارد در برابر گروه NSO برای توسعه نرمافزاری که کاربرانش را با این بدافزار و جاسوسافزار مخرب مورد هدف قرار داده اقدامات قانونی انجام میدهد. مهمتر اینکه در ماه دسامبر نیز رویترز منتشر کرد که گوشی دپارتمان دولتی آمریکا با بدافزار پگاسوس هک شده. در طول چند ماه گذشته کاربران سراسر دنیا نسبت به وجود چنین بدافزاری اظهار نگرانی کردهاند و دوست دارند بدانند چطور میشود از دستگاههای موبایل خود در برابر پگاسوس و سایر ابزارها و بدافزارهای مشابه محافظت کنند. سعی داریم در این مقاله به راهکارهای امنیتی که شما در برابر این حملات مصون میدارد بپردازیم. با ما همراه بمانید.

راههای محافظت از دستگاههای موبایل در برابر پگاسوس و سایر جاسوسافزارهای پیشرفتهی موبایل

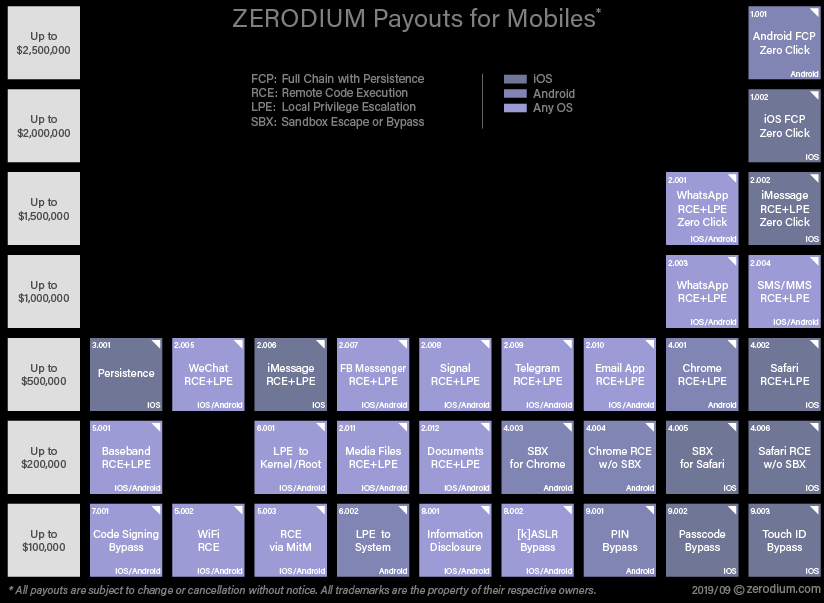

اول از همه باید با این حمله شروع کنیم که پگاسوس کیت ابزار میباشد که به دولتهای ملی با نرخی نسبتاً بالا فروخته شده است. هزینه به کارگیریِ تمام آن ممکن است براحتی به میلیونها دلار آمریکا برسد. به طور مشابهی سایر بدافزارهای موبایل APT نیز شاید از طریق اکسپلویتهای روز صفر کلیک صفر استفاده شوند. اینها به شدت گران هستند- برای مثال Zerodium یک شرکت کارگزاری اکسپلویت برای زنجیره آلودگی اندروید روز صفر با پایداری 2.5 میلیون دلار آمریکا هزینه برمیدارد.

از همان ابتدا این مسئله ما را به یک نتیجهگیری مهمی میرساند: جاسوسی سایبری با حمایت دولت ملی بسیار رایج شده است. وقتی عامل تهدید میتواند میلیونها دلار پرداخت کند بالقوه دهها میلیون دلار آمریکا هم میتواند برای برنامههای مخرب خود سرمایهگذاری کند و از این رو سخت میشود تارگت بتواند در برابر چنین نیرویی ایستادگی کند. بگذارید سادهتر بگوییم: اگر توسط چنین عامل تهدیدی مورد حمله قرار گیرید دیگر مسئله این نخواهد بود که امکانش هست آلوده شوید تا نه؛ مهمتر این است که پیش از آلوده شدن وقت و منابع کافی در اختیار داشته باشید.

خبر خوب: توسعه اکسپلویت و بدافزاهای سایبری مخرب اغلب هیبتی هنری دارند تا اینکه یک علم دقیق باشند. اکسپلویتهار باید مخصوص نسخههای خاص سیستمعامل و سختافزار تنظیم شوند و میتوانند براحتی با انتشار سیستمعاملهای جدید، تکنیکهای جدید تخفیف میزان آلودگی یا حتی چیزهای کوچکی مثل رویدادهای تصادفی خنثی گردند. با در نظر گرفتن این مسئله آلودگی و تارگتینگ میتواند دغدغه هزینه را برای مهاجمین بوجود آورد و همچنین امور را برای آنها سختتر کند. گرچه همیشه هم نمیتوانیم یک اکسپلویت موفق را خنثی کنیم ولی میشود سعی کرد تا آنجا که میشود کار برای مهاجم سخت کرد. چطور در عمل میشود این امر را محقق کرد؟ اینجا چکلیست سادهای داریم:

نحوه امن ماندن برابر جاسوسافزار پیشرفته روی آیاواس

ریبوت روزانه. طبق تحقیقات لابراتوار Amnesty International and Citizen، زنجیره آلودگی پگاسوس اغلب به روز صفرهای کلیک صفر بدون پایداری وابسته است پس ریبوت منظم میتواند دستگاه را پاکسازی کند. اگر دستگاه روزانه ریبوت شود مهاجمین نمیتوانند مدام آن را از نو آلوده کنند. با گذشت زمان این باعث میشود شانس شناسایی بیشتر شود: یک کرش ممکن است اتفاق افتد یا مصنوعات میتوانند ثبت شوند و بدینترتیب ماهیت الودگی محرز گردد. در واقع این فقط تئوری نیست بلکه اجرایی است: ما یک پرونده را که در آن دستگاه موبایل از طریق اکسپلیت روز صفر مورد هدف قرار گرفته بود تحلیل کردیم. صاحب دستگاه دستگاهش را ریبوت مرتباً کرد و پس از حمله هم تا بیست و چهار ساعت بعدش این کار را انجام داد. مهاجمین تلاش کردند چند بار دیگر هم به آن دستگاه حمله کنند اما در نهایت وقتی دیدند برایشان کار سخت شده آن را رها کرده و تسلیم شدند.

غیرفعالسازی iMessage

iMessage درون آیاواس ساخته شده و پیشفرض فعال است؛ همین آن را به بردار جذاب اکسپلویت تبدیل میکند. از آنجایی که پیشفرض فعال شده است، مکانیزمی است برای زنجیرههای روز صفر و برای سالها، اکسپلویتهای iMessage مورد تقاضا بودهاند (با بالاترین پرداختها در شرکتهای کارگزاری اکسپلویت). چائوکی بکرار مؤسس Zerodium سال 2019 چنین نوشت، «در طول چند ماه گذشته شاهد افزایش تعداد اکسپلویتهای آیاواس بودهایم؛ بیشتر زنجیرههای سافاری و آیمسیج که محققین سراسر جهان آنها را فروخته بودند. بازار روز صفر پر شده است از اکسپلویتهای آیاواس که اخیراً شروع کردهایم به رد کردن برخی از آنها». گفته میشود زندگی بدون iMessage ممکن است برای برخی سخت شود (بعداً به این مقوله خواهیم پرداخت) اما اگر پگاسوس و سایر بدافزارهای رده بالای موبایل در مدل تهدید شما باشند آنوقت معامله ارزشمند میشود.

غیرفعالسازی Facetime

همان توصیههای بالا.

به روز نگه داشتن دستگاه موبایل، نصب جدیدترین پچهای آی اواس به محض انتشارشان. هر کسی هم نمیتواند هزینه روز صفرهای کلیک صفر را تقبل کند. در واقع بسیاری از کیتهای اکسپلویت آیاواس که شاهدهش هستیم دارند تا همین الان هم به آسیبپذیریهای پچشده هجوم می آورند. با این وجود، بسیاری از افراد هنوز گوشیهای قدیمی دارند و آپدیتها را به دلایل مختلف به تعویق میاندازند. اگر میخواهید یک قدم از هکرهایی که از سوی دولت حمایت میشوند جلوتر بیافتید، به محض انتشار آپدیتها آنها را دریافت کنید.

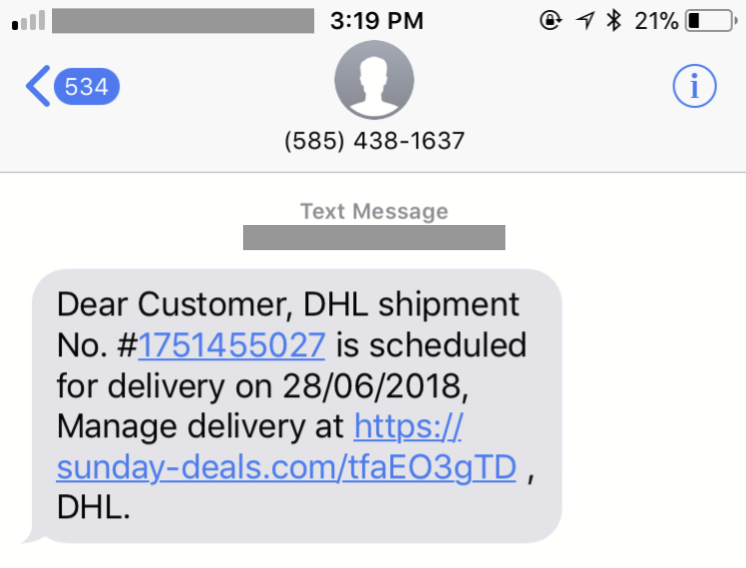

روی لینکهایی که در پیامها دریافت میکنید کلیک نکنید.

این توصیهای ساده و در عین حال مؤثر است. همه مشتریان Pegasus نمیتوانند زنجیرههای روز صفر کلیک صفر را با هزینه میلیونها دلار بخرند، بنابراین تکیهشان بر اکسپلویتهای کلیک 1 است. اینها به صورت پیام، گاهی از طریق اس ام اس میرسند، اما میتوانند از طریق پیام رسانهای دیگر یا حتی ایمیل نیز باشند. اگر پیامک جالبی (یا از طریق هر پیام رسان دیگری) همراه با لینک دریافت کردید، آن را روی دسکتاپ باز کنید، ترجیحاً با استفاده از مرورگر TOR یا بهتر است از یک سیستم عامل امن غیر دائمی مانند Tails استفاده کنید.

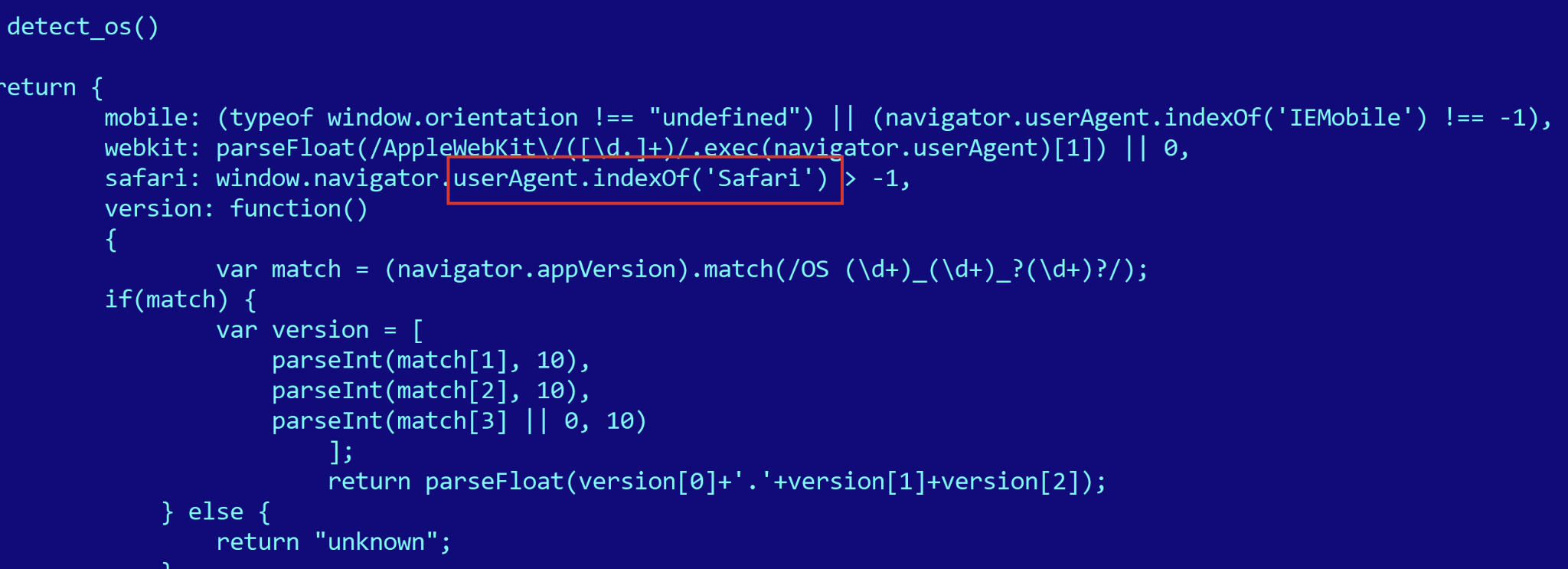

وبگردی با مرورگر جایگزین مانند فایرفاکس فوکوس به جای سافاری یا کروم. علیرغم این واقعیت که همه مرورگرهای iOS تقریباً از یک موتور Webkit استفاده میکنند، برخی از اکسپلویتها روی برخی مرورگرهای جایگزین به خوبی کار نمیکنند:

رشتههای عامل کاربر در iOS از مرورگرهای Safari، Chrome و firefox focus:

- سافاری: Mozilla/5.0 (iPhone; CPU iPhone OS 15_1 like Mac OS X) AppleWebKit/605.1.15 (KHTML, like Gecko) Version/15.1 Mobile/15E148 Safari/604.1

- کروم: Mozilla/5.0 (iPhone; CPU iPhone OS 15_1 like Mac OS X) AppleWebKit/605.1.15 (KHTML, like Gecko) CriOS/96.0.4664.53 Mobile/15E148 Safari/604.1

- فایرفاکس فوکوس: Mozilla/5.0 (iPhone; CPU iPhone OS 15_1 like Mac OS X) AppleWebKit/605.1.15 (KHTML, like Gecko) FxiOS/39 Mobile/15E148 Version/15.0

همیشه از ویپیانی استفاده کنید که ترافیک شما را میپوشاند. برخی از اکسپلویتها از طریق حملات MitM اپراتور GSM، هنگام مرور سایتهای HTTP یا با ربودن DNS ارائه میشوند. استفاده از VPN برای پنهان کردن ترافیک، هدف قرار دادن مستقیم شما از طریق اینترنت را برای اپراتور GSM دشوار میکند. همچنین اگر مهاجمان کنترل جریان داده شما را داشته باشند، مانند زمانی که در رومینگ هستید، فرآیند هدفگیری را پیچیده میکند. لطفاً توجه داشته باشید که همه VPNها یکسان نیستند و هر ویپیانی هم نمیتواند مفید و کارا باشد. بدون طرفداری از هیچ ارائهدهنده VPN خاصی، در اینجا چند نکته هنگام خرید اشتراک VPN با ناشناس بودن ارائه دادهایم:

- از ویپیان رایگان استفاده نکنید.

- به دنبال سرویسهایی باشید که پرداخت با رمزارز را هم قبول میکند.

- به دنبال سرویسهایی باشید که شما را ملزم به اطلاعات ثبتنام نمیکند.

- از اپهای ویپیان دوری کنید- در عوض از ابزارهای منبع بازی مانند OpenVPN، WireGuard و VPN profiles استفاده کنید.

- از سرویسهای جدید ویپیان دوری کنید و به دنبال سرویسهایی باشید که مدتی میشود که ارائه شدهاند.

یک برنامه امنیتی نصب کنید که در صورت جیلبریک بودن دستگاه به شما هشدار میدهد. مهاجمان که حالا حسابی رُسشان کشیده شده است در نهایت مکانیزم پایداری را به کار میگیرند و دستگاه شما را در این فرآیند جیلبریک میکنند. اینجاست که شانس شکست آنها ده برابر میشود و میتوانیم از جیلبریک بودن دستگاه استفاده کنیم.

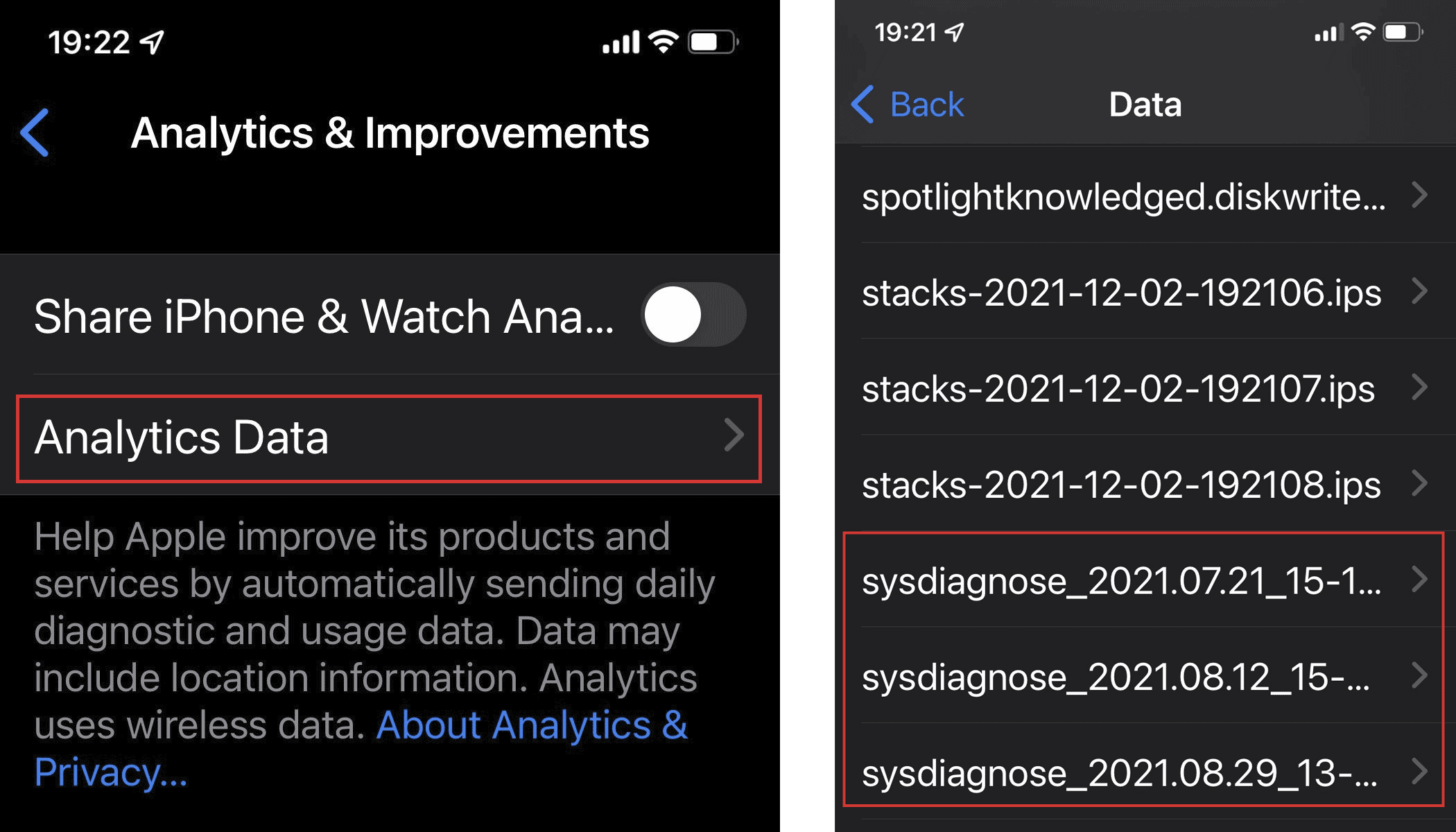

ماهی یک بار از آیتونز بکآپ بگیرید. این تشخیص و یافتن عفونتها در آینده را میسر میسازد. این امر از طریق استفاده از بسته MVT انجام میشود.

sysdiags را اغلب فعال کنید و آنها را در نسخههای پشتیبان خارجی ذخیره کنید. راه اندازی sysdiag به مدل گوشی بستگی دارد - به عنوان مثال، در برخی از آیفونها، این کار با فشار دادن همزمان صدا + کاهش صدا + پاور انجام می شود. ممکن است لازم باشد چند بار با آن بازی کنید، تا زمانی که تلفن صدا کند.

محافظت در برابر جاسوسافزارهای پیشرفته روی اندروید

- ریبوت روزانه

- آپدیت کردن گوشی و نصب جدیدترن پچها

- کلیک نکردن روی لینکهایی که در پیامهای متنی دریافت میشود

- وبگردی با مرورگرهای جایگزین

- استفاده از ویپیانی که ترافیک را ماسکه کند

- نصب بسته امنیتی که بدافزارها را اسکن کرده و اگر دستگاه روت شده هشدار دهد

در سطح پیچیدهتر - هم برای iOS و هم برای اندروید - همیشه ترافیک شبکه خود را با استفاده از IoCهای زنده بررسی کنید. یک سِتآپ خوب ممکن است شامل یک Wireguard شود که همیشه روی ویپیان روشن است.

پیش رفتن بدون iMessage

خیلیها میگویند تنها دلیلی که کاربران از آیفون استفاده میکنند وجود آیمسیج و فیستایم است. و مطمئناً حق با آنهاست: این دو مورد از بهترین چیزهایی بودند که اپل به این اکوسیستم اضافه کرد. اما حالا که کاشف به عمل آمده دقیقا جاسوسیها از طریق همین دو اپ انجام میشود دیگر خیلی سخت است کاربران از این عادت انداخت و کاری کرد بدون این اپها به زندگی خود ادامه دهند.

شاید سوئیچ به تلگرام یکی از راهکارها باشد که خوب البته امتحان کردیم و خوب پیش نرفت. مورد بعدی سیگنال است که با توجه به این حقیقت که دارد روز به روز قابلیتهای جدیدی به خود اضافه میکند میشود امید داشت کاربران از مهاجرت به این اپ راضی باشند و رفتهرفته اپهای آیفون را فراموش کنند. البته اصراری هم بر این سوئیچ نیست. اپل به طور قابلملاحظهای سندباکس امنیتی خود را برای آیمسیج ارتقا داده است. با این وجود هنوز هم مهاجمین میتوانند این سندباکس امنیتی را دور بزنند و باید این را دانست که قابلیتهای امنیتی صد در صد هم مصونیت از هک را تضمین نمیدهند. بنابراین، ممکن است بپرسید بهترین کار چیست؟ برخی از افراد در این راستا اقدام به اتخاذ چندین گوشی کردهاند- یکی که iMessage در آن غیرفعال است و یک iPhone "[1]honeypot" که iMessage در آن فعال است. هر دو به خوبی با Apple ID و شماره تلفن یکسان مرتبط هستند. بدینترتیب اگر کسی تصمیم بگیرد حمله کند به احتمال زیاد با هانیپات مواجه خواهد شد و تیرش به سنگ خواهد خورد.

نحوه شناسایی پگاسوس و سایر بدافزارهای پیشرفتهی موبایل

شناسایی ردپای آلودگی Pegasus و سایر بدافزارهای پیشرفته موبایل بسیار مشکل است و به دلیل ویژگیهای امنیتی سیستم عاملهای مدرن مانند iOS و Android پیچیده است. بر اساس مشاهدات ما، این امر با استقرار بدافزارهای غیرمداوم پیچیده تر نیز میشود، که تقریباً هیچ ردی پس از راه اندازی مجدد باقی نمیگذارد. از آنجایی که بسیاری از چارچوبهای تحلیلی به جیلبریک دستگاه نیاز دارند، که به نوبه خود نیازمند ریبوت است، این امر منجر به حذف بدافزار از حافظه -در طول ریبوت- میشود. در حال حاضر میتوان از روشهای مختلفی برای شناسایی پگاسوس و سایر بدافزارهای موبایل استفاده کرد. MVT (جعبهابزار اعتبارسنجی موبایل) متعلق به Amnesty International رایگان و منبع باز است و به تکنولوژیستها و محققین اجازه میدهد تلفنهای همراه را برای علائم عفونت بررسی کنند. MVT با فهرستی از IoCها (شاخص های سازش) که از پروندههای پرمخاطب جمع آوری شده و توسط Amnesty International در دسترس قرار گرفته است، تقویت میشود.

اگر به پگاسوس آلوده شدیم چه؟

ممکن است همه این توصیهها را با دقت دنبال کرده باشی و همچنان آلوده بشوید. متأسفانه این واقعیتی است که امروزه در آن زندگی میکنیم. دلیل هم ندارد این آلودگی را دلیل بد بودن خود بگذارید: شاید علیه افراد قدرتمند صحبتی کرده باشید یا در برخی اعتراضات سیاسی شرکت. حتی ممکن است صرفاً از نرمافزار رمزگذاری استفاده کرده باشید یا در مکان نامناسبی در زمان اشتباه بودهاید. به جنبه مثبت امر نگاه کنید – از آلوده شدن خود دست کم خبر دارید. برخی حتی ممکن است روحشان از این مسئله باخبر نشود. نفس عمیق کشیده و از راهکارهای زیر کمک بگیرید:

- چه کسی حمله کرده و چرا؟ سعی کنید بفهمید چه چیزی شما را مورد توجه مهرههای قدرتمند قرار داده است. آیا راهی هست که بشود در آینده بر روی رفتارهای اینچنینی خود کنترل بیشتری داشته باشید؟

- میتونید در موردش حرف بزنید؟ گزارشگران و ژورنالیستها کارشان این است که از سوءاستفادهها و برملا کردن دروغها بنویسند. اگر مورد حمله قرار گرفتهاید سعی کنید ژورنالیستی را پیدا کرده و قصه خود را برایش تعریف کنید تا بنویسد.

- دستگاه خود را عوض کنید. اگر آیاواس داشتید به اندروید مهاجرت کنید و برعکس. این مهاجمین را گیج خواهد کرد. برای مثال برخی از عاملین تهدید معروفند به اینکه سیستمهای اکسپلویتی را فقط میخرند که روی یک برند خاص گوشی و سیستمعامل کار میکند.

- دستگاه دیگری داشته باشید که ترجیحاً GrapheneOS اجرا کند. برای تعامل و برقراری ارتباط امنتر چنین گوشیای مناسبتر خواهد بود.

- از پیامرسانهایی که باید شماره تلفن خود را در اختیار مخاطبین خود قرار دهید خودداری کنید. هنگامی که یک مهاجم شماره تلفن شما را داشته باشد، به راحتی می تواند شما را در بسیاری از پیامرسانهای مختلف از طریق این مورد هدف قرار دهد - iMessage، WhatsApp، سیگنال، تلگرام، همه آنها به شماره تلفن شما مرتبط هستند. یک انتخاب جدید جالب در اینجا Session است که به طور خودکار پیامهای شما را از طریق شبکهای به سبک Onion هدایت میکند و به شماره تلفنها متکی نیست.

- سعی کنید با یک محقق امنیتی در منطقه خود تماس بگیرید و به طور مداوم در مورد بهترین شیوهها بحث کنید. هر زمان که فکر میکنید چیزی عجیب و غریب است، پیامهای مشکوک یا گزارشها را به اشتراک بگذارید. امنیت ماهیتی یکبعدی ندارد که بشود 100% بدان تکیه کرد. آن را مانند یک رشته در نظر بگیرید که در جریان است و باید خود را مدام با بالا و پایینهایش تنظیم کنید.

[1]یک منبع سیستم اطلاعاتی با اطلاعات کاذب است که برای مقابله با هکرها و کشف و جمعآوری فعالیتهای غیرمجاز در شبکههای رایانهای بر روی شبکه قرار میگیرد

منبع: کسپرسکی آنلاین (ایدکو)

کسپرسکی اسم یکی از بزرگترین شرکتهای امنیتی و سازنده آنتی ویروس است که برخی از کاربران اشتباهاً این شرکت و محصولات آنتی ویروس آن را با عناوینی نظیر کسپرسکای،کاسپرسکی، کسپراسکای، کسپراسکای، و یا کاسپراسکای نیز میشناسد. همچنین لازم به ذکر است مدیرعامل این شرکت نیز یوجین کسپرسکی نام دارد.