روابط عمومی شرکت ایدکو (توزیعکنندهی محصولات کسپرسکی در ایران)؛ از لحاظ حجم کاری روزانه، برخی نقشهای یک متخصص امنیت اطلاعات را میتوان با نقشهای یک تحلیلگر SOC[1] مورد مقایسه قرار داد. از آنجایی که به این مسئله واقفیم توجه ویژهای به توسعه ابزارهایی داشتهایم که میتوانند کار آنها را یا خودکار کرده و یا تسهیل کنند. در پی آخرین آپگرید Kaspersky CyberTrace به پلتفرم هوشتهدید (TI) تمام قد در ادامه قرار است نشان دهیم چطور تحلیلگر SOC میتواند از این ابزار برای مطالعهی زنجیرهی کشتار حمله استفاده کند. با ما همراه بمانید.

بگذارید مثالی بزنیم: فرض کنید فردی برای بازدید از وبسایتی که برچسب آلوده بدان خورده است روی شبکه سازمانی از ایستگاه کار استفاده میکند. راهکارهای امنیتی شرکت رخداد سایبری را شناسایی میکنند و سیستم [2]SIEM شرکت نیز آن را لاگ میکند. در نهایت، یک تحلیلگر SOC که از قضا به پلتفرم Kaspersky CyberTrace مجهز است میتواند بخوبی از ساز و کار مجرمان سایبری باخبر شود.

شناسایی زنجیره حمله

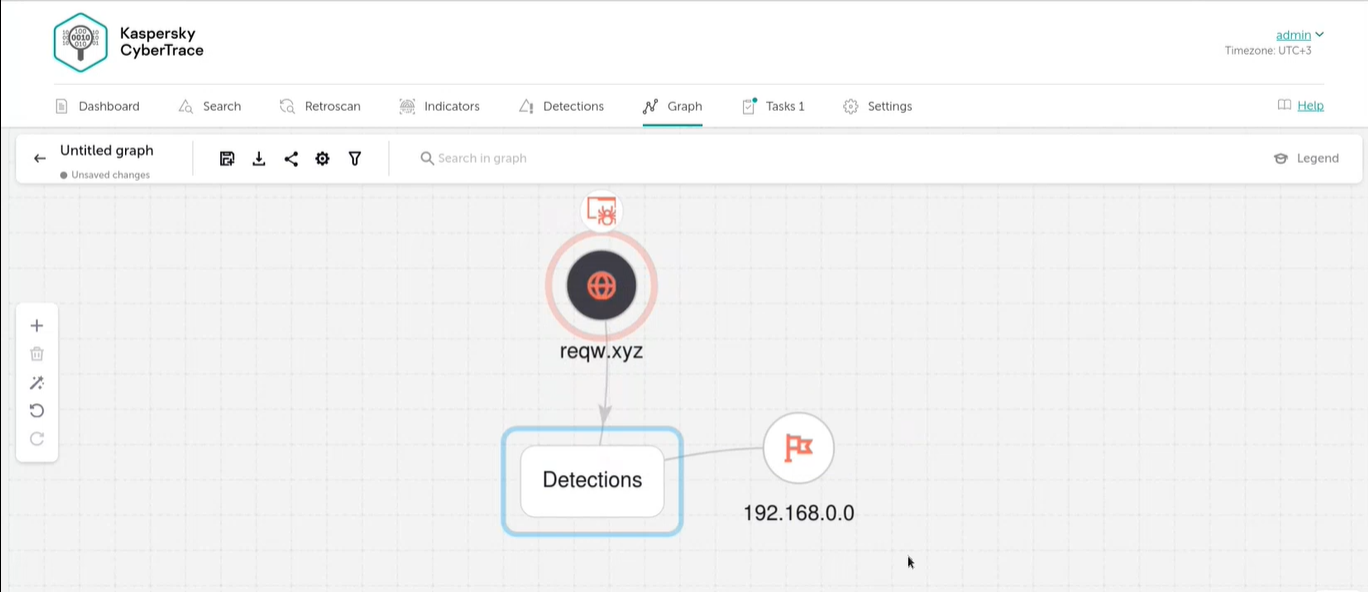

تحلیلگر در فهرست ناهنجاریهای کشفشده شناساییای را بر اساس دادههای فید یوآرال آلوده انجام میدهد و نیز تصمیم میگیرد نگاه دقیقتری داشته باشد. اطلاعات زمینهای (آدرس آیپی، هشهای فایلهای آلوده مرتبط با آدرس، حکمهای راهکار امنیتی، دادههای WHOIS و غیره) مستقیم از فید در اختیار تحلیلگر قرار میگیرد. با این حال، راحتترین روش برای تحلیل زنجیره حمله استفاده از نمودار است (گزینه View روی دکمه gGraph).

تا اینجا اطلاعات کمی در دسترس بوده است: حقیقت شناسایی، یوآرال آلودهی شناساییشده، آدرس آیپی داخلی کامپیوتر که یوآرال از آن باز شده است و توانایی در دیدن اطلاعات کامل زمینهای برای تهدید شناساییشده در سایدبار. این تنها مقدمهایست برای بخش جذاب: با کلیک روی آیکون یوآرال آلوده، تحلیلگر میتواند درخواست شناساگرهای شناختهشدهی مرتبط با این آدرس را دهد:

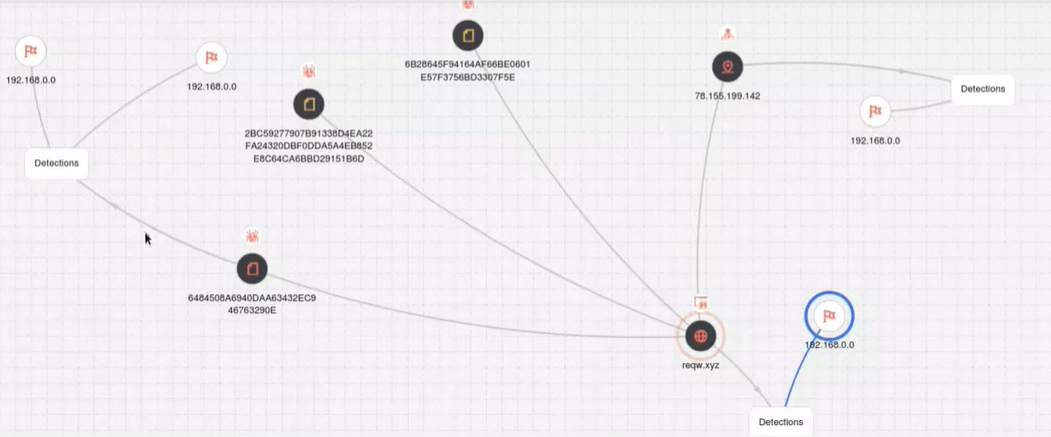

مرحله منطقی بعدی استفاده از شناساگرها برای بررسی سایر شناساییها در زیرساخت است. این کار نمیتوانست از این راحتتر باشد: روی هر چیزی (برای مثال آدرس آیپی آلوده) کلیک کنید و Related CyberTrace Detects را انتخاب نمایید. شناساییهای اافی به عنوان نمودار نمایش داده میشوند. تنها با یک کلیک میتوان متوجه شد کدام کاربر به آدرس آیپی آلوده دسترسی دارد. به طور مشابهی، میتوان بررسی کرد که کدام کاربران فایلهایی را که هشهایشان در شناساگرها موجود است دانلود کردهاند.

همهی شناساگرهایی که در اسکرینشاتها میبینید نشانگر تستها هستند و نمونهای هستند از رخدادهای نسبتا متوسط سایبری. در جهان واقعی اما شاید هزاران شناسایی داشته باشیم که شاید مرتبسازی دستیشان بدون رابط گرافیکی کار بسیار سختی باشد. با این حال با رابط گرافیکی هر نقطه نمودار تمام کانتکست را از فیدهای دادههای تهدید بیرون میکشد. برای سهولت کار، تحلیلگر میتواند به طور دستی یا خودکار موارد را یا دستهبندی کرده و یا پنهان کند. اگر تحلیلگر به برخی از منابع اضافی اطلعات دسترسی داشته باشد میتواند شناساگرها را اضافه کرده و روابط متقابل را علامتگذاری کند. اکنون متخصص در عین حال که روابط متقابل بین شناساگرها را بررسی میکند میتواند زنجیره کامل حمله را نیز از نو ساخته و متوجه شود کاربری یوآرال سایت آلوده را تایپ کرده، سرور DNS به آدرس آیپی بازگشته و فایل با هش شناختهشده از آن سایت دانلود شده است.

یکپارچگی با پورتال هوش تهدید کسپرسکی

تطبیق شناساییها با فیدهای داده تهدید تنها برای تحلیل یک رخداد واحد کاربرد دارد اما اگر رخداد بخشی از یک حمله چندگانه با مقیاس بالا باشد چه؟! دریافت زمینهی تاریخی و زمینه برای تحلیلگران SOC بسیار اهمیت دارد. به همین منظور آپگرید Kaspersky CyberTrace با ابزار تحلیلی دیگرمان که Kaspersky Threat Intelligence Portal نام دارد یکپارچه است. Kaspersky Threat Intelligence Portal به پایگاه اطلاعاتی کامل تهدید سایبری دسترسی دارد و توسط متخصصین ضدبدافزاریمان از روز اولی که کسپرسکی شروع به کار کرد ساخته شده است. تحلیلگر با منوی Related External Indicators میتواند با یک کلیک به همه اطلاعات کسپرسکی دسترسی پیدا کند؛ اطلاعاتی نظیر: کدام دامنهها و بخشها به آدرس آیپی مخرب ربط دارند؟، کدام یوآرالهای دیگر از قبل به آیپی ربط داشتند؟، هشهای فایلهایی که سعی داشتند به آن یوآرال دسترسی پیدا کنند و هشهای فایلهایی که از آن یوآرال دانلود شده بودند. مزیت دیگر این ادغام و یکپارچگی توانایی در جستجوی گزارشات است؛ گزارشاتی پیرامون حملات APT مرتبط با یک یوآرال یا فایل هش خاص. مشترکین Kaspersky Threat Intelligence Portal براحتی میتوانند گزارشاتی را که چنین یوآرالها یا فایل هشهایی را ذکر کردهاند پیدا نموده و دانلود کنند. هیچیک از این اطلاعات تا قبل از این قابلدسترس نبود یا دستکم نیاز به کار دستی داشت- پیدا کردن هش یا آدرس درست، کپی کردن آن، سرچ در پورتال. حال دسترسی به همه این اطلاعات بسیار سریع و راحت شده و از این طریق تیم اطلاعات فناوری میتوانند به موقع حمله را شناسایی کرده و در نهایت آسانی روی یک رخداد سایبری به جستجو و بررسی بپردازند.

قابلیتهای دیگر Kaspersky CyberTrace

Kaspersky CyberTrace نه تنها با فیدهای داده تهدید (که کسپرسکی در اختیار قرار داده) کار میکند بلکه میتواند همچنین به منابع طرفسوم نیز متصل شود. افزون بر این ابزار راحتی هم دارد برای مقایسهی اطلاعات در فیدهای مختلف: ماتریس Supplier Intersections. این ماتریس به تحلیلگران قدرت میدهد تا ببینند چه فیدهایی دادههای بیشتری دارند- و اگر یک فید داده منحصر به فردی نداشت تحلیلگر میتواند عضویت خود را بردارد. CyberTrace همچنین در حالت چندکاربره نیز فعالیت کرده و از کار تیمی پشتیبانی میکند: تحلیلگر میتواند به همکاران خود دسترسی دهند تا کامنت بگذارند یا در بررسی شرکت کنند. در صورت لزوم، تحلیلگران میتوانند از CyberTrace شناساگرها را آنلود کرده و از این طریق آنها از یوآرال قابل دسترسی خواهند بود. چنین اقدامی شاید برای مثال جهت افزودن یک قانون برای بلاک خودکار شناساگرها در سطح فایروال لازم باشد. قابلیت کارامد دیگر Retroscan است که تحلیلگران با آن میتوانند لاگهای قدیمی را از سیستمهای SIEM سیو کرده و بعدها در مقابل فیدهای جدید بررسی کنند. به بیانی دیگر اگر تحلیلگران برای یک تحقیق دادههای کافی نداشتند (در زمان شناسایی رخداد سایبری) همچنان میتوانند این کار را به طور عقبنگرانهای انجام دهند.

[1] security operations center

[2] security information and event management

منبع: کسپرسکی آنلاین (ایدکو)

کسپرسکی اسم یکی از بزرگترین شرکتهای امنیتی و سازنده آنتی ویروس است که برخی از کاربران اشتباهاً این شرکت و محصولات آنتی ویروس آن را با عناوینی نظیر کسپرسکای،کاسپرسکی، کسپراسکای، کسپراسکای، و یا کاسپراسکای نیز میشناسد. همچنین لازم به ذکر است مدیرعامل این شرکت نیز یوجین کسپرسکی نام دارد.