روابط عمومی شرکت ایدکو (توزیع کننده محصولات کسپرسکی در ایران)؛ مقدمه

از هر متخصصی که کد مخربِ ویندوزی را تجزیه و تحلیل میکند بپرسید بدافزار با چه مزایای سیستمی سر و کار دارد و قصد دارد بدان دسترسی پیدا کند بدون لحظهای درنگ میگویند: «حقوق ادمین». آیا تحقیقات و پژوهشهایی هم هست که این ادعا را حمایت کند؟ هر ساله مکانیزمهای جدیدی کشف میشود و هر تکنیک ارزش این را دارد که جداگانه مورد تحلیل و بررسی قرار گیرد. در ادامه با ما همراه شوید تا نگاهی بیاندازیم به تصویر کلی مکانیزم یکپارچهی ویندوز. البته این را هم بگوییم که قرار است به کل طیف سیستمعاملهای ویندوزی (حتی آنهایی که قدمتشان به ویندوز ویستا میرسد) بپردازیم اما هر نسخه را به طور مجاز مورد بررسی قرار نخواهیم داد زیرا از حوصلهی متن خارج خواهد بود.

برگردیم به عقب

مدل امنیتی ویندوز اکسپی به طور قابلتوجهی با مدل امنیتی ویندوز ویستا و سیستمعاملهای جدیدتر فرق دارد. در ویندوز اکسپس دو نوع اکانت کاربر داریم: اکانت استاندارد و اکانت ادمین. اکثر قریب به اتفاق کاربران با حقوق ادمین کار کردند، گرچه برای امور روزانهشان هیچگاه به این حقوق نیاز نداشتند. این افراد سیستمهای خود را به نرمافزارهای مخرب که حقوق کاربر فعلی را در اختیار داشتند (بیشتر همان حقوق ادمین منظورمان است) آلوده کردند. در نتیجه، نرمافزارهای مخرب حین دسترسی به مزایای ردهبالا در سیستمی که ویندوز اکس پی را اجرا میکرد به هیچ مشکل اساسی و جدیای برنخوردند. این مکانیزم تا ورود خانوادهی ویندوز ویستا همچنان استفاده میشد. درست همینجا بود که مایکروسافت مدل امنیتی جدیدی را معرفی کرد: مکانیزم یکپارچگیِ ویندوز[1].

شاید بتوان گفت دو نوع اکانتی که در فوق اشاره کردیم در این مکانیزم جدید وجود دارند؛ با این حال، این سیستمعامل اکنون از Admin Approval Mode (حالت تأیید ادمین) استفاده میکند. بله همان UAC دوستداشتنی (منظورمان کنترل دسترسی کاربر است). به محض اینکه نیاز به مزایای ردهبالا باشد، کادر UAC پاپآپ شده کاربر را برای اجرای اقدامی خاص ملزم به گرفتن اجازه میکند. عامل انسانی یکی از اصلیترین مشکلات امنیتی بوده و درست به همین خاطر است که مسئول کردن فردی که خود مبتدیترین چیزها در مورد امنیت کامپیوتر را هم نمیداند کاری است غیرعقلانی که همهچیز را زیر سؤال میبرد. خودِ مایکروسافت در این خصوص چنین گفته است: «چیز مهمی که باید دانست این است که UAC یک مرز امنیتی نیست. UAC به افراد کمک میکند تا امنیت بیشتری داشته باشند اما نمیشود گفت علاجی برای همهی آلودگیهاست. UAC بیشتر به خاطر اصراری که پیش از نصب نرمافزار میکند به افراد کمک میکند».

مکانیزم یکپارچگیِ ویندوز

مکانیزم جدید یکپارچگیِ ویندوز مهرهی محافظتیِ اصلی ساختمان امنیت ویندوزی به حساب میآید. این مکانیزم درخواستهای دسترسی را از سوی اپهایی که تحت همان اکانت کاربری اجرا میشوند اما قابلاعتماد نیستند محدود میکند. به بیانی سادهتر، این مکانیزم فرآیندها و نیز اجسام قابل امنیتدهی (securable objects) در ویندوز را در سطحی یکپارچه قرار میدهد. این سطح یکپارچگی درخواستهای مجوز برای دسترسی را ممکن است بنا به صلاحدید خود محدود کرده و یا آن را اعطا کند.

.png)

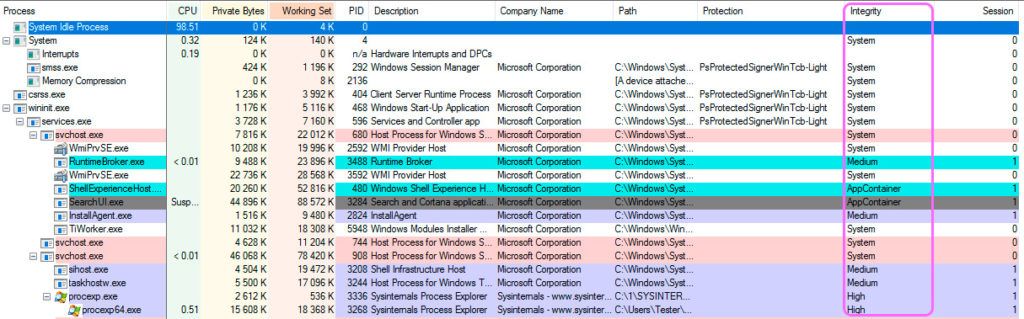

نمیخواهیم به جزئیات عملکرد این مکانیزم یکپارچه بپردازیم. تنها به جدولی نیاز است که در آن آمار بدستآمده به زبانی ساده شرح گردد: این جدول در حقیقت ارتباط بین سطوح یکپارچگی و شناساگرهای امنیتی SID را نشان میدهد (جدول شماره 7 را مشاهده کنید) که کاربر، گروه، دامنه یا اکانتهای کامپیوتریِ ویندوز را شناسایی میکند.

.png)

بیشترِ اپهایی که توسط کاربر استاندارد اجرا میشوند از سطح یکپارچگیِ متوسطی برخوردارند. ادمینها سطح بالایی از یکپارچگی را دارند. سرویسها و کرنل هم یکپارچگی سیستم را دریافت میکنند. اما سطح پایین یکپارچگی برای مثال به App Container خواهد رسید. این سطح معمولی مخصوص مرورگرهای مدرن است که سیستمعامل را از هجوم احتمالی بدافزار از سوی وبسایتهای آلوده محافظت میکنند.

اصولاً همین سطح بالای یکپارچگیست که نرمافزارهای آلوده لَهلَه آن را میزنند.

دروغها، این دروغهای لعنتی و آمار

محصولات آنتیویروس حال حاضر نسبت به امنیت سیستم رویکردی جامع دارند. از همین روست که از کلی اجزا استفاده میکنند تا کد مخرب نتواند سیستم را در مراحل مختلف آلوده کند. این اجزا ممکن است شامل آنتیویروس وب، امولاتورهای اسکریپت، امضاهای کلود، شناساگرهای اکسپلویت و کلی اجزای دیگر شوند. اطلاعاتی که وارد سیستم میشوند تحت اسکنهای متعددی قرار میگیرند (ابتدا توسط یک محصول آنتیویروس). در نتیجه، تعداد زیادی از برنامههای آلوده هنوز به مرحلهی اجرا نرسیده شناسایی میشوند. برای مثال بدافزاری سعی داشت به مرحلهی اجرا برسد اما محصول آنتیویروس مدرن این جسم بالقوه آلوده را ردیابی و شناسایی کرد که حتی اگر بدافزار به مرحله اجرا هم میرسید باز هم «امضاهای جریان رفتاری» (BSS) متعلق به قابلیت [2]System Watcher کسپرسکی نمیگذاشتند این بدافزار به اهداف پلید خود برسد.

برای همین از گروه Behavior Detection خواسته شد تا تیم ما را در جمعآوری آماری برای سطوح مزایای سیستم (جهت اجرا توسط بدافزارهای فعالی که میتوان آنها را با BSS شناسایی کرد) یاری دهد.

ظرف 15 روز، -با کمک شبکهی امنیتی کسپرسکی-اطلاعاتی روی تقریباً 1.5 میلیون شناسایی جمعآوری شد. این آمار، کل طیف سیستمعاملهای ویندوزی –از ویندوز ویستا تا ویندوز 10- را دربرگرفت. بعد از فیلتر کردن برخی رویدادها و تنها کنار گذاشتن آن رویدادهای خاص و نیز آنهایی که حاوی امضاهای تست ما نبودند، به 976 هزار شناسایی رسیدیم. بیایید نگاهی داشته باشیم به توزیع سطوح یکپارچگی برای نرمافزارهای فعال آلوده در طول این بازهی زمانی.

.png)

با خلاصه کردن نتایج در گروههای غیرقابل اعتماد، پایین، متوسط، بالا و سیستم، توانستیم نرخ درصد را محاسبه کنیم که اسمش را میگذاریم «از خوب تا بد». گرچه سازندگان این بدافزارها ممکن است این نرخ درصد را چندان هم بد ندانند.

.png)

نتیجهگیری

دلیل چنین آمار ترسناکی چیست؟ راستش را بگوییم، هنوز نمیشود جوابی سرراست و قاطع داد؛ باید مطالعات بیشتری در این زمینه صورت گیرد. اما یقین داریم نویسندگان ویروس از متودهای مختلفی برای بالا بردن سطح دسترسیهایشان و نیز دور زدن مکانیزم UAC استفاده میکنند (برای مثال آسیبپذیریهای موجود در ویندوز، نرمافزارهای طرفسوم، مهندسی اجتماعی و کلی ترفند دیگر). این امکان نیز وجود دارد که بسیاری از کاربران قابلیت UAC خود را کاملاً غیرفعال کرده باشند زیرا ممکن است برایشان آزاردهنده باشد. با این حال، پر واضح است که سازندگان برای رسیدن به مزایای ردهبالای دسترسی در ویندوز هیچ مشکل خاصی ندارند؛ بنابراین توسعهدهندگان حفاظت در برابر تهدید میبایست این مشکل را هر چه سریعتر مورد بررسی قرار داده و نسبت به رفع آن اقدام کنند.

[1] Windows integrity mechanism، اجزای اصلی معماریِ امنیتی ویندوز است که مجوزهای دسترسی اپها را که تحت همان اکانت کاربری اجرا میشوند اما قابلاعتماد نیستند محدود میکند.

[2] این قابلیت کسپرسکی در صورت دریافت شواهدی مبنی بر اجرای عملیات مخرب توسط یک نرمافزار به سرعت آن را مسدود مینماید. این عملیات مخرب شامل ایجاد تغیرات نامطلوب در رجیستری سیستمها، ایجاد آلودگی در فایلها و غیره میباشد.

منبع: کسپرسکی آنلاین (ایدکو)

کسپرسکی اسم یکی از بزرگترین شرکتهای امنیتی و سازنده آنتی ویروس است که برخی از کاربران اشتباهاً این شرکت و محصولات آنتی ویروس آن را با عناوینی نظیر کسپرسکای،کاسپرسکی، کسپراسکای، کسپراسکای، و یا کاسپراسکای نیز میشناسد. همچنین لازم به ذکر است مدیرعامل این شرکت نیز یوجین کسپرسکي نام دارد.