روابط عمومی شرکت ایدکو (توزیعکنندهی محصولات کسپرسکی در ایران)؛ با توجه به تحقیقاتی که این اواخر مورد EAGERBEE کردیم، متوجه شدیم این بکدر در ISPها و نهادهای دولتی در خاورمیانه مستقر شده است. تجزیه و تحلیل ما مؤلفههای جدیدی را که در این حملات مورد استفاده قرار گرفتند کشف کرد، از جمله یک انژکتور سرویس جدید که برای تزریق بکدر به یک سرویس در حال اجرا طراحی شده است. علاوه بر این، ما مؤلفههایی (پلاگینهایی) را که قبلاً مستند نشده بودند کشف کردیم که پس از نصب بکدر مستقر شده بودند. این مجموعهای از فعالیتهای مخرب مانند استقرار پیلودهای اضافی، کاوش سیستمهای فایل، اجرای پوستههای فرمان و موارد دیگر را فعال میکند. پلاگینهای کلیدی را میتوان از نظر عملکرد در گروههای زیر دستهبندی کرد: Plugin Orchestrator، File System Manipulation، Remote Access Manager، Process Exploration، Network Connection Listing and Service Management.

در این مقاله قرار است تجزیه و تحلیل دقیقی داشته باشیم از قابلیتهای بکدر EAGERBEE با تمرکز بر انژکتور سرویس، ماژول Plugin Orchestrator و افزونههای مرتبط. ما همچنین ارتباطات بالقوه بکدر EAGERBEE را با گروه تهدید CoughingDown بررسی خواهیم کرد. با ما همراه بمانید.

عفونت و انتشار اولیه

متأسفانه، بُردار دسترسی اولیه مورد استفاده توسط مهاجمین نامشخص است. با این حال، پی بردیم که آنها دستوراتی را برای استقرار انژکتور بکدری به نام tsvipsrv.dll به همراه فایل پیلود ntusers0.dat، با استفاده از سرویس SessionEnv برای اجرای انژکتور اجرا میکنند.

اجزای بدافزار

انژکتور سرویس

انژکتور سرویس فرآیند سرویس Themes را هدف قرار میدهد. ابتدا فرآیند را مکانیابی و باز می کند، سپس حافظه را برای نوشتن بایتهای بکدر EAGERBEE (ذخیرهشده در C:\users\public\ntusers0.dat) به همراه بایتهای استاب کد[1] اختصاص میدهد. استاب کد وظیفه فشردهسازی بایتهای بکدر و تزریق آن ها به حافظه فرآیند سرویس را بر عهده دارد.برای اجرای کد خرد، انژکتور کنترل کننده اصلی سرویس را با آدرس استاب کد در حافظه پردازش سرویس جایگزین میکند. سپس با ارسال یک کد کنترلی SERVICE_CONTROL_INTERROGATE به سرویس، استاب راهاندازی میشود. پس از اتمام اجرای استاب، انژکتور با حذف استاب کد از حافظه سرویس و بازیابی کنترلر اصلی سرویس پاک میشود.

بکدر EAGERBEE

وقتی بکدر را در سیستم آلوده پیدا کردیم، dllloader1x64.dll نام داشت. میتواند یک mutex با نام mstoolFtip32W ایجاد کند. پس از آن، شروع به جمعآوری اطلاعات از سیستم میکند: نام NetBIOS رایانه محلی، اطلاعات سیستمعامل (شماره نسخه اصلی و فرعی، شماره ساخت، شناسه پلتفرم، و اطلاعات مربوط به مجموعههای محصول و آخرین بسته خدمات نصب شده بر روی سیستم)، نوع محصول برای سیستم عامل در رایانه محلی، معماری پردازنده و فهرست آدرسهای IPv4 و IPv6. بکدر دارای بررسی روز و زمان اجراست. روز و ساعت فعلی سیستم را با رشته کدگذاری شده 0-6:00:23;6:00:23; مقایسه می کند، که در آن اعداد به معنای زیر است:

0: روز شروع هفته؛

6: روز پایانی هفته؛

00: ساعت شروع؛

23: ساعت پایان.

اگر روز و ساعت اجرا مطابقت نداشت، 15 ثانیه می خوابد و دوباره چک میکند. در مواردی که دیدیم، بکدر طوری پیکربندی شده است که 24/7 اجرا شود.

پیکربندی بکدر یا در C:\Users\Public\iconcache.mui ذخیره شده یا در باینری کدگذاری میگردد. اگر در فایل ذخیره شود، اولین بایت به عنوان کلید XOR برای رمزگشایی دادههای باقیمانده عمل می کند. هنگامی که کد سخت است، پیکربندی با استفاده از یک کلید XOR تک بایتی x57) 0) رمزگشایی میشود. این پیکربندی شامل نام میزبان و پورت فرمان و کنترل C2) ) میشود.

بکدر با خواندن کلید رجیستری Software\Microsoft\Windows\CurrentVersion\Internet Settings\ProxyServer اطلاعات میزبان پراکسی و پورت را برای کاربر فعلی بازیابی می کند. اگر جزئیات پروکسی در دسترس باشد، بکدر از طریق پراکسی و در غیر این صورت مستقیماً به سرور C2 متصل میشود.برای برقراری ارتباط، بکدر یک سوکت TCP ایجاد میکند که میتواند از طریق IPv4 و IPv6 کار کند. اگر در پورت C2 یکs اضافه شده باشد، سشن SSL آغاز میشود. بسته به پیکربندی، ممکن است از بسته امنیتی SCHANNEL استفاده کند که از رمزگذاری SSL و TLS در ویندوز پشتیبانی میکند. در این حالت، میتواند اعتبار سرور (حالت غیرفعال) را تأیید یا از اعتبار مشتری محلی برای تهیه یک نشانه خروجی (حالت فعال) استفاده کند.

هنگامی که اتصال برقرار شد، بکدر اطلاعات مربوط به قربانی را که قبلا جمعآوری شده بود به سرور C2 منتقل میکند. سرور با یک رشته و به دنبال آن پیلودی به نام Plugin Orchestrator پاسخ میدهد. اگر رشته پاسخ با مقدار کدگذاری شده بکدر (که برای هر نمونه منحصر به فرد است) مطابقت داشته باشد، بکدر آدرس خام اولین روش اکسپورت را در بار دریافتی بازیابی کرده و آن را فراخوانی می کند. قابل ذکر است، در این مرحله، پیلود Plugin Orchestrator) )هنوز در حافظه نگاشت نشده است.

پلاگین ارکستراتور

محموله بارگیری شده توسط بکدر EAGERBEE یک سازماندهنده پلاگین در قالب فایل DLL با نام داخلی ssss.dll است که یک روش واحد را اکسپورت می کند: "."m همانطور که قبلا ذکر شد، EAGERBEE DLL هماهنگ کننده پلاگین را مستقیماً در حافظه نگاشت نمی کند. در عوض، آدرس خام روش اکسپورت "" m را بازیابی و آن را فراخوانی میکند.

متد "" m پلاگین ارکستراتور DLL مسئول تزریق ارکستراتور به حافظه و متعاقبا فراخوانی نقطه ورودی آن است. علاوه بر دادههای خاص قربانی که قبلاً جمعآوری شده است، سازماندهنده پلاگین اطلاعات اضافی زیر را جمعآوری و به سرور C2 گزارش میدهد:

نام NetBIOS دامنه؛

استفاده فعلی از حافظه فیزیکی و مجازی؛

تنظیمات محلی سیستم و منطقه زمانی؛

رمزگذاری کاراکتر ویندوز؛

شناسه فرآیند جاری؛

شناسه برای هر پلاگین بارگذاری شده

پس از انتقال این اطلاعات، سازماندهنده پلاگین همچنین گزارش میدهد که آیا فرآیند فعلی امتیازات را افزایش داده است یا خیر. سپس جزئیات مربوط به تمام فرآیندهای در حال اجرا در سیستم را جمع آوری می کند، از جمله:

شناسههای فرآیند؛

تعداد رشتههای اجرایی که توسط هر فرآیند شروع شده است.

شناسه فرآیند والد؛

مسیر کاملا واجد شرایط هر فرآیند قابل اجرا.

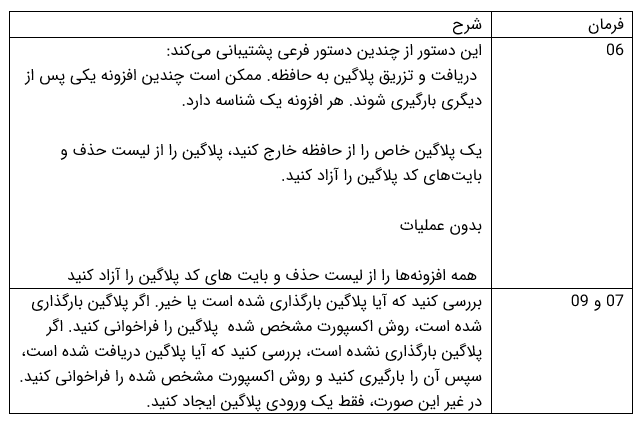

پس از ارسال اطلاعات، هماهنگکننده پلاگین منتظر اجرای دستورات میماند. دستورات زیر پشتیبانی می شوند:

پلاگینها

پلاگینها فایلهای DLL هستند و سه روش را با استفاده از دستورات صادر می کنند. ارکستراتور پلاگین ابتدا متد صادراتی پلاگین را با شماره ترتیبی 3 فراخوانی میکند. این روش وظیفه تزریق DLL افزونه را به حافظه دارد. پس از آن، ارکستراتور متد اکسپورت شده پلاگین را با شماره ترتیبی 1 فراخوانی می کند که متد DllMain است. این روش پلاگین را با ساختارهای داده مورد نیاز مقداردهی اولیه میکند. در نهایت متد صادراتی پلاگین را با شماره ترتیبی 2 فراخوانی میکند. این روش عملکرد پلاگین را پیادهسازی میکند.

تمامی پلاگینها وظیفه دریافت و اجرای دستورات از ارکستراتور را بر عهده دارند. در زیر، توضیحات مختصری از پلاگینهای تحلیل شده و دستورات پشتیبانیشده توسط هر یک از آنها ارائه دادهایم:

پلاگین مدیریت فایل

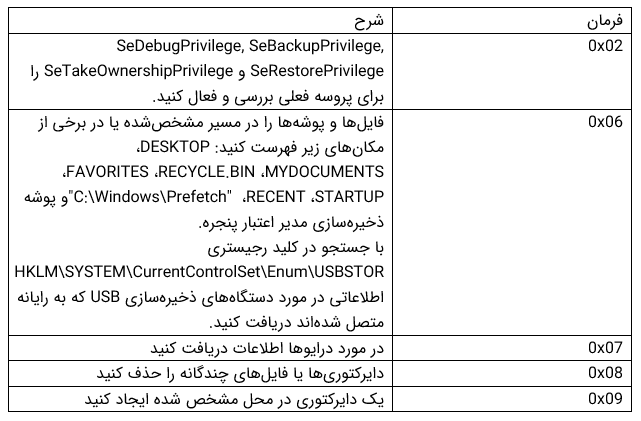

این پلاگین طیف گستردهای از عملکردهای سیستم فایل را انجام میدهد، از جمله:

- فهرست کردن درایوها، فایلها و پوشهها در سیستم؛

- تغییر نام، انتقال، کپی و حذف فایلها؛

- تنظیم ACL برای مدیریت مجوزهای فایل و فولدر.

- خواندن و نوشتن فایلها به سیستم و از آن؛

- تزریق محمولههای اضافی به حافظه

جدول زیر شامل دستوراتی میشود که میپذیرد.

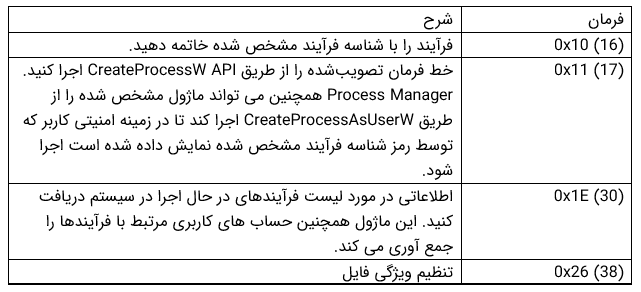

مدیر فرآیند

این پلاگین فعالیتهای مرتبط با فرآیند مانند:

- فهرست کردن فرآیندهای در حال اجرا در سیستم؛

- راه اندازی ماژول های جدید و اجرای خطوط فرمان.

- پایان دادن به فرآیندهای موجود

این پلاگین چهار دستور را میپذیرد.

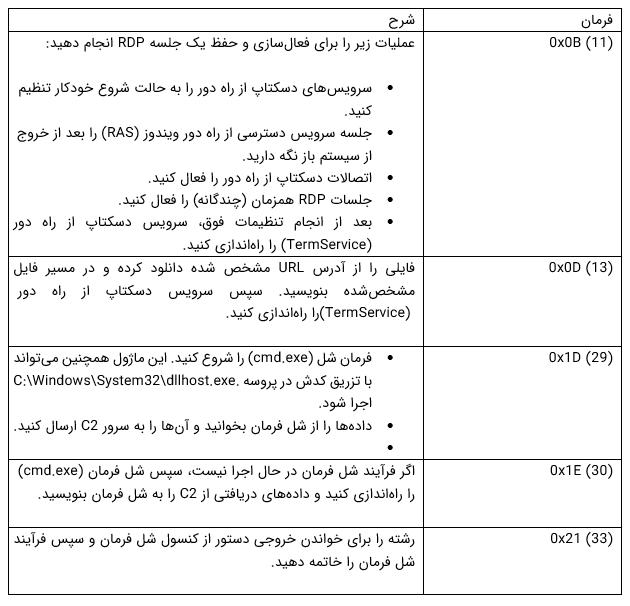

مدیریت دسترسی از راه دور

این پلاگین اتصالات از راه دور را تسهیل و حفظ و در عین حال دسترسی پوسته فرمان را نیز فراهم میکند.

مهاجمین پوسته فرمان را با تزریق cmd.exe به فرآیند DllHost.exe راه اندازی میکنند. دستورات زیر توسط عامل تهدید اجرا شده است:

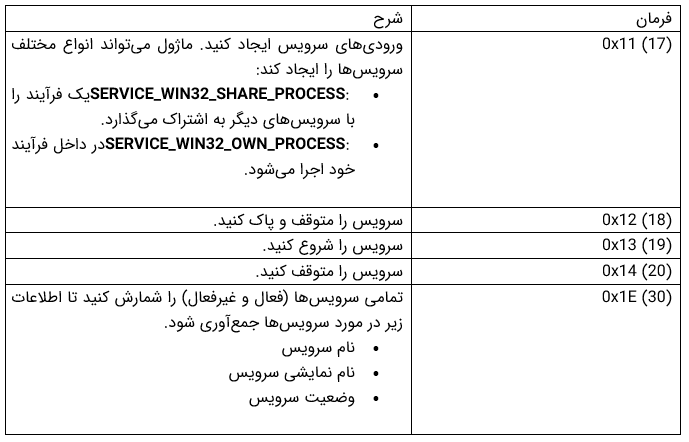

سرویس منیجر

این افزونه خدمات سیستمی از جمله نصب، راه اندازی، توقف، حذف و فهرست کردن آنها را مدیریت میکند.

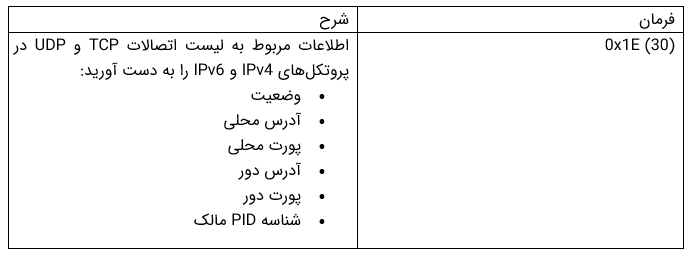

مدیر شبکه

این پلاگین اتصالات شبکه را در سیستم لیست میکند.

انتساب

EAGERBEE در چندین سازمان در شرق آسیا به کار گرفته شد. دو مورد از این سازمانها از طریق آسیبپذیری بدنام ProxyLogon (CVE-2021-26855) در سرورهای Exchange مورد نفوذ قرار گرفتند، پس از آن پوستههای وب مخرب آپلود شدند و برای اجرای دستورات روی سرورهای نقض شده استفاده شدند.

در ماه مه 2023، تله متری ما اجرای چندین دستور را برای شروع و توقف خدمات سیستم در یکی از سازمان های آسیب دیده در شرق آسیا نشان داد. مهاجمین از خدمات قانونی ویندوز MSDTC، IKEEXT و SessionEnv برای اجرای DLLهای مخرب سوء استفاده کردند: به ترتیب oci.dll، wlbsctrl.dll و TSVIPSrv.dll.

طبق تلهمتری ما، DLLهای لود و اجرا شده توسط سرویسهای IKEEXT و SessionEnv ذاتاً لودر هستند و بکدر EAGERBEE را در حافظه بارگذاری میکنند. لودرهای مشابه EAGERBEE که سازمانهای ژاپنی را هدف قرار می دهند توسط یک فروشنده امنیتی دیگر توضیح داده شده است. نمونه هایی از فایلهای بارگذاریشده توسط این سرویسها در زیر ارائه شده است.

IKEEXT

SessionEnv

سرویس MSDTC یک فایل DLL به نام oci.dll را بارگیری و اجرا کرد. با تجزیه و تحلیل این فایل، متوجه شدیم که ماژول اصلی CoughingDown است.

چندین سرنخ پیدا کردیم که بکدر EAGERBEE را با گروه CoughingDown مرتبط می کند:

یکی از DLLهای فوق الذکر، oci.dll (MD5 f96a47747205bf25511ad96c382b09e8)، که با سوء استفاده از سرویس قانونی MSDTC اجرا می شود، مطابق با Attribution EngineThreat (Kaspersky EngineTAK) 25% با نمونههای CoughingDown مطابقت دارد. تجزیه و تحلیل DLL نشان میدهد که این یک ماژول اصلی از بدافزار چند پلاگینی است که توسط CoughingDown در اواخر سپتامبر 2020 توسعه یافته است و در واقع یک همپوشانی کد قابل توجهی وجود دارد (همان کلید RC4، همان اعداد فرمان).

این ماژول هسته برای استفاده از آدرسهای IP 45.90.58[.]103 و 185.82.217[.]164 به عنوان C2 پیکربندیشده است. آدرس IP 185.82.217[.]164 به عنوان EAGERBEE C2 شناخته شده که توسط سایر فروشندگان امنیتی گزارش شده است.

نتیجه گیری

چارچوبهای بدافزار همچنان به پیشرفت خود ادامه میدهند زیرا بازیگران تهدید ابزارهای پیچیدهتری را برای فعالیتهای مخرب توسعه میدهند. از جمله EAGERBEE، یک چارچوب بدافزار است که در درجه اول برای کار در حافظه طراحی شده. این معماری داخل حافظه، قابلیتهای مخفیانه خود را افزایش میدهد و به آن کمک میکند تا از شناسایی توسط راهکارهای امنیتی نقطه پایانی سنتی اجتناب کند. EAGERBEE همچنین با تزریق کد مخرب به فرآیندهای قانونی مانند dllhost.exe و اجرای آن در زمینه explorer.exe یا جلسه کاربر هدف، فعالیتهای پوسته فرمان خود را پنهان میکند. این تاکتیک ها به بدافزار اجازه میدهد تا به طور یکپارچه با عملیات عادی سیستم یکپارچه شود و شناسایی و تجزیه و تحلیل آن را به طور قابل توجهی چالش برانگیزتر میکند.در حملات EAGERBEE در شرق آسیا، سازمان ها از طریق آسیب پذیری ProxyLogon نفوذ کردند. ProxyLogon همچنان یک روش سوء استفاده محبوب بین مهاجمین برای دسترسی غیرمجاز به سرورهای Exchange است. پچ سریع این آسیبپذیری برای ایمنسازی محیط شبکه شما بسیار مهم است.

به دلیل ایجاد مداوم سرویسها در همان روز از طریق پوسته یکسان برای اجرای بکدر EAGERBEE و ماژول هسته CoughingDown، و همپوشانی دامنه C2 بین بکدر EAGERBEE و ماژول هسته CoughingDown، ما با اطمینان متوسط ارزیابی میکنیم که بکدر EAGERBEE مربوط به گروه تهدید CoughingDown است.

با این حال، نتوانستیم ناقل عفونت اولیه را تعیین یا گروهی را که مسئول استقرار بکدر EAGERBEE در خاورمیانه هستند شناسایی کنیم.

IOC

انژکتور سرویس

183f73306c2d1c7266a06247cedd3ee2

فایل کمپرسشده بکدر EAGERBEE

9d93528e05762875cf2d160f15554f44

دیکمپرس و فیکس بکدر EAGERBEE

26d1adb6d0bcc65e758edaf71a8f665d

ارکستراتور پلاگین

cbe0cca151a6ecea47cfaa25c3b1c8a8

35ece05b5500a8fc422cec87595140a7

دامنهها و آیپیها

62.233.57[.]94

82.118.21[.]230

194.71.107[.]215

151.236.16[.]167

www.socialentertainments[.]store

www.rambiler[.]com

5.34.176[.]46

195.123.242[.]120

195.123.217[.]139

[1] Stub code

کسپرسکی آنلاین (ایدکو)

کسپرسکی اسم یکی از بزرگترین شرکتهای امنیتی و سازنده آنتی ویروس است که برخی از کاربران اشتباهاً این شرکت و محصولات آنتی ویروس آن را با عناوینی نظیر کسپرسکای،کاسپرسکی، کسپراسکای، کسپراسکای، و یا کاسپراسکای نیز میشناسد. همچنین لازم به ذکر است مدیرعامل این شرکت نیز یوجین کسپرسکی نام دارد.