روابط عمومی شرکت ایدکو (توزیعکنندهی محصولات کسپرسکی در ایران)؛ چطور اطلاعات میتوانند از کامپیوتری که نه به اینترنت وصل است و نه به شبکه لوکال منتقل شوند؟ خیلی سال است که مردچای گوری، محقق اسرائیلی مأموریت دارد از متودهای عجیبی که مهاجمین با آنها میتوانند درست همین کار را برای سرقت داده انجام دهند پرده بردارد. و ما هم همیشه اینجاییم تا تحقیقات او را پوشش دهیم. اخیراض گوری دو مقاله جدید علمی منتشر کرده که هر کدام ظرف 4 روز زمان برد. او در اولی نشان میدهد چطور میشود کامپیوتری را با فریب لود داده در رم به یک فرستنده رادیویی تبدیل کرد و در دومی نشان میدهد چطور میشود از یک مانیتور ساده کامپیوتر به عنوان جاسوس «آکوستیک» استفاده کرد.

وضعیت فرضی

مقالات گوری همگی به سناریوی مشابهی میپردازند:

- یک کامپیوتر دادههای بسیار طبقهبندیشده را ذخیره یا پردازش میکند.

- برای اطمینان از امنیت این دادهها، سیستم از شبکه جدا شده و حتی در یک اتاق جداگانه با دسترسی محدود قرار دارد.

- مهاجم فرضی میداند که چگونه بدافزار سارق داده را روی رایانه نصب نماید و اکنون باید این دادهها را استخراج کند.

آلوده کردن کامپیوتر ایزوله سخت هست اما محال نیست! یکی از روشها بهره بردن از اپراتور بیحواس است که از روی سهلانگاری فلش درایو آلوده را به کامپیوتر مخفی میزند (این متأسفانه یک سناریوی واقعگرایانه است). دیگری که به لحاظ تئوری ممکن است، کاشتِ پیشینِ بدافزار در سیستم است: در کارخانه یا حین تحویل به مشتری. سادهترین راه رشوه دادن به کارمند شرکت است. اما برای استخراج داده، اشرار سایبری باید حملات کانال جانبی را پیش ببرند.

RAMBO

در اولی، گوری راهی را شرح میدهد که ماژولهای ساده مموری به فرستندههای رادیویی تبدیل میشوند (به آن حمله RAMBO میگویند). بر هیچ کس پوشیده نیست که همه سیستمها الکترونیکی یک جورهایی از خود نویز بیرون میدهند و این یعنی سیگنالهایی از خود ساطع میکنند. رم هم از این قاعده مستثنی نیست: تغییر ولتاژ که در ماژولهای رم برای آپدیت داده تأمین شده، امواج رادیویی تولید میکند. در مورد حمله رامبو، این بدافزار است که نوشتار داده را به رم آغاز میکند. آنچه اهمیت دارد نوع داده نیست بلکه شدت عملیات است. با دسترسی به ماژولها در فواصل زمانی متناوب با مکث، و گرفتن انتشار امواج رادیویی در یک فرکانس خاص، میتوان کانالی برای انتقال مخفیانه داده ایجاد کرد.

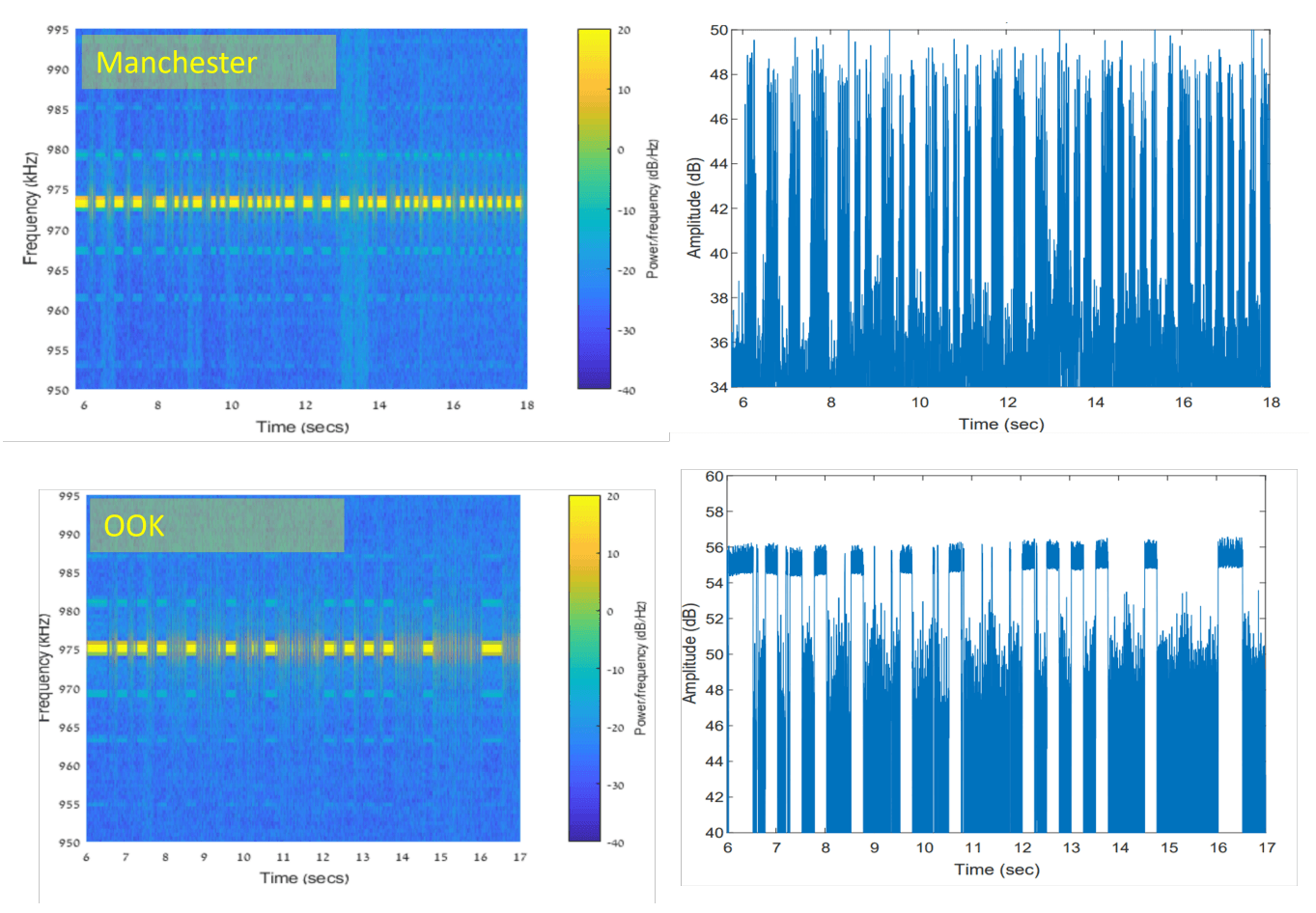

تصویر بالا شکل آن را نشان میدهد. دسترسی به حافظه تابشی با فرکانس حدود 975 کیلوهرتز تولید میکند. لحظاتی که دادهها در حافظه نوشته میشوند و دوره های "سکوت" به وضوح قابل تشخیص هستند. نتیجه چیزی شبیه به کد مورس است - فقط کمی پیچیدهتر: دادهها در اینجا با استفاده از دو روش مختلف کدگذاری میشوند. نمودار پایینی از مدولاسیون دامنه ساده و نمودار بالا از کد منچستر کمی پیچیدهتر استفاده میکند. دومی مزایایی دارد که بعداً به رمزگشایی داده ها میرسد.

سوال کلیدی در چنین مطالعهای همیشه یکسان است: این روش چقدر موثر است؟ گوری موفق به انتقال داده قابل اعتماد با سرعت 1000 بیت در ثانیه شد. طبق استانداردهای ارتباطات داده مدرن، این شبیه به حرکت حلزون، کُند است. با این حال، برای مثال، انتقال کلیدها به مهاجم در زمان واقعی کاملاً کافی است. مهمتر از آن، این روش تصفیه در فاصله تا هفت متر کار میکند.

ما قبلاً یک روش مشابه طراحی شده توسط گوری را پوشش دادهایم که بر تشعشعات جعلی از ماژولهای RAM نیز متکی است. اما در آن مورد، گوری از فرکانس انتقال داده متفاوتی استفاده کرد - 2.4 گیگاهرتز (گیگاهرتز) - و سرعت آن 10 برابر کمتر بود: بیش از 10 بایت بر ثانیه. روش جدید مؤثرتر است، اگرچه روش قبلی یک مزیت کلیدی دارد: شبکه های داده بیسیم با فرکانس 2.4 گیگاهرتز کار کرده و بسیاری از دستگاه های خانگی نیز از این باند فرکانسی استفاده میکنند. این به طور بالقوه به مهاجمین اجازه میدهد تا فعالیت های جاسوسی خود را در نویز رادیویی پنهان کنند.

PIXHELL

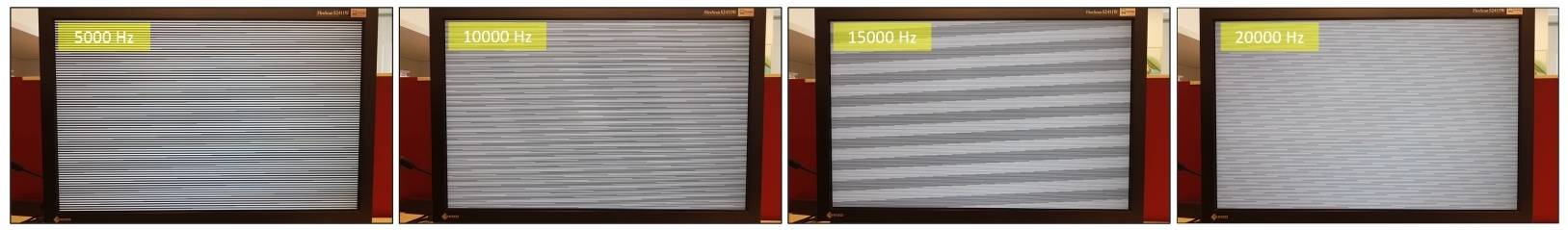

مقاله دوم گوری متودی کاملاً متفاوت را از استخراج داده ارائه میدهد؛ گرچه بر همان اصول هستهای متکی است. جدا از انتشار سیگنالهای جعلی، اجزا میتوانند همچنین صدا هم ساطع کنند. متود حمله PIXHELL بر نویزهایی که سختی شنیده میشوند و اجزای الکترونیکی پیداشده در مانیتور معمولی کامپیوتر تولیدشان میکنند متکی است. علت این نویز اصطلاحاً آکوستیک ولتاژی است که فرضاً برای خازنهای داخل مدار الکتریکی تأمین میشوند. استراتژی فریب این نویز میتواند نمایش توالیای از ردیفهای سیاه سفید روی نمایشگر باشد. چیزی شبیه به این:

هر یک از الگوهای روی صفحه باعث میشود که قطعات الکترونیکی مانیتور با فرکانس خاصی به صدا درآیند. کاری که گوری در اصل انجام داد این بود که صفحه نمایش را به یک بلندگوی بسیار آرام و بسیار کم کیفیت تبدیل کرد. نقطه ضعف این روش این است که نتایج آن بسته به مدل نمایشگر متفاوت است: هر کدام مدارهای الکترونیکی خاص خود را دارند و بنابراین شدت نویز صوتی کاذب متفاوت است:

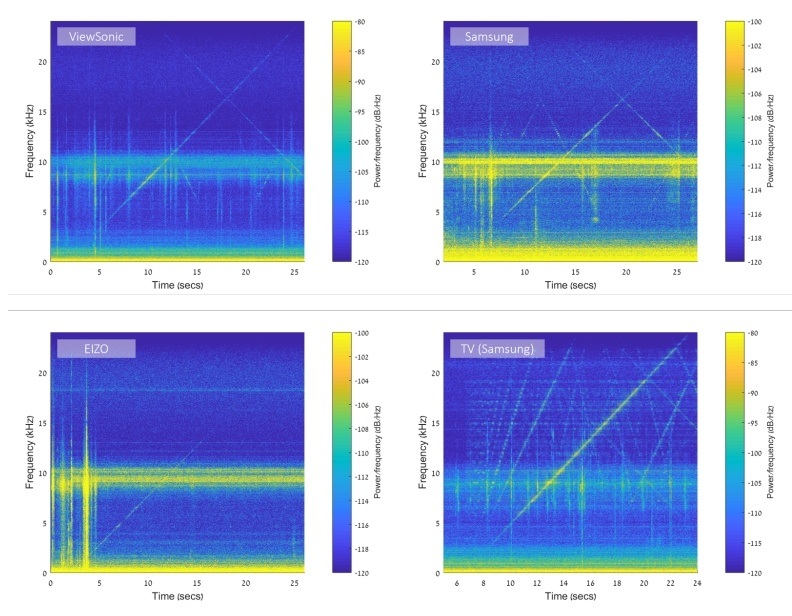

با نگاه بر طیفنگارهایی از سیگنالهای آکوستیک از چهار مانیتور مختلف، به خطوط شیبدار که نویز را با فرکانس متغیر نشان میدهند توجه خاصی کردیم. هر چیز دیگر نویزهای متفاوتی هست که نمایشگر تولید میکند و مطمئناً داده مفیدی نیستند. پس میتوان نتیجه گرفت که مانیتور سامسونگ و نویز تلویزیون از دو دستگاه دیگر بلندتر است. آنچه میماند انتخاب مناسبترین فرکانس و فرستادن داده روی آن با استفاده از یکی از متودهای رمزگذاری موجود است. نکته جالبی که در مورد این متود وجود دارد این است که اسمارتفون معمولی میتواند حکم گیرنده را داشته باشد. برخلاف مطالعات قبلی، نیازی به گیرنده رادیویی گران که احتمالاً مشکوک هم هست نیست. اما عیوبی هم وجود دارد: این نقشه به فاصلهای کمتر از دو متر از نمایشگر نیاز دارد. افزون بر این، گوشی باید مستقیم کنار مانیتور گرفته شود یا دست کم باید نزدیک میز خوابانده شود. سرعت سرقت هم باید به طرز وحشتناکی کند باشد- نه بیشتر از 20 بایت بر ثانیه. علاوه بر این، اپراتور باید به طور مطمئنی توسط اسکرین که امواج سیاه سفید را نمایش میدهد گیج شود. مقاله گوری از این رو وضعیتی را مد نظر میگیرد که استخراج داده در شب اتفاق میافتد:

کامپیوتر (و مانیتور) دارند کار میکنند اما هیچکس در اتاق نیست. با این حال انتقال مخفی در حضور انسانها (که شاید این ناهنجاری را تشخیص ندهند) شدنی، تلقی میشود: با کاهش روشنایی نمایشگر یا قرار دادن نامحسوس الگوها بر روی تصویر دیگر.

مبارزه با حملات RAMBO و PIXHELL

گوری برای طراحان سیستمهای با ماکسیمم امنیت، اقدامات محافظتی ارائه میدهد. در صورت شکل گرفتن حمله رامبو، انتشارات کاذب رادیویی باید در برابر رهگیری ایزوله شوند - برای این کار او استفاده از یک کیس کامپیوتری را پیشنهاد میکند که قادر به محافظت از همه امواج رادیویی باشد. برای پردازش دادههای حساس، محافظت از کل اتاق نیز یک گزینه است. حمله پیکسهل شاید کمتر اجرایی باشد اما همچنین سخت میتوان جلویش را گرفت مگر با پر کردن اتاق با نویز تصادفی. مثل همیشه متوقف کردن اجرای نرمافزارهای ناخواسته، حیاتی است. یکی از نکات مهم از کارهای متعدد آقای گوری این است که یافتن بدافزار در یک ماشین بسیار سادهتر از محافظت در برابر همه روشهای ممکن برای استخراج دادههای کانال جانبی است.

کسپرسکی آنلاین (ایدکو)

کسپرسکی اسم یکی از بزرگترین شرکتهای امنیتی و سازنده آنتی ویروس است که برخی از کاربران اشتباهاً این شرکت و محصولات آنتی ویروس آن را با عناوینی نظیر کسپرسکای،کاسپرسکی، کسپراسکای، کسپراسکای، و یا کاسپراسکای نیز میشناسد. همچنین لازم به ذکر است مدیرعامل این شرکت نیز یوجین کسپرسکی نام دارد.