روابط عمومی شرکت ایدکو (توزیعکنندهی محصولات کسپرسکی در ایران)؛ شناسایی یک نوع سنتی کنترل امنیت سایبری است؛ همینطور بلاک کردن، تنظیم و کنترلهای مدیریتی و غیره. قبل از 2015 تیمها درگیر این بودند که چه چیز را اساساً باید شناسایی کنند اما با پیشرفت و تکامل MITRE ATT&CK، مراکز عملیات امنیت SOC فضای عملاً نامحدود را برای ایدههای ساخت سناریوهای شناسایی ارائه دادند. گرچه تعدادی از سناریوها در واقع نامحدود شدند اما یک سوال است که ناگزیر پیش میآید: «اول چه چیز را تشخیص میدهیم؟». این سوال و البته این حقیقت که تیمهای soc همیشه به فکر برنامههای بلند مدت و مفید هستند و باید به چشمانداز تهدید همواره در حال تغییر با منابع محدود واکنش نشان دهند و با توجه به پیشرفت تکنولوژی و عاملهای مخربی که بیشتر و بیشتر پیچیده میشوند، تلاش برای ایجاد منطقی برای شناسایی به بخش مهمی از هر فعالیت مدرن soc تبدیل شده است.

این مسئله به آسانی قابل بیان است: بخش عمدهای از کار انجام شده توسط هر SOC مدرن - به استثنای انواع خاص SOC تخصصی - شناسایی و پاسخگویی به رخدادهای امنیت اطلاعات است. تشخیص مستقیماً با آمادهسازی الگوریتمهای خاصی مانند امضاها، منطق رمزگذاریشده، ناهنجاریهای آماری، یادگیری ماشین و موارد دیگر مرتبط است که بدینترتیب به خودکارسازی فرآیند کمک میشود. آمادهسازی حداقل از دو فرآیند تشکیل شده است: مدیریت سناریوهای تشخیص و توسعه منطق تشخیص. اینها چرخه زندگی، مراحل توسعه، روشهای آزمایش، راهاندازی، استانداردسازی و غیره را پوشش میدهند. این فرآیندها، مانند هر فرآیند دیگری، به ورودیهای خاصی نیاز دارند: ایدهای که نتیجه مورد انتظار را حداقل به صورت انتزاعی توصیف میکند. اینجاست که اولین چالشها پدید میآیند: به لطف MITRE ATT&CK، کلی ایده وجود دارد: تعداد تکنیکهای توصیفی در حال حاضر از 200 عدد رد شده و بیشتر به چند تکنیک زیرجموعه تقسیم شدند. MITRE T1098 Account Manipulation به تنهایی حاوی 6 تکنیک زیرمجموعه است و این درحالیست که منابع soc محدود است. جدا از اینها، تیمهای soc به هر منبع داده احتمالی برای تولید منطق دسترسی ندارند و برخی هم که دسترسی دارند در سیستم SIEM تجمیع نشدند. برخی منابع میتوانند به تولید منطق شناسایی به شدت تخصصی کمک کنند و این درحالیست که بقیه میتوانند برای پوششدهی بیشترِ ماتریس MITRE ATT&CK استفاده شوند. در نهایت، برخی کیسها به فعالسازی تنظیمات بیشتر ممیزی یا افزودن فیلتر انتخابیِ ضداسپم نیاز دارند.

علاوه بر این، همه تکنیکها یکسان نیستند: برخی در اکثر حملات استفاده شده و برخی دیگر نسبتاً منحصر به فرد هستند و هرگز توسط یک تیم SOC خاص دیده نمیشوند. بنابراین، تعیین اولویتها هم در مورد تعریف زیرمجموعهای از تکنیکها است که میتوان با دادههای موجود شناسایی کرد و هم در مورد رتبهبندی تکنیکهای درون آن زیرمجموعه برای رسیدن به فهرستی بهینه از سناریوهای تشخیص است که کنترل تشخیص را با در نظر گرفتن منابع موجود و با اصل ماهیت MITRE ATT&CK ممکن میسازد: کشف تنها برخی از اقدامات اتمی عامل مخرب برای تشخیص حمله کافی است.

انحراف جزئی. قبل از پرداختن به تکنیکهای اولویتبندی خاص، شایان ذکر است که این مقاله به گزینههای مبتنی بر ابزارهای ساختهشده پیرامون ماتریس MITER ATT&CK میپردازد. ارتباط تهدید را به طور کلی ارزیابی میکند و نه در رابطه با سازمان های خاص یا فرآیندهای تجاری. توصیههای این مقاله میتواند نقطه شروعی باشد برای اولویتبندی سناریوهای تشخیص. یک رویکرد بالغتر باید شامل ارزیابی چشماندازی شود که عبارت است از تهدیدهای امنیتی مرتبط با سازمان خاص شما، یک امتیاز برای مدل تهدید شما، یک ثبت ریسک بهروز، و قابلیتهای توسعه خودکار و دستی. همه اینها مستلزم بررسی عمیق و همچنین ارتباط بین فرآیندها و نقش های مختلف در داخل SOC شما است. ما به عنوان بخشی از خدمات مشاوره SOC خود، توصیههای دقیق تری برای بلوغ ارائه میدهیم.

منابع داده MITRE

اولویتبندی بهینه بکلاگ در شرایط فعلی نظارت را میتوان به مراحل زیر تقسیم کرد:

- تعریف منابع داده در دسترس و چگونگی ارتباط آنها؛

- شناسایی تکنیکها و تکنیکهای فرعی مرتبط با MITER ATT&CK.

- یافتن یک رابطه بهینه بین وضعیت منبع و ارتباط تکنیک.

- تعیین اولویتها.

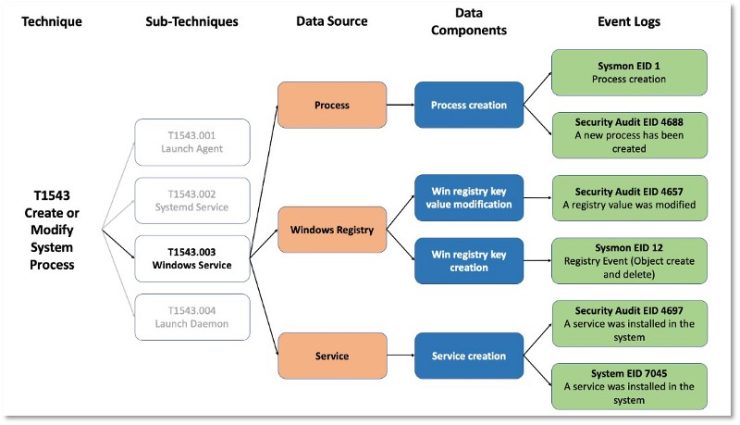

ملاحظات کلیدی در اجرای این توالی مراحل، امکان پیوند دادن اطلاعاتی است که SOC از منابع داده دریافت میکند به تکنیکی خاص که میتواند با آن اطلاعات شناسایی شود. در سال 2021، MITER پروژه ATT&CK Data Sources خود را تکمیل کرد که نتیجه آن روشی برای توصیف یک شی داده است که قادر است برای تشخیص تکنیکی خاص استفاده شود. عناصر کلیدی برای توصیف اشیاء داده عبارتند از:

منبع داده: نامی که به راحتی قابل تشخیص است و شیء داده را تعریف میکند (اکتیو دایرکتوری، گزارش برنامه، درایور، فایل، فرآیند و غیره).

اجزای داده: اعمال، وضعیت ها و پارامترهای شی داده ممکن است. به عنوان مثال، برای یک شی داده فایل، اجزای داده فایل ایجاد میشوند، فایل حذف میشود، فایل اصلاح میشود، دسترسی به فایل، فراداده فایل و غیره است.

تقریباً هر تکنیک در ماتریس MITRE ATT&CK در حال حاضر حاوی بخش شناسایی است که اشیاء داده و اجزای دادههای مربوط را که میتوانند برای ایجاد منطق شناسایی استفاده شوند فهرست میکند. در مجموع 41 شی داده در زمان انتشار این مقاله تعریف شده است.

مرتبطترین اجزای داده MITRE

هدف پروژه ATT&CK Data Sources این نیست که نقشهای بکشد که نشانگر امکان توسعه متودولوژی برای پوششدهی رخدادهای خاص دریافتی از سوی منابع واقعی داده باشد. در کل، از هر SOC خاص انتظار میرود که به طور مستقل فهرستی از رویدادهای مرتبط با منابع خود را تعریف کند ( کاری نسبتاً وقتگیر). برای بهینهسازی رویکرد خود در اولویتبندی، میتوانید با جداسازی متداولترین مؤلفههای داده که در اکثر تکنیکهای MITER ATT&CK وجود دارند، شروع کنید.

نمودار زیر 10 جزء داده برتر به روز را برای ماتریس MITER ATT&CK نسخه 15.1 نشان میدهد که آخرین نسخه در زمان نگارش این مقاله است.

|

اجرای فرمان

|

280

|

|

ایجاد پروسه

|

247

|

|

محتوای ترافیک شبکه

|

112

|

|

اصلاح فایل

|

108

|

|

ایجاد فایل

|

102

|

|

اجرای API سیستمعامل

|

99

|

|

جریان ترافیک شبکه

|

94

|

|

محتوای لاگ اپلیکیشن

|

83

|

|

کلید رجیستری ویندوز

|

67

|

|

ایجاد کانکشن شبکه

|

61

|

برای اجزای این دادهها میتوانید منابع سفارشی را برای بیشتر نتایج تعریف کنید. موارد زیر شاید بتوانند کمکتان کنند:

- دانش تخصصی و منطق کلی. اشیاء داده و اجزای داده معمولاً به اندازه کافی آموزنده هستند تا مهندس یا تحلیلگری که با منابع داده کار میکند قضاوت اولیه در مورد منابع خاصی را که میتوان استفاده کرد، تشکیل دهد.

- اعتبارسنجی مستقیماً در سیستم مجموعه رویداد. مهندس یا تحلیلگر میتواند منابع موجود را بررسی کند و رویدادها را با اشیاء داده و اجزای داده مطابقت دهد.

- منابع در دسترس عموم در اینترنت، مانند Sensor Mappings پروژهای توسط مرکز دفاع آگاهانه از تهدید، یا این منبع عالی در رویدادهای ویندوز: UltimateWindowsSecurity.

با این تفاسیر، بیشتر منابع نسبتاً عمومی هستند و معمولاً وقتی سیستم نظارتی پیادهسازی میشود کانکت میشوند. به بیانی دیگر، این مپینگ یا کشیدن نقشه میتواند به انتخاب آن منابع محدود شود که مربوط به زیرساخت سازمانی میشوند و یا کانکت شدن بهشان آسان است. نتیجه میشود فهرستی بدون رتبه از یک منبع یکپارچه داده که میتواند برای توسعه منطق شناسایی استفاده شود. مانند:

- برای اجرای فرمان: گزارشهای سیستم عامل، EDR، گزارشهای مدیریت دستگاه شبکهای و غیره.

- برای ایجاد فرآیند: سیاهههای سیستم عامل، EDR.

- برای محتوای ترافیک شبکه: WAF، پروکسی، DNS، VPN و غیره.

- برای اصلاح فایل: DLP، EDR، سیاهههای مربوط به سیستم عامل و غیره.

با این وجود، این فهرست برای اولویتبندی کافی نیست. همچنین نیاز است معیارهای دیگر مانند موارد زیر را نیز مد نظر قرار دهید:

- کیفیت یکپارچهسازی منبع. دو منبع داده یکسان ممکن است به طور متفاوت با زیرساخت ادغام شوند درحالیکه تنظیمات گزارشگیری متفاوت است و یک منبع فقط در یک بخش شبکه قرار دارد و غیره.

- سودمندی تکنیکهای MITER ATT&CK. . همه تکنیکها از نظر بهینهسازی به یک اندازه مفید نیستند. برخی از تکنیک ها تخصصی تر و با هدف شناسایی اقدامات نادر مهاجمند.

- تشخیص تکنیکهای مشابه با چندین منبع داده مختلف (به طور همزمان). هرچه گزینههای بیشتری برای تشخیص یک تکنیک پیکربندی شده باشد، احتمال کشف آن بیشتر میشود.

- تنوع اجزای داده. یک منبع داده انتخاب شده ممکن است برای شناسایی نه تنها تکنیک های مرتبط با 10 مؤلفه داده برتر بلکه سایر روشها نیز مفید باشد. به عنوان مثال، گزارش سیستم عامل میتواند برای شناسایی هر دو مؤلفه ایجاد فرآیند و مؤلفههای تأیید اعتبار حساب کاربری استفاده شود، نوعی که در نمودار ذکر نشده است.

اولویتبندی با DeTT&CT و ATT&CK Navigator

اکنون که فهرست اولیهای از منابع داده برای ایجاد منطق تشخیص در دسترس داریم، میتوانیم به امتیازدهی و اولویت بندی ادامه دهیم. میتوانید برخی از این کارها را با کمک DeTT&CT، ابزاری که توسط توسعهدهندگان غیروابسته به MITER ایجاد شده است، برای کمک به SOCها در استفاده از MITER ATT&CK برای امتیازدهی و مقایسه کیفیت منابع داده، پوشش و محدوده تشخیص بر اساس تکنیکهای MITER ATT&CK، خودکار کنید. این ابزار تحت مجوز GPL-3.0 در دسترس است.

DETT&CT از فهرست گستردهای از منابع داده در مقایسه با مدل MITER پشتیبانی میکند. این لیست با طراحی پیادهسازی شده است و نیازی به تعریف مجدد خود ماتریس MITER نیست. مدل توسعهیافته شامل چندین مؤلفه داده میشود که بخشی از مؤلفه ترافیک شبکه MITRE هستند، مانند وب، ایمیل، DNS داخلی و DHCP. میتوانید DETT&CT را با کمک دو دستور نصب کنید: git clone و pip install –r. این به شما امکان دسترسی به ویرایشگر DETT&CT را میدهد: یک رابط وب برای توصیف منابع داده، و DETT&CT CLI برای تجزیه و تحلیل خودکار دادههای ورودی آماده شده که میتواند به اولویت بندی منطق تشخیص و موارد دیگر کمک کند. اولین گام در شناسایی منابع داده مربوطه، توصیف این منابع است. به منابع داده در ویرایشگر DETT&CT بروید، روی فایل جدید کلیک و فیلدها را پر کنید:

- دامنه: نسخهای از ماتریس MITER ATT&CK برای استفاده (سازمان، موبایل یا ICS)

- این فیلد در تجزیه و تحلیل استفاده نمیشود. برای تمایز بین فایلها با شرح منابع در نظر گرفته شده است.

- سیستمها: انتخاب پلتفرمهایی که هر منبع داده ای به آن تعلق دارد. این کار به جداسازی پلتفرمها مانند ویندوز و لینوکس و تعیین چندین پلتفرم در یک سیستم کمک میکند. در ادامه، به خاطر داشته باشید که یک منبع داده به یک سیستم اختصاص داده شده است، نه یک پلتفرم. به عبارت دیگر، اگر منبعی دادهها را از ویندوز و لینوکس جمعآوری کند، میتوانید یک سیستم را با دو پلتفرم رها کنید، اما اگر یک منبع دادهها را فقط از ویندوز جمعآوری میکند و منبع دیگری فقط از لینوکس، باید دو سیستم ایجاد کنید: یکی برای ویندوز و یکی برای لینوکس.

بعد از پر کردن بخشهای کلی، میتوانید تحلیل منابع داده و نقشهکشی منابع MITRE Data را تحلیل کنید. برای هر شیء داده MITRE روی Add Data Source کلیک کرده و فیلدهای مورد نظر را پر کنید. لینک بالا را دنبال کنید تا توضیحات مفصلی در مورد تمام فیلدها و محتوای نمونه در صفحه پروژه ارائه شود. ما بر روی جالبترین زمینه تمرکز خواهیم کرد: کیفیت دادهها. این کیفیت یکپارچهسازی منبع داده بر اساس پنج معیار تعیین میشود:

- کامل بودن دستگاه پوشش زیرساخت را توسط منبع تعریف کند، مانند نسخههای مختلف ویندوز یا بخشهای زیر شبکه و غیره.

- کامل بودن فیلد داده کامل بودن دادهها را در رویدادها از منبع تعریف کند. به عنوان مثال، اطلاعات مربوط به ایجاد پروسه ممکن است ناقص در نظر گرفته شود - اگر ببینیم که یک فرآیند ایجاد شده است- اما جزئیات فرآیند والد نیست، یا برای اجرای فرمان، دستور را میبینیم اما آرگومانها را نمیبینیم و غیره.

- وجود تأخیر بین رخداد رویداد و اضافه شدن به یک سیستم SIEM یا سیستم تشخیص دیگری را تعریف کند.

- میزان مطابقت نام فیلدهای داده در یک رویداد از این منبع را با نامگذاری استاندارد تعیین کند.

- دوره ای را که داده ها از منبع برای شناسایی در دسترس هستند با خطمشی حفظ داده تعریف شده برای منبع مقایسه کند. به عنوان مثال، دادهها از یک منبع خاص برای یک ماه در دسترس هستند، در حالیکه سیاست یا الزامات نظارتی، دوره نگهداری را یک سال تعریف میکند.

شایان ذکر است که در این مرحله میتوانید بیش از 10 مؤلفه داده برتر که اکثر تکنیکهای MITER ATT&CK را پوشش میدهند، توضیح دهید. برخی از منابع میتوانند اطلاعات اضافی را ارائه دهند: علاوه بر ایجاد فرآیند، گزارش رویداد امنیتی ویندوز داده هایی را برای تأیید اعتبار حساب کاربری ارائه میدهد. این پسوند به تحلیل ماتریس بدون محدودیت در آینده کمک خواهد کرد. پس از تشریح همه منابع موجود در لیستی که قبلاً تعریف شده است، میتوانید با مراجعه به ماتریس MITER ATT&CK به تجزیه و تحلیل آنها ادامه دهید. اولین و کماهمیتترین گزارش تحلیلی، تکنیکهای MITER ATT&CK را شناسایی میکند که میتوان با منابع دادههای موجود به هر طریقی کشف کرد. این گزارش با کمک یک فایل پیکربندی با شرح منابع داده و DETT&CT CLI تولید میشود که یک فایل JSON با پوشش تکنیک MITER ATT&CK را خروجی میدهد. برای این کار میتوانید از دستور زیر استفاده کنید:

python dettect.py ds-fd <data-source-yaml-dir>/<data-sources-file.yaml> -l

این شاید جوابی واقعی باشد به این سوال که چه تکنیکهایی را تیم SOC میتواند با مجموعه منابع دادهای که در اختیار دارد کشف کند. DETT&CT CLI همچنین میتواند یک فایل XLSX ایجاد کند که میتوانید به راحتی از آن به عنوان یکپارچهسازی منابع موجود استفاده کنید، وظیفهای موازی که بخشی از فرآیند مدیریت منبع داده است. برای تولید فایل میتوانید از دستور زیر استفاده کنید:

python dettect.py ds-fd <data-source-yaml-dir>/<data-sources-file.yaml> -e

گزارش تحلیلی بعدی که ما به آن علاقهمندیم، قابلیتهای SOC را از نظر تشخیص تکنیکها و تکنیکهای فرعی MITER ATT&CK ارزیابی میکند، درحالیکه امتیاز کیفیت منبع یکپارچه را همانطور که قبلا انجام شده در نظر میگیرد. با اجرای دستور زیر می توانید گزارش تولید کنید:

python dettect.py ds-fd <data-source-yaml-dir>/<data-sources-file.yaml> --yaml

این یک فایل پیکربندی DETT&CT ایجاد میکند که هم حاوی اطلاعات پوشش ماتریسی است و هم کیفیت منابع داده را در نظر میگیرد و بینش عمیقتری از سطح دید برای هر تکنیک ارائه میدهد. این گزارش میتواند به شناسایی تکنیکهایی کمک کند که SOC در شکل فعلی خود میتوانند بهترین نتایج را از نظر کامل تشخیص و پوشش زیرساخت به دست آورند.

این اطلاعات نیز با MITER ATT&CK Navigator قابل مشاهده است. برای این کار می توانید از دستور DETT&CT CLI زیر استفاده کنید:

python dettect.pyv-ft output/<techniques-administration-file.yaml> -l

برای هر تکنیک، امتیاز به عنوان میانگین تمام نمرات منبع داده مربوطه محاسبه میشود. برای هر منبع داده، از پارامترهای خاصی محاسبه میشود. پارامترهای زیر وزن بیشتری پیدا کردهاند:

کامل بودن دستگاه؛

کامل بودن فیلد داده؛

حفظ داده.

برای راهاندازی مدل امتیازدهی، باید کد منبع پروژه را اصلاح کنید:

شایان ذکر است که سیستم امتیازدهی ارائهشده توسط توسعهدهندگان DETT&CT در برخی موارد کاملاً غرضمندانه عمل کرده است. مانند موارد زیر:

- شما ممکن است یک منبع داده از سه مورد ذکر شده در ارتباط با تکنیک خاص داشته باشید. با این حال، در برخی موارد، یک منبع داده شاید حتی برای شناسایی تکنیک در سطح حداقل کافی نباشد.

- در موارد دیگر، ممکن است برعکس باشد، یک منبع داده اطلاعات جامعی را برای تشخیص کامل این تکنیک ارائه میدهد.

- تشخیص ممکن است بر اساس منبع دادهای باشد که در حال حاضر در منابع داده MITER ATT&CK یا Detections برای آن تکنیک خاص ذکر نشده است.

در این موارد، فایل پیکربندی DETT&CT تکنیکs-administration-file.yaml را میتوان به صورت دستی تنظیم کرد.

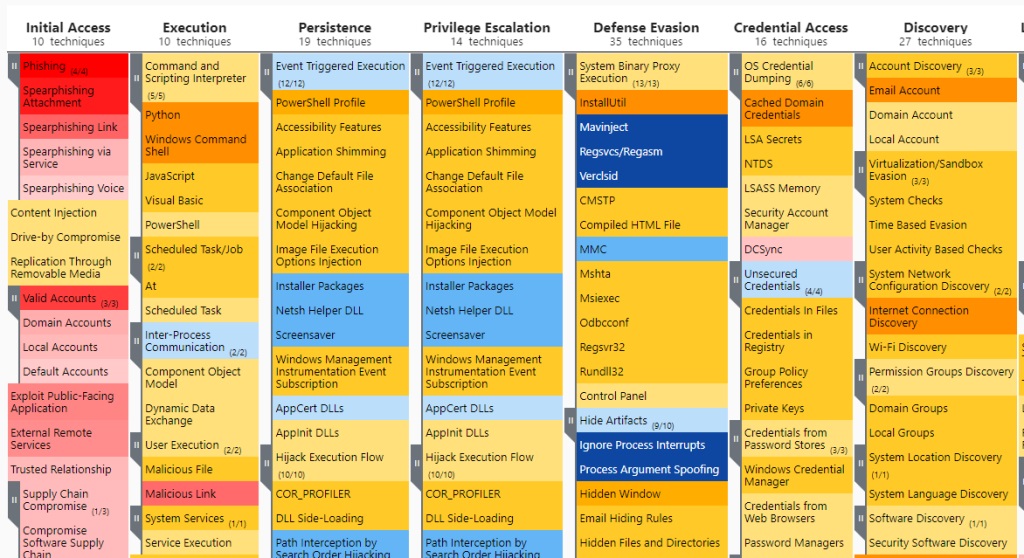

اکنون که منابع دادههای موجود و کیفیت ادغام آنها با ماتریس MITER ATT&CK مرتبط شده است، آخرین مرحله رتبهبندی تکنیکهای موجود است. میتوانید از قسمت Procedure Examples در ماتریس استفاده کنید که گروههایی را که از یک تکنیک یا تکنیک فرعی خاص در حملات خود استفاده میکنند، تعریف میکند. میتوانید از دستور DETT&CT زیر برای اجرای عملیات برای کل ماتریس MITER ATT&CK استفاده کنید:

python dettect.pyg

به منظور اولویتبندی، میتوانیم دو مجموعه داده را ادغام کنیم (امکانسنجی تکنیک با در نظر گرفتن منابع دادههای موجود و کیفیت آنها و تکنیکهای متداول MITRE ATT&CK ) :

python dettect.py g -p PLATFORM -o output/<techniques-administration-

file.yaml> -t visibility

نتیجه یک فایل JSON حاوی تکنیکهایی است که SOC میتواند با آنها کار کند و توضیحات آنها عبارتند از:

امتیازدهی توانایی تشخیص؛

امتیازدهی فرکانس حمله شناختهشده

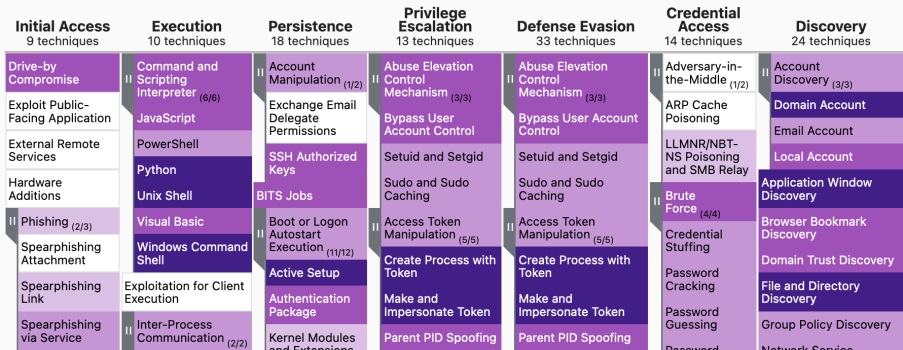

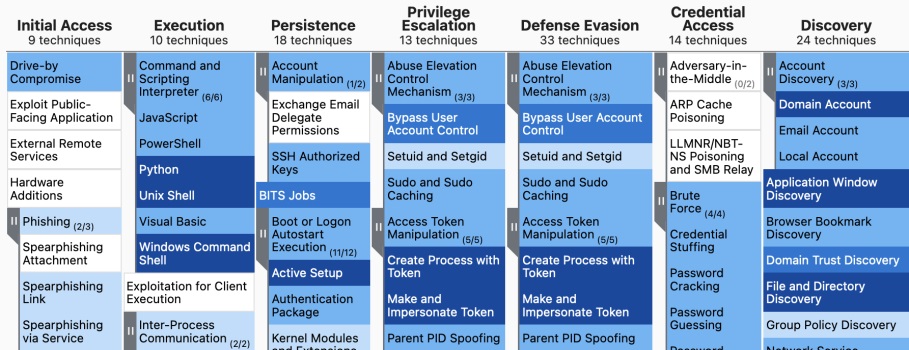

همانطور که در تصویر میبینید، برخی از تکنیکها سایههای رنگی قرمز هستند، به این معنی که آنها در حملات استفاده شدهاند (طبق گفته MITRE)، اما SOC توانایی تشخیص آنها را ندارد. سایر تکنیکها سایههای رنگی آبی هستند که به این معنی است که SOC میتواند آنها را شناسایی کند، اما MITER هیچ دادهای در مورد استفاده از این تکنیکها در هیچ حملهای ندارد. در نهایت، تکنیکهای رنگهای نارنجی آنهایی هستند که گروههای شناخته شده MITER از آنها استفاده کردهاند و SOC توانایی تشخیص آن را دارد. شایان ذکر است که گروهها، حملات و نرم افزارهای مورد استفاده در حملات، که به یک تکنیک خاص مرتبط هستند، نشاندهنده دادههای گذشتهنگر جمعآوری شده در طول دورهای است که ماتریس وجود داشته است. در برخی موارد، این ممکن است منجر به افزایش اولویت برای تکنیکهایی شود که برای حملات مرتبط هستند، مثلاً از سال 2015 تا 2020، که واقعاً برای سال 2024 مرتبط نیست.

با این حال، جداسازی زیرمجموعهای از تکنیکها که تا به حال در حملات استفاده شدهاند، نتایج معنیداری بیشتری نسبت به شمارش ساده ایجاد میکند. شما میتوانید زیر مجموعه حاصل را به روشهای زیر رتبه بندی کنید:

- با استفاده از ماتریس MITER ATT&CK در قالب جدول اکسل. هر شی (نرمافزار، کمپینها، گروهها) حاوی ویژگی CREATED (ذکر تاریخ ایجاد شیء) است که میتوانید هنگام جداسازی مرتبطترین اشیاء به آن تکیه کنید و سپس از فهرست حاصل از اشیاء مرتبط برای ایجاد همپوشانی همانطور که در بالا توضیح داده شد استفاده نمایید:

python dettect.py g -g sample-data/groups.yaml -p PLATFORM -o

output/<techniques-administration-file.yaml> -t visibility

- با استفاده از پروژه تکنیکهای TOP ATT&CK ساختهشده توسط MITRE Engenuity.

هدف TOP ATT&CK TECHNIQUES توسعه ابزاری برای رتبهبندی تکنیکهای MITER ATT&CK بوده و ورودیهای مشابه DETT&CT را میپذیرد. این ابزار تعریفی از 10 تکنیک مرتبط MITER ATT&CK را برای شناسایی با قابلیت های نظارتی موجود در مناطق مختلف زیرساخت شرکت ارائه میدهد: ارتباطات شبکه، فرآیندها، سیستم فایل، راهکارهای مبتنی بر کلوید و سخت افزار. این پروژه همچنین معیارهای زیر را در نظر میگیرد:

- نقاط خفگی، یا تکنیک های تخصصی که در آن تکنیکهای دیگر همگرا یا واگرا هستند. نمونههایی از این موارد عبارتند از T1047 WMI، زیرا به پیادهسازی تعدادی دیگر از تکنیکهای WMI، یا T1059 Command and Scripting Interpreter کمک میکند، زیرا بسیاری از تکنیکهای دیگر بر یک رابط خط فرمان یا پوستههای دیگر، مانند

PowerShell، Bash و غیره متکی هستند. شناسایی این تکنیک احتمالاً منجر به کشف طیف وسیعی از حملات خواهد شد.

- شیوع: فراوانی تکنیک در طول زمان.

توجه داشته باشید که این پروژه بر پایهی MITRE ATT&CK v.10 است و پشتیبانی نمیشود.

نهاییسازی اولویتها

با تکمیل مراحل بالا، تیم SOC به زیرمجموعه تکنیکهای MITRE ATT&CK میرسد که تا حدی در حملات شناختهشده مشخص میشوند و میتوانند با منابع داده موجود با در نظر گرفتن نحوه پیکربندیشان در این زیرساخت شناسایی شوند. متأسفانه DETT&CT هیچ راه ایجاد فایل XLSX را براحتی نمیدهد و نمیگذارد بین تکنیکهای استفادهشده در حملات و آنهایی که در SOC میتوانند شناسایی شوند همپوشانی صورت گیرد. اما با این حال، یک فایل JSON داریم که می توان از آن برای ایجاد همپوشانی با کمک MITER ATT&CK Navigator استفاده کرد. بنابراین، تنها کاری که برای اولویتبندی باید انجام دهید این است که مثلاً با کمک پایتون، JSON را تجزیه کنید. شرایط اولویت بندی نهایی ممکن است به شرح زیر باشد:

اولویت 1 (بحرانی): Visibility_score >= 3 و Attacker_score >= 75. از منظر کاربردی، این تکنیکهای MITER ATT&CK را که اغلب در حملات مشخص میشوند، جدا میکند و SOC به حداقل آمادگی یا بدون آمادگی برای شناسایی نیاز دارد.

اولویت 2 (بالا): (Visibility_score < 3 and Visibility_score >= 1) و Attacker_score >= 75. اینها تکنیک های MITER ATT&CK هستند که اغلب در حملات مشخص می شوند و SOC قادر به شناسایی آن ها است. با این حال، ممکن است برخی کارها در زمینه ورود به سیستم مورد نیاز باشد، یا پوشش نظارتی ممکن است به اندازه کافی خوب نباشد.

اولویت 3 (متوسط): Visibility_score >= 3 و Attacker_score < 75. اینها تکنیک های MITER ATT&CK با فرکانس متوسط تا پایین هستند که SOC برای شناسایی به حداقل یا بدون آمادگی نیاز دارد.

اولویت 4 (پایین): (Visibility_score < 3 and Visibility_score >= 1) و Attacker_score < 75. اینها سایر تکنیک های MITER ATT&CK هستند که در حملات مشخص شده و SOC توانایی شناسایی را دارد.

در نتیجه، SOC فهرستی از تکنیکهای MITER ATT&CK را به دست میآورد که در چهار گروه رتبهبندی شده و با قابلیتهای آن و آمار جهانی در مورد اقدامات عوامل مخرب در حملات ترسیم شدهاند. این لیست از نظر هزینه نوشتن منطق تشخیص بهینه شده است و میتواند به عنوان یک بکلاگ توسعه اولویتبندی شده استفاده شود.

اولویتبندی گسترش و وظایف موازی

در پایان، دوست داریم روی برخی فرضیهها و توصیههای کلیدی را برای استفاده از متود اولویتبندی پیشنهادی تأکید کنیم:

- همانطور که در بالا ذکر شد، استفاده از آمار MITER ATT&CK در مورد فراوانی تکنیکها در حملات نمیتواند کاملاً مناسب باشد. برای اولویتبندی بالغتر، تیم SOC باید بر دادههای مربوط به تهدید تکیه کند. این امر مستلزم تعریف یک چشم انداز تهدید بر اساس تجزیه و تحلیل داده های تهدید، ترسیم تهدیدات قابل اجرا برای دستگاهها و سیستم های خاص، و جداسازی مرتبط ترین تکنیک هایی است که ممکن است علیه یک سیستم خاص در محیط شرکت خاص استفاده شود. رویکردی مانند این مستلزم تحلیل عمیق تمام فعالیتهای SOC و پیوندهای بین فرآیندها است. بنابراین، هنگام ایجاد یک کتابخانه سناریو برای یک مشتری به عنوان بخشی از خدمات مشاوره خود، از دادههای اطلاعاتی تهدیدات کسپرسکی در مورد تهدیدات مربوط به سازمان، آمار تشخیص مدیریت شده و پاسخ در مورد رخدادهای شناساییشده، و اطلاعاتی درباره تکنیکهایی که در حین بررسی واقعی به دست آوردهایم، استفاده میکنیم. رخدادهای واقعی و تجزیه و تحلیل شواهد دیجیتال به عنوان بخشی از خدمات واکنش به رخداد.

- روش پیشنهادی بر قابلیتهای SOC و تجزیه و تحلیل ضروری MITER ATT&CK متکی است. با این حال، این روش برای کاهش تلاش بهینه شده است و به شروع فوری منطق تشخیص مربوطه کمک می کند. این باعث میشود آن را برای SOCهای مقیاس کوچک که از یک مدیر یا تحلیلگر SIEM تشکیل شدهاند، مناسب کند. علاوه بر این، SOC چیزی را ایجاد میکند که اساساً یک نقشه راه عملکرد شناسایی است؛ نقشه راهی قادر به نشان دادن فرآیند، تعریف KPIها و توجیه نیاز به گسترش تیم.

در نهایت به چند نکته اشاره کردهایم در خصوص امکان بهبود رویکرد فوق الشرح و نیز تسکهای موازی که میتوانند با ابزارهایی که در این مقاله معرفی شدند انجام داد.

میتوانید برای بهبود بیشتر پروسه اولویتبندی، از موارد زیر کمک بگیرید:

- گروهبندی بر اساس تشخیص در سطح پایه، دو گروه وجود دارد: تشخیص شبکه یا تشخیص در یک دستگاه. در نظر گرفتن ویژگیهای زیرساخت و منابع داده در ایجاد منطق تشخیص برای گروههای مختلف به جلوگیری از سوگیری و اطمینان از پوشش کاملتر زیرساخت کمک میکند.

- گروهبندی بر اساس مرحله حمله تشخیص در مرحله دسترسی اولیه به تلاش بیشتری نیاز دارد، اما زمان بیشتری برای پاسخ نسبت به تشخیص در مرحله Exfiltration باقی میگذارد.

- ضریب بحرانی. برخی از تکنیکها، مانند تمام تکنیکهایی که با سوءاستفاده از آسیبپذیری یا دستورات مشکوک PowerShell مرتبط هستند، نمیتوانند به طور کامل پوشش داده شوند. در این صورت میتوان از سطح بحرانی به عنوان یک معیار اضافی استفاده کرد.

- رویکرد گرانول هنگام توصیف کیفیت منبع. همانطور که قبلا ذکر شد، DETT&CT به ایجاد توضیحات با کیفیت از منابع داده موجود کمک میکند، اما فاقد عملکرد استثنایی است. گاهی اوقات، منبعی برای کل زیرساخت مورد نیاز نیست، یا بیش از یک منبع داده وجود دارد که اطلاعاتی را برای سیستم های مشابه ارائه میدهد. در آن صورت، یک رویکرد ریزتر که بر سیستمها، زیرشبکهها یا دستگاههای خاص متکی است، میتواند به مرتبطتر کردن ارزیابی کمک کند. با این حال، رویکردی مانند آن مستلزم ارتباط با تیمهای داخلی مسئول تغییرات پیکربندی و موجودی دستگاه است، که حداقل باید اطلاعاتی در مورد اهمیت تجاری داراییها ارائه دهند.

جدا از بهبود متود اولویتبندی، این ابزارهای پیشنهادی میتوانند برای تکمیل تعدادی از تسکهای موازی که به رشد و تکامل تیم SOC کمک میکنند استفاده شوند:

- گسترش فهرست منابع همانطور که در بالا نشان داده شد، پوشش ماتریس MITER ATT&CK به منابع داده متنوعی نیاز دارد. با نگاشت منابع موجود به تکنیک ها، می توانید گزارش های گمشده را شناسایی کرده و یک نقشه راه برای اتصال یا معرفی این منابع ایجاد کنید.

- بهبود کیفیت منابع امتیازدهی به کیفیت منابع داده میتواند به ایجاد یک نقشهراه برای بهبود منابع موجود کمک کند، به عنوان مثال از نظر پوشش زیرساخت، عادی سازی یا حفظ داده ها.

- ردیابی تشخیص DETT&CT از جمله ویژگیهای امتیازدهی منطقی تشخیص را ارائه میکند که میتوانید از آن برای ایجاد فرآیند بازبینی سناریوی تشخیص استفاده کنید.

کسپرسکی آنلاین (ایدکو)

کسپرسکی اسم یکی از بزرگترین شرکتهای امنیتی و سازنده آنتی ویروس است که برخی از کاربران اشتباهاً این شرکت و محصولات آنتی ویروس آن را با عناوینی نظیر کسپرسکای،کاسپرسکی، کسپراسکای، کسپراسکای، و یا کاسپراسکای نیز میشناسد. همچنین لازم به ذکر است مدیرعامل این شرکت نیز یوجین کسپرسکی نام دارد.