روابط عمومی شرکت ایدکو (توزیعکنندهی محصولات کسپرسکی در ایران)؛ هر کدام از ما ممکن است دست کم یک بار انواع افزونههای مرورگر را نصب کرده باشیم: اد بلاکر، مترجم آنلاین، چککنندهی املاء و چیزی شبیه به این. با این حال کمتر به این ماجرا فکر کردهایم که: آیا این افزونهها امن هستند؟ متأسفانه این مینیاپهای به ظاهر معصوم میتوانند فراتر از حد تصور شما خطرناک باشند. در ادامه از دادههای گزارش اخیر متخصصین خود روی شایعترین خانوادههای افزونههای مرورگر مخرب استفاده کردیم تا توضیح دهیم کجای کار این افزونهها ایراد دارد. با ما همراه بمانید.

افزونهها چه هستند و چه کار میکنند؟

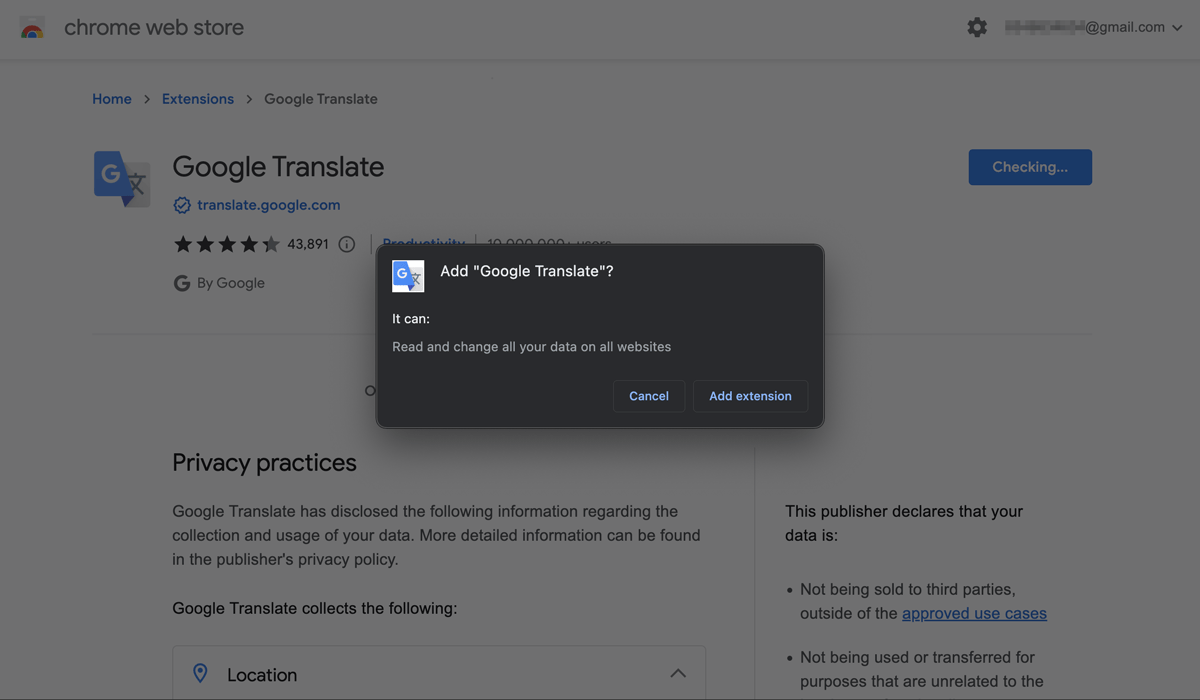

بیایید با تعریف پایه و ریشه مشکل شروع کنیم. یک افزونه مرورگر در حقیقت پلاگینی است که به مرورگر شما کارکرد و ویژگی اضافه میکند. برای مثال، این افزونهها میتوانند تبلیغات روی وبپیجها را ببندند، یادداشت بردارند، املاء چک کنند و کلی کارهای دیگر. برای مرورگرهای محبوب نیز فروشگاههای رسمی افزونه وجود دارد که به انتخاب، مقایسه و نصب پلاگینهای مورد نظرتان به شما کمک خواهند کرد. اما افزونهها همچنین میتوانند از منابع غیررسمی نیز نصب شوند. شایان ذکر است که افزونه برای انجام کار خود نیاز دارد محتوای وبپیجهایی که شما در مرورگر میبینید بخواند و آن را تغییر دهد. بدون چنین دسترسی عملاً کاری از آن ساخته نخواهد بود. در مورد گوگل کروم، افزونهها به توانایی در خواندن و تغییر همه دادهها روی همهی وبسایتهایی که دیدن میکنید دارند. معاملهی چرب و نرمی است مگر نه؟ حتی فروشگاههای رسمی نیز به این مسئله توجه نشان میدهند. برای مثال، در فروشگاه رسمی کروم وب، بخش Privacy افزونهی محبوب Google Translate میگوید اطلاعاتی از لوکیشن، فعالیت کاربر و محتوای وبسایت جمعآوری میکند. اما این حقیقت که برای عملکردش به همه دادههای وبسایتها نیاز دارد تا زمانیکه کاربر آن افزونه را نصب کند.

احتمالاً بسیاری از کاربران حتی این پیام را نخواهند خواند و به طور خودکار روی افزودن افزونه کلیک میکنند تا فوراً از پلاگین استفاده کنند. همه اینها فرصتی را برای مجرمان سایبری ایجاد میکند تا نرمافزارهای تبلیغاتی و حتی بدافزارها را تحت پوشش افزونههای بیضرر توزیع کنند. در مورد افزونههای تبلیغاتی، حق تغییر محتوای نمایش دادهشده به آنها اجازه میدهد تا آگهیهای تبلیغاتی را روی سایتی که از آن دیدن میکنید نشان دهند. در چنین سناریویی، سازندگان افزونه بابت هر کلیک کاربر روی لینک مربوطه به وبسایت تبلیغاتی پول دریافت میکنند. برای محتوای تبلیغاتی هدفدارِ بهتر، آنها شاید همچنین سرچها و سایر دادههای شما را نیز تحلیل کنند. وقتی صحبت از افزونههای مخرب به میان میآید اوضاع بدتر میشود: دسترسی به محتوای همه وبسایتهای بازدیدشده به مهاجم این قدرت را میدهد تا اطلاعات کارت اعتباری، کوکیها و سایر اطلاعات حساس را سرقت کنند. بیایید با هم چند مثال را ببینیم:

ابزارهای جعلی در پوشش افزارهای فایلهای آفیس

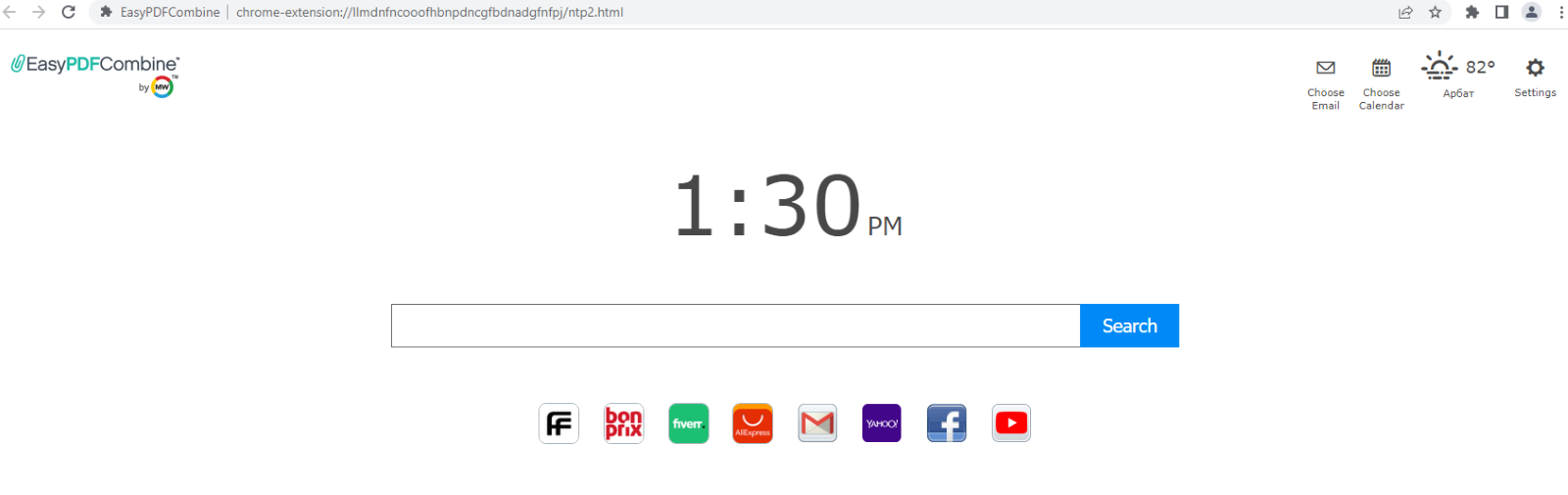

در سالهای اخیر، مجرمان سایبری فعالانه در حال توزیع افزونههای تبلیغاتی مخرب WebSearch هستند. اعضای این خانواده معمولاً خود را جای ابزارهای فایل آفیس مانند ابزار تبدیل ورد به پیدیاف میزنند. بسیاری از آنها حتی عملکرد اعلام شده خود را انجام میدهند. اما پس از نصب، صفحه اصلی مرورگر معمولی را با یک سایت کوچک با نوار جستجو و ردیابی لینکهای وابسته به منابع طرفسوم، مانند AliExpress یا Farfetch، جایگزین میکنند.

پس از نصب، افزونه موتور جستجوی پیشفرض را نیز به چیزی به نام search.myway تغییر میدهد. این به مجرمان سایبری اجازه میدهد تا درخواستهای جستجوی کاربر را ذخیره و تجزیه و تحلیل کنند و لینکهای مرتبطتری را با توجه به علایق خود به آنها ارائه دهند. در حال حاضر، افزونههای WebSearch دیگر در فروشگاه رسمی کروم موجود نیستند، اما همچنان میتوان آنها را از منابع طرفسوم دانلود کرد.

افزونه تبلیغاتیِ سمج

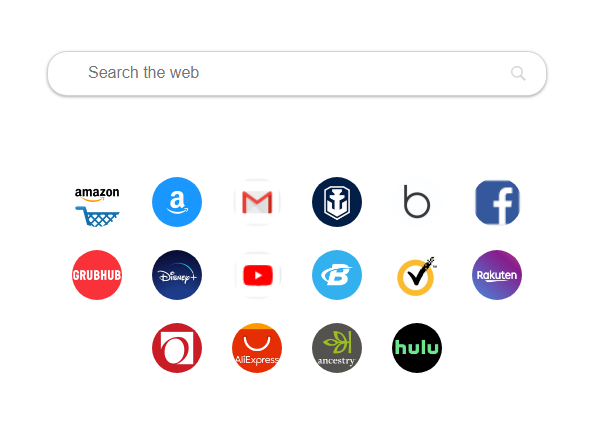

اعضای DealPly، یکی دیگر از خانوادههای رایج افزونههای ابزارهای تبلیغاتی مزاحم، معمولاً همراه با محتوای غیرقانونی دانلود شده از سایتهای مشکوک، به کامپیوترهای افراد وارد میشوند. آنها تقریباً مانند افزونههای WebSearch کار میکنند. افزونههای DealPly به همین ترتیب، صفحه اصلی مرورگر را با یک سایت کوچک با لینکهای وابسته به پلتفرمهای دیجیتال محبوب جایگزین میکنند و درست مانند افزونههای WebSearch مخرب، موتور جستجوی پیشفرض را جایگزین و عبارتهای جستجوی کاربر را برای ایجاد تبلیغات مناسبتر تجزیه و تحلیل میکنند.

افزون بر این، اعضای خانواده DealPly بسیار سمج هستند و خلاصی از آنها به شدت دشوار است. حتی اگر کاربر افزونه تبلیغاتی را پاک هم بکند باز هر بار مرورگر باز میشود آن افزونه خود را از نو نصب میکند!

توزیع کوکیهای ناخواسته از سوی AddScript

افزونههای خانواده AddScript اغلب خود را جای ابزارهایی میزنند مخصوص دانلود موزیک و ویدیو از شبکههای اجتماعی و یا ابزارهای مدیریت سرور پروکسی. با این حال –جدای این قابلیت- آنها دستگاه قربانی را به کد مخرب آلوده میکنند. سپس مهاجمین از همین کد برای مشاهده ویدیوها در پسزمینه بدون اینکه کاربر متوجه شود استفاده میکنند و این میشود راهی برای پول درآوردن بابت تعداد هر ویوو. منبع درآمد دیگر مجرمان سایبری دانلود کوکی از دستگاه قربانی است. به طور کلی اگر بخواهیم بگوییم، کوکیها وقتی کاربر به وبسایتی سر میزند روی دستگاه او ذخیره میشوند و میتوانند بعنوان نوعی دیجیتال مارکر استفاده شوند. در وضعیتی نرمال، سایتهای مربوطه قول میدهند مشتریان را به سایتی قانونی ببرند. آنها کاربران را به سایت خود جذب میکنند که باز هم در شرایط نرمال این کار با محتوایی مفید یا جذاب انجام میشود.

سپس آها کوکی را روی کامپیوتر کاربر ذخیره کرده و بعد با یک لینک آنها را به سایت اصلی و قانونی هدایت میکنند. سایت با استفاده از آن کوکی متوجه میشود مشتری جدید از کجا آمده و به شریک خود مبلغی را پرداخت میکند- هدف گاهی ریدایرکت کردن خود است، گاه درصد هر مقدار خرید صورتگرفته یا گاهی یک عمل خاص مانند ثبتنام. عاملین AddScript برای سوءاستفاده از این نقشه افزونه مخربی را به کار میگیرند. به جای ارسال بازدیدکنندگان واقعی وبسایت به شرکا چندین کوکی را روی دستگاه آلوده آنها دانلود میکنند. این کوکیها حکم مارکرهایی را دارند برای برنامه شریک اسکمرها و درست به همین ترتیب عاملین AddScript مبلغی را دریافت میکنند. در حقیقت آنها مشتری جدیدی جذب نمیکنند و فعالیت شریک آنها هم شامل آلوده کردن کامپیوترها با چنین افزونههای مخربی است.

FB Stealer- سارق کوکی

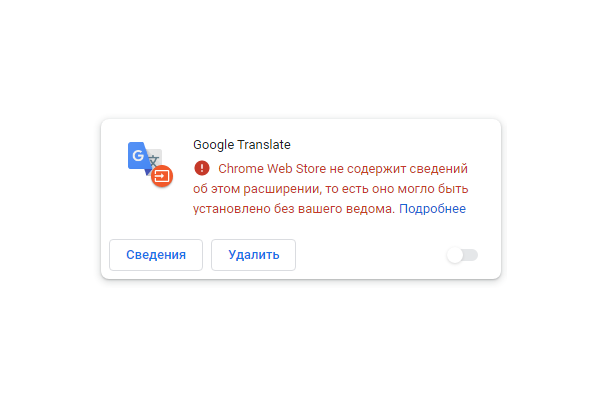

FB Stealer، خانواده دیگری از افزونههای مخرب، عملکردی متفاوت دارد: برخلاف AddScript، اعضای این خانواده «چیزی اضافه» را در دستگاه دانلود نمیکنند، بلکه کوکیهای مهم را میدزدند. در اینجا نحوه عملکرد آن آمده است. افزونه FB Stealer به همراه تروجان NullMixer که قربانیان معمولاً هنگام دانلود نصب کننده نرم افزار هک شده آن را دریافت میکنند، به دستگاههای کاربران وارد میشود. پس از نصب، تروجان فایل مورد استفاده برای ذخیره تنظیمات مرورگر کروم، از جمله اطلاعات مربوط به افزونه را تغییر میدهد. سپس، پس از فعالسازی، FB Stealer وانمود میکند که افزونه Google Translate است. این افزونه بسیار قانع کننده به نظر میرسد، تنها نقطه ضعف مهاجمین این است که مرورگر هشدار میدهد که فروشگاه رسمی هیچ اطلاعاتی در مورد آن ندارد.

اعضای این خانواده موتور جستجوی پیشفرض مرورگر را نیز جایگزین میکنند، اما این ناخوشایندترین چیز در مورد این افزونهها نیست. عملکرد اصلی FB Stealer این است که کوکیهای سشن را از کاربران بزرگترین شبکه اجتماعی جهان سرقت میکند، از این رو این نام را به خود اختصاص داده است. اینها همان کوکیهایی هستند که به شما اجازه میدهند هر بار که از سایت بازدید میکنید، ورود به سیستم را دور بزنید – و همچنین به مهاجمین اجازه میدهند بدون رمز عبور وارد شوند. پس از ربودن یک حساب کاربری به این روش، آنها میتوانند برای مثال به دوستان و بستگان قربانی پیام بدهند و درخواست پول کنند.

راهکارهای امنیتی

افزونههای مرورگر ابزارهای مفیدی هستند، اما مهم است که با احتیاط با آنها رفتار کنید و متوجه شوید که آنقدرها هم که فکر میکنید بیضرر نیستند. بنابراین، ما اقدامات امنیتی زیر را توصیه می کنیم:

- تنها از منابع رسمی افزونهها را دانلود کنید. یادتان باشد که این هم نمیتواند تضمین صد در صدی باشد- افزونههای مخرب هر از گاهی تصمیم میگیرند به فروشگاههای رسمی نیز رخنه کنند. اما چنین پلتفرمهایی معمولاً امنیت کاربر برایشان بسیار اهمیت دارد و این رو در فرصت کوتاهی نسبت به از بین بردن افزونههای مخرب اقدام میکنند.

- افزونههای زیادی را نصب نکنید و مرتباً فهرست خود را چک کنید. نگذارید افزونهای از دستتان در برود. اگر دید افزونهای در این میان هست که شما خود نصبش نکردهاید شاید باید آن را پرچم قرمز بدانید.

- از یک راهکار امنیتی قابل اطمینان استفاده کنید.

منبع: کسپرسکی آنلاین (ایدکو)

کسپرسکی اسم یکی از بزرگترین شرکتهای امنیتی و سازنده آنتی ویروس است که برخی از کاربران اشتباهاً این شرکت و محصولات آنتی ویروس آن را با عناوینی نظیر کسپرسکای،کاسپرسکی، کسپراسکای، کسپراسکای، و یا کاسپراسکای نیز میشناسد. همچنین لازم به ذکر است مدیرعامل این شرکت نیز یوجین کسپرسکی نام دارد.