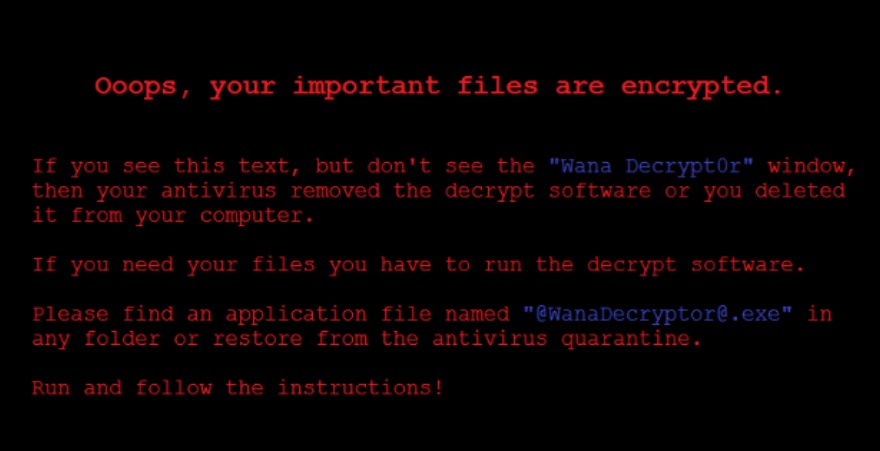

روابط عمومی شرکت ایدکو (توزیعکنندهی محصولات کسپرسکی در ایران)؛ همهگیریِ کریپتووُرمِ[1] WannaCry در تاریخ 12 می 2017 شروع شد. قربانیان آن با این پیام روی صفحه نمایش تمام امورشان مختل شد:

درست بعد از آن، قربانیان پی بردند که همه داکیومنتهایشان رمزگذاری و به همه افزونههای نرمال فایل مانند .doc یا .mp3 افزونهی .wnry اضافه شده است. اگر کسی پنجره را بدون خواندن آن پیام میبست، بدافزار با این پیام، عکس زمینه دسکتاپ را عوض میکرد:

این برنامه برای رمزگشایی فایلها درخواست انتقال 300 دلار به بیتکوین را داشت و این مبلغ باید به کیفپول مجازی مهاجمین انتقال داده میشد. بعدها این رقم به 600 دلار بیتکوین افزایش پیدا کرد. ظرف یک روز این کرم اینترنتی که سرعت توزیعش بسیار بالا بود بیش از 200 هزار سیستم را در سراسر جهان از جمله کامپیوترهای خانگی و نیز شبکههای سازمانی را آلوده کرد: بیمارستانها، شرکتهای حمل و نقل، سرویسهای بانکی و اپراتورهای گوشی از جمله سازمانهای آلوده بودند. شرکت تراشهساز تایوانی به نام TSMC مجبور شده بود به دلیل آلودگی همگانی دستگاههایش پروسه تولید خود را به حالت تعلیق درآورد.

این اتفاق چطور افتاد؟

توزیع به شدت سریع واناکرای از طریق آسیبپذیریهای داخل پروتکل Server Message Block (یا همان SMB) در ویندوز میسر شده بود. این آسیبپذیریها اجازهی اجرای کد دلخواه را روی کامپیوتری پچنشده میدادند (با استفاده از یک درخواست روی پروتکل SMBv1). این نسخهی قدیمی SMB است که از دهه 90 میلادی کاربرد دارد. نسخه پیشفرض پروتکل از سال 2006 بکار رفته در ویندوز SMBv2 یا بالاتر بوده است اما پشتیبانی پروتکل قدیمی برای سازگاری با کامپیوترهایی که نرمافزارهای قدیمی را استفاده میکردند حفظ شده است. وقتی این مشکل کشف شد و در مارس 2017 آپدیتهایی منتشر گشت (تقریباً دو ماه پیش از همهگیری واناکرای) آسیبپذیریهای SMBv1 روی همه نسخههای پچنشده این سیستم عامل اثر گذاشت؛ از ویستا گرفته تا ویندوز 10 که آن زمان بسیار جدید بود. نسخهی منسوخ ویندوز XP و ویندوز 8 نیز در خطر بودند. مایکروسافت برای ویندوز XP پچی منتشر کرد علیرغم اینکه رسماً سال 2014 پشتیبانی خود را از روی آن برداشته بود. اکسپلویتی که آسیبپذیریهای SMBv1 را مورد هدف قرار داه بود EternalBlue نام داشت که به دلایلی باید جداگانه آن را مورد بررسی قرار داد.

اما ابتدا باید با اسم کد دیگری موسوم به DoublePulsar آشنا شوید که کد مخربی است طراحیشده برای ایجاد بکدر در سیستم مورد هدف. هم اکسپلویت EternalBlue و هم بکدر DoublePulsar به ترتیب در ماه مارس و آوریل 2017 توسط گروه ShadowBrokers عمومی شدند. گفته میشود آنها در کنار سایر ابزارهای مخرب از یکی از بخشهای آژانس امنیت ملی آمریکا سرقت شده بودند. کرم WannaCry از هر دو اجزا استفاده میکند: ابتدا این توانایی را بدست میآورد که کد مخب را از طریق EternalBlue اجرا کند و بعد از ابزار سفارشیسازیشدهی DoublePulsar برای لانچ کردن پیلود به منظور رمزگذاری فایلها و نمایش یادداشت باج استفاده میکند. افزون بر رمزگذاری فایل، واناکرای با شبکه Tor با سرور C2 مهاجم نیز در تعامل است. بدینترتیب با ارسال درخواستهای مخرب به آدرسهای رندوم آیپی خود را منتشر میکند. این همان چیزی است که سرعت توزیع باورنکردنی کرم را افزایش داد - ده ها هزار سیستم آلوده در ساعت!

کیل سوئیچ[2]

همان روز -12 می- یک وبلاگنویس امنیت سایبری به نام MalwareTech (که البته آن زمان ناشناس بود) با دقت و جزئیات کد واناکرای را بررسی کرد. او کشف کرد که آدرسی از فرم <very_long_nonsensical_set_of_characters>.com داخل کد اصطلاحاً بخیه شده است. نام دامنه ثبت نشده بود، بنابراین MalwareTech آن را برای خود ثبت کرد، در ابتدا اینطور فرض کرد کامپیوترهای آلوده از این آدرس برای ارتباط بیشتر با سرورهای C2 استفاده میکنند. اینطور شد که او ناخواسته اپیدمی WannaCry را متوقف کرد. اگرچه معلوم شد که تا عصر 12 می، پس از ثبت دامنه، WannaCry همچنان کامپیوترها را آلوده میکرد، اما دادههای موجود در آنها را رمزگذاری نکرد. کاری که بدافزار انجام میداد، در واقع دسترسی به نام دامنه و در صورت عدم وجود، رمزگذاری فایلها بود. از آنجایی که دامنه اکنون در دسترس بود، همه موارد بدافزار به دلایلی تلاش خود را متوقف کردند. چرا سازندگان از بین بردن باج افزار خود را اینقدر آسان کردند؟ به گفته MalwareTech، این یک تلاش ناموفق برای فریب تجزیه و تحلیل سندباکس خودکار بود.

سندباکسینگ به این صورت عمل میکند: برنامهای مخرب در یک محیط مجازی ایزوله اجرا میشود که امکان تجزیه و تحلیل در زمان واقعی رفتار آن را فراهم میکند. این روشی رایج است که به صورت دستی توسط تحلیلگران ویروس یا به صورت خودکار انجام میشود. محیط مجازی طوری طراحی شده که به بدافزار اجازه میدهد به طور کامل اجرا شده و تمام اسرار خود را در اختیار محققین بگذارد. اگر بدافزار فایلی را درخواست کند، سندباکس وانمود میکند آن فایل وجود دارد. اگر به صورت آنلاین به یک سایت دسترسی پیدا کند، محیط مجازی میتواند پاسخ را تقلید کند. شاید نویسندگان WannaCry بر این باور بودند که میتوانند از تجزیه و تحلیل sandbox دوری کنند: اگر کرم به دامنهای که وجود ندارد دسترسی پیدا کرده و پاسخی دریافت کند، قربانی واقعی نیست و فعالیت مخرب باید پنهان شود. چیزی که آنها احتمالاً به ذهنشان خطور نمیکرد این بود که کد کرم فقط در سه ساعت از هم جدا شد و نام دامنه "مخفیِ" آن پیدا و ثبت شد.

MalwareTech: «هکری که اینترنت را نجات داد»

MalwareTech برای پنهان کردن هویت اصلی خود دلایلی داشت. اسم واقعی او مارکوس هاچینز است. موقع شروع همهگیری WannaCry او فقط 23 سال داشت. گرچه بسیار جوان بود اما با افراد شروری بُر خورد و سر از تالارهای جرایم سایبری درآورد. از جرایم او میتوان به نوشتن برنامهای برای سرقت پسوردهای مرورگر اشاره کرد. او همچنین برنامهای نوشت تا از طریق تورنتها، کاربران را آلوده کند و بعد از آن برنامه برای ساخت 8 هزار باتنت قوی استفاده کرد. اوایل 2000 مُهرههای بزرگتر او را کشف کردند و از او دعوت بعمل آوردند برای نوشتن یک تکه بدافزار Kronos. مارکوس برای کارش در هر فروش در بازار خاکستری پورسانت دریافت میکرد: سایر مجرمان سایبری این بدافزار را برای انجام حملات خود خریداری کردند. هاچینز فاش کرد که حداقل در دو نوبت نام واقعی و آدرس منزل خود را در بریتانیا به همدستانش داده است.

این اطلاعات بعداً به دست مجریان قانون ایالات متحده افتاد. مردی که «اینترنت را نجات داد» دیگر ناشناس نبود. دو روز بعد، خبرنگاران در خانه او را زدند: دختر یکی از روزنامهنگاران همان مدرسه مارکوس رفت و میدانست او از نام مستعار MalwareTech استفاده میکند. او ابتدا از صحبت با مطبوعات اجتناب میکرد، اما در نهایت با آسوشیتدپرس مصاحبه کرد. در آگوست 2017، اکنون به عنوان یک مهمان محترم، برای کنفرانس معروف هکر DEF CON به لاس وگاس دعوت شد. آنجا بود که دستگیر شد. هاچینز پس از گذراندن چندین ماه در حبس خانگی و اعتراف جزئی به اتهامات مربوط به کرونوس، براحتی با یک حکم تعلیقی کنار رفت. در یک مصاحبه بزرگ با مجله Wired، او گذشته جنایی خود را به عنوان یک اشتباه تاسفبار توصیف کرد: او این کار را بیشتر برای نشان دادن مهارتهای خود و به رسمیت شناخته شدنش در جامعه زیرزمینی انجام میداد و دغدغهی پول نداشت. در زمان WannaCry، او به مدت دو سال هیچ تماسی با مجرمان سایبری نداشت و وبلاگ MalwareTech او مورد مطالعه و تحسین کارشناسان قرار گرفت.

آیا آن، آخرین همهگیری بود؟

همین تازگیها از کرم ILOVEYOU برایتان نوشتیم که همهگیری بزرگی در سال 2000 ایجاد کرد. این کرم با واناکرای وجوه تشابه زیادی داشت: هر دو کرمها از طریق آسیبپذیری در ویندوز که برایش از قبل پچی هم ارائه شده بود خود را توزیع کردند. اما همه کامپیوترها هم موقع این عفونت، آپدیت نشده بودند. نتیجه اینکه صدها هزار نفر در سراسر جهان قربانی شدند و خسارتی میلیون دلاری به شرکتها وارد شد و کلی داده کاربری نیز در این میان از بین رفت. البته بین این دو کرم تفاوتهایی نیز وجود دارد: سازندگان واناکرای (فرض میشود از سوی دولت کره جنوبی بوده باشد) از ابزارهای هک موجود در دامنه عمومی استفاده کردند و این درحالیست که ILOVEYOU صرفاً چندتایی فایل را پاک کرد. و البته واناکرای از کاربران که کل داکیومنتهای خود را از دست داده بودند باج خواست. خوشبختانه، نویسندگان WannaCry با تعبیه یک کیل سوئیچ که بر علیه آنها کار میکرد، بامزگی به خرج دادند. داستان این اپیدمی همچنین در مورد نبوغ شکارچیان بدافزار است که میتوانند کار کسی دیگر را بردارند، در کوتاهمدت آن را تجزیه و تحلیل نموده و یک مکانیسم دفاعی ایجاد کنند.

اپیدمی WannaCry توسط دهها شرکت مورد مطالعه قرار گرفت و بیشترین توجه رسانهها را به خود جلب کرد، که آن را به استثنای قاعده تبدیل میکند. این روزها بعید است که حمله باج افزار به یک تجارت خاص صفحه اول اخبار شود: در واقع، به اینگونه است که خودتان هستید و شکنجهگرتان!. بنابراین، مهم است که متخصصان برتر را در عملیات کنترل آسیب مشارکت دهید و تسلیم اخاذی نشوید. همانطور که مورد WannaCry نشان میدهد، حتی یک حمله بسیار پیچیده و موثر نیز میتواند پاشنه آشیل خود را داشته باشد.

[1] cryptoworm

[2] Kill Switch

منبع: کسپرسکی آنلاین (ایدکو)

کسپرسکی اسم یکی از بزرگترین شرکتهای امنیتی و سازنده آنتی ویروس است که برخی از کاربران اشتباهاً این شرکت و محصولات آنتی ویروس آن را با عناوینی نظیر کسپرسکای،کاسپرسکی، کسپراسکای، کسپراسکای، و یا کاسپراسکای نیز میشناسد. همچنین لازم به ذکر است مدیرعامل این شرکت نیز یوجین کسپرسکی نام دارد.