روابط عمومی شرکت ایدکو (توزیعکنندهی محصولات کسپرسکی در ایران)؛ گروه باجافزاری به نام Cuba به طور فزایندهای در حال اکسپلویت آسیبپذیریهای Microsoft Exchange از جمله ProxyShell و ProxyLogon است. این اکسپلویت میتواند جزو بردارهای اولیهی حمله باشد. با ما همراه بمانید تا از این گروه بیشتر برایتان بگوییم.

احتمال میرود گروه Cuba چشم طمع خود را از اواخر آگست به قربانی خود (Microsoft Exchange) دوخته باشد. عامل تهدید UNC2596 نام گرفته است و گفته میشود این گروه از باجافزار COLDDRAW استفاده میکند. در حقیقت Cuba ممکن است تنها گروهی باشد که از این باجافزار استفاده میکند: احتمال میرود این باجافزار به طور انحصاری در اختیار Cuba قرار گرفته باشد.

حتی FBI هم نسبت به Cuba هشدار داده است

افبیآی در یک هشدار فوری در دسامبر، موجی از حملات را - به حداقل 49 نهاد آمریکایی در بخشهای مالی، دولتی، بهداشتی، تولیدی و فناوری اطلاعات - به این گروه نسبت داد. هنوز شواهدی دال بر اینکه Cuba به بیمارستانها یا سایر نهادهایی که مراقبت های فوری را ارائه میدهند حمله کرده باشد بدست نیامده. آن زمان FBI خاطرنشان کرده بود که باجافزار کوبا با استفاده از یک ایمپلنت مرحله اول توزیع میشود که حکم لودری برای پیلودهای بعدی را داردی: بدافزار Hancitor، که حداقل پنج سالی میشود که وجود دارد. این اولین بار نیست که Cuba به آسیبپذیریهای Exchange علاقه نشان میدهد. آنها فقط یکی از راههایی هستند که اپراتورهای Hancitor به دستگاههای مورد هدف دسترسی اولیه پیدا میکنند: روشهای دیگر شامل ایمیلهای فیشینگ و اکسپلویت اطلاعات محرمانه دستکاریشده یا ابزارهای قانونی پروتکل دسکتاپ از راه دور (RDP) میشود.

Microsoft Exchange

همچنین مشاهده شده است که این گروه «مرتباً» آسیبپذیریهای زیرساخت عمومی Microsoft Exchange را بهعنوان یک بردار سازش اولیه انتخاب میکند. به نقل از محققین، «عاملین تهدید احتمالاً فعالیتهای شناسایی اولیه را برای شناسایی سیستمهای روبهروی اینترنت که ممکن است در برابر اکسپلویت آسیبپذیر باشند، انجام میدهند. در مرحله بعد، Cuba پوسته های وب را برای ایجاد جای پایی در شبکه در معرض خطر مستقر کرده است. سپس، مهاجمین بکدرهایی را برای سفت کردن جای پای خود کاشتند، از جمله NetSupport RAT در دسترس عموم، و همچنین BEACON و BUGHATCH، که با استفاده از دراپر حافظه TERMITE. گفته میشود اپراتورها عمدتاً اطلاعات محرمانهی اکانتهای معتبر برای افزایش امتیازات استفاده کردهاند. همیشه هم معلوم نمیکند آنها این اطلاعات محرمانه را از کجا آوردهاند اما حداقل در برخی موارد، آنها با ابزارهای سرقت داده مانند Mimikatz و WICKER این کار را انجام میدهند. محققین همچنین مشاهده کردهاند که این عاملین تهدید در حال دستکاری یا ایجاد حسابهای ویندوز و تغییر مجوزهای دسترسی به فایل هستند. آنها میگویند در یک نفوذ، عامل تهدید اکانت کاربری ایجاد کرد و آن را به گروه های مدیریت و RDP افزود.

زنجیرهی آلودگی

Cuba به منظور شناسایی میزبانهای فعال شبکه برای رمزگذاری بالقوه و فایلها با هدف استخراج، از WEDGECUT که ابزار شناسایی است استفاده کرده. این ابزار درخواستهای PING را به لیستی از میزبانهای تولید شده توسط یک اسکریپت PowerShell که Active Directory را برمیشمارد، ارسال میکند. سپس، کلاهبرداران به اطراف نگاه میکنند ببینند چه فایلهایی ممکن است مورد علاقه باشند. محققین خاطرنشان میکنند که آنها همچنین به طور معمول از یک اسکریپت برای نگاشت همه درایوها به اشتراکگذاریهای شبکه استفاده میکنند. این ممکن است به کشف فایل کاربر کمک کند. دستهای پشت پرده Cuba از چندین روش برای جابجایی جانبی استفاده کردهاند، از جمله RDP، SMB، و PsExec، که «مرتب از BEACON برای تسهیل این حرکت استفاده میکنند». سپس آنها بکدرهای مختلفی را از جمله NetSupport و همچنین BEACON و BUGHATCH مستقر میکنند که اغلب با استفاده از دراپر TERMITE در حافظه کاشته میشوند.

این گنگ سایبری برای پایان دادن به کار اخاذی خود سعی میکند فایلها را سرقت کرده و ماشینهای شبکه را رمزگذاری کند و آن دسته از سازمانهایی که در دادن باج مقاومت میکنند تهدید میکنند که دادههای استخراجشده از آنها را نشر میدهند.

ابزارهای بیشتر، بدافزارهای بیشتر

Cuba از پوستههای وب برای لود کردن دراپر TERMITE استفاده میکند: یک دراپر محافظتشده با رمز عبور و حافظهدار با پیلود پوستهکد رمزگذاریشده. پیلودها شامل بدافزار BEACON، استیدر Metasploit یا دانلودر سفارشی BUGHATCH گروه میشوند. کوبا تنها عامل تهدید کنندهای نیست که از دراپر TERMITE استفاده می کند: عوامل دیگری هم از آن بهره میگیرند. به گفته محققین، در طول شش ماه، پیلودهای جمعآوریشده TERMITE نشان میدهد که دارندگان ان در حال تمیز کردن TERMITE بودهاند و آن را به گونهای تغییر دادهاند که بهتر نقب زده و کاری کنند شناسایی نشوند.

Cuba چه چیزهای دیگری در چنته دارد؟

BURNTCIGAR: ابزاری که نرمافزار امنیت اندپوینت را خاتمه میدهد.

WEDGECUT: ابزار شناسایی که بررسی میکند ببیند آیا لیستی از میزبانها یا آدرسهای آیپی آنلاین هست یا نه.

BUGHATCH: دانلودر سفارشی که فرمانها و کد را از سرور C2 دریافت کرده تا سیستمی دستکاریشده را اجرا کند.

محققین خاطرنشان کردند که زمانی که COLDDRAW به کار گرفته شد، کوبا از آنچه آنها «مدل اخاذی چند وجهی» نامیدند استفاده کرد – یعنی جدا از رمزگذاری داده، این گروه آن را روی سایت شرمآور خود نیز نشت کرد.

Cuba از همه بیشتر به چه چیزی علاقه دارد؟

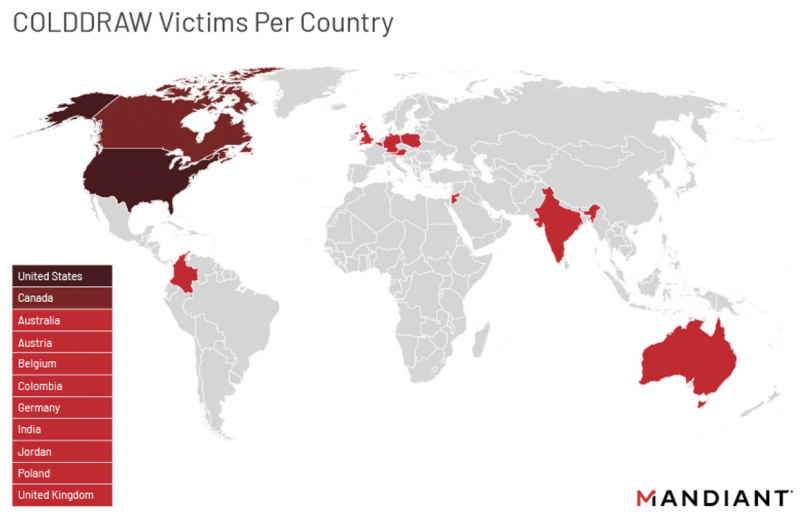

اکثریت - 80 درصد - سازمانهایی که قربانی کوبا شدهاند در آمریکای شمالی مستقر هستند، اما Cuba بیشتر از هر کجا آمریکا را دوست دارد. همانطور که در نقشه قربانی در زیر نشان داده شده است، ایالات متحده هدف مورد علاقه این باجافزار و پس از آن کانادا است، اگرچه این گروه به دنبال کشورهای اروپایی و سایر مناطق است.

در کنار سرویسهای مالی، بخش صنعتی نیز مورد علاقه آن است. Cuba با توجه به قربانیان فهرست شده در سایت خود - که این گروه فقط از اوایل سال 2021 داشته است - لیست قربانیان را به صورت رایگان ارائه میدهد، اما همچنین لیست جداگانهای را نگه میدارد که پولی است!

منبع: کسپرسکی آنلاین (ایدکو)

کسپرسکی اسم یکی از بزرگترین شرکتهای امنیتی و سازنده آنتی ویروس است که برخی از کاربران اشتباهاً این شرکت و محصولات آنتی ویروس آن را با عناوینی نظیر کسپرسکای،کاسپرسکی، کسپراسکای، کسپراسکای، و یا کاسپراسکای نیز میشناسد. همچنین لازم به ذکر است مدیرعامل این شرکت نیز یوجین کسپرسکی نام دارد.