روابط عمومی شرکت ایدکو (توزیعکنندهی محصولات کسپرسکی در ایران)؛ اپهای سیستم –که روی اسمارتفون شما به طور پیشفرض نصب هستند و معمولاً هم نمیشود آنها را حذف کرد- همچنان دور از نظرها و بر قوت خود باقیماندهاند. اما برخلاف سایر اپها و سرویسها که کاربران دستکم ذرهای حق انتخاب دارند، در این سناریو قابلیتهای نظارتی و ردیابی در ساختار و تار و پود دستگاه رفتهاند و کاربر دخل و تصرفی رویشان ندارد. جملهای که هماکنون خواندید حاصل تحقیقات محققین دانشگاه ادینبورگ انگلستان و کالج ترینیتی دوبلینِ ایرلند است. این محققین اسمارتفونهای چهار فروشنده اصلی را مورد بررسی قرار دادند تا پی ببرند دقیقاً چه میزان اطلاعات را انتقال میدهد. به عنوان نقطه مرجع، آنها نتایج را با سیستم عاملهای منبع باز مبتنی بر اندروید، لاینج او اس و ایاواس مقایسه کردند. در ادامه با ما همراه شوید تا حاصل کار را با شما به اشتراک بگذاریم.

روش تحقیق

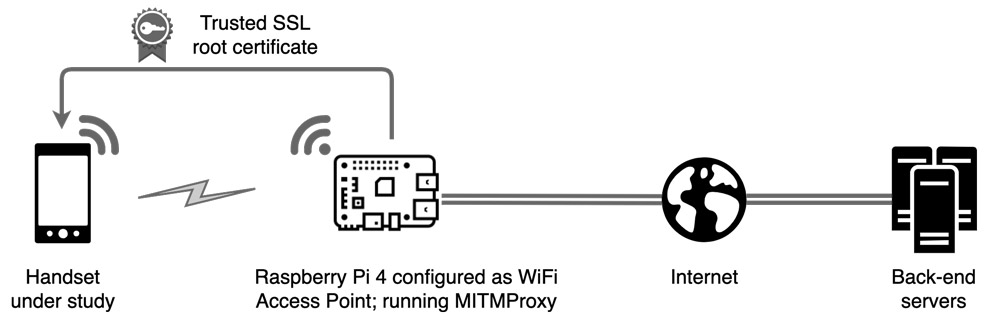

محققین برای اینکه آزمایش خالص و دقیق انجام شود سناریوی سختی را برای هر چهار اسمارتفون چیدند؛ سناریویی که بعید است کاربران تا به حال آن را در زندگی عادی و واقعی خود تجربه کرده باشند. محققین فرض را بر این گذاشتند که هر اسمارتفون منحصراً برای تماس و متن استفاده میشوند و با این فرض هیچ اپ دیگری را بدانها اضافه نکردند. فقط همانهایی را گذاشتند که تولیدکننده تصمیم گرفته روی دستگاه باشد. افزون بر این، کاربر صوری به هر نوع سوال از جنس «آیا میخواهید با فوروارد داده سرویس خود را ارتقا دهید؟» که معمولاً وقتی اولین بار گوشی را روشن میکنند با آنها مواجه میشوند جواب منفی داد. آنها هیچ سرویس اختیاری را از سوی تولیدکننده فعال نکردند (از جمله ذخیرهگاه کلود یا Find My Device). به بیانی دیگر آنها اسمارتفونها را تا جایی که میشد ایزوله نگه داشتند. در کل این پژوهش فناوری «ردیابی جاسوسی» یکسان است. اسمارتفون به مینیکامپیوتر رزبری پای متصل میشود که در حقیقت حکم دسترسی وایفای را دارد. نرمافزار نصبشده از گوشی، جریان داده را رهگیری و رمزگشایی میکند. این داده سپس از نو رمزگذاری شده و به گیرنده –همان توسعهدهندهی گوشی، اپ یا سیستمعامل- ارسال میشود. در اصل نویسندگان این پژوهش یک جور حمله مرد میانی[1] را اجرا کردند (البته از روی خیرخواهی و در راستای کمک به امنیت کاربران).

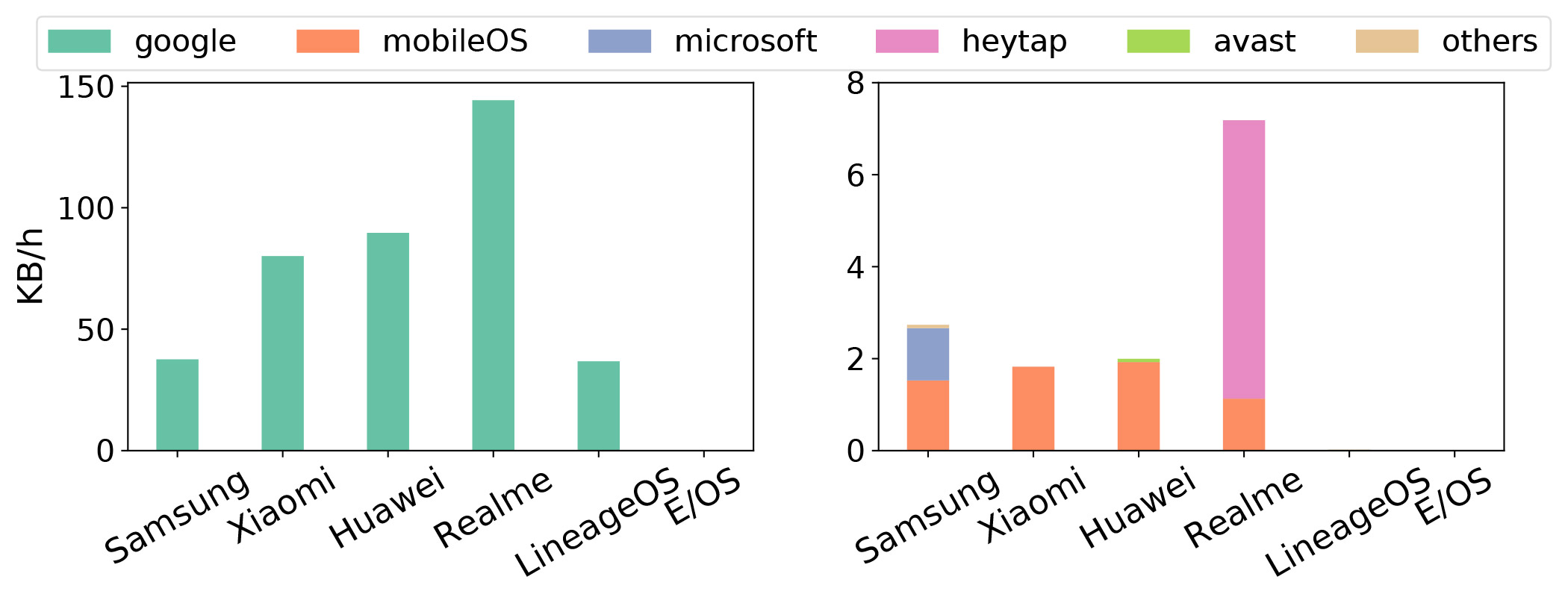

خبر خوب اینکه همه دادههای انتقال دادهشده رمزگذاری شده بودند. ظاهراً این صنعت در نهایت بر طاعون آسیبپذیریِ دستگاهها، برنامهها و سرورهای خود فائق آمده است. در حقیقت محققین کلی زمان را صرف بررسی و تحلیل دادهها کردند تا متوجه شند دقیقاً چه چیزهایی ارسال میشده است. پس از آن، پژوهشگران دادههای روی هر دستگاهها را پاک کردند و راهاندازی اولیه را انجام دادند. سپس بدون لاگین شدن به اکانت گوگل هر اسمارتفون را چند روزی کنار گذاشتند تا نحوه انتقال دادهشان را مورد نظارت قرار دهند. سپس با استفاده از اکانت گوگل لاگین کرده موقعیتیابی مکانی را موقتاً فعال نموده و رفتند سراغ تنظیمات گوشیها. در این مرحله آنها بررسی کردند که چه دادههایی ارسال شدند و به کجا ارسال شدند. آنها در مجموع شش اسمارتفون را تست کردند: چهار اسمارتفون با سفتافزار تولیدکننده و دو تا با نسخهی منبع باز لاینج او اس و ایاو اسِ اندروید.

چه کسی دادهها را جمعآوری میکند؟

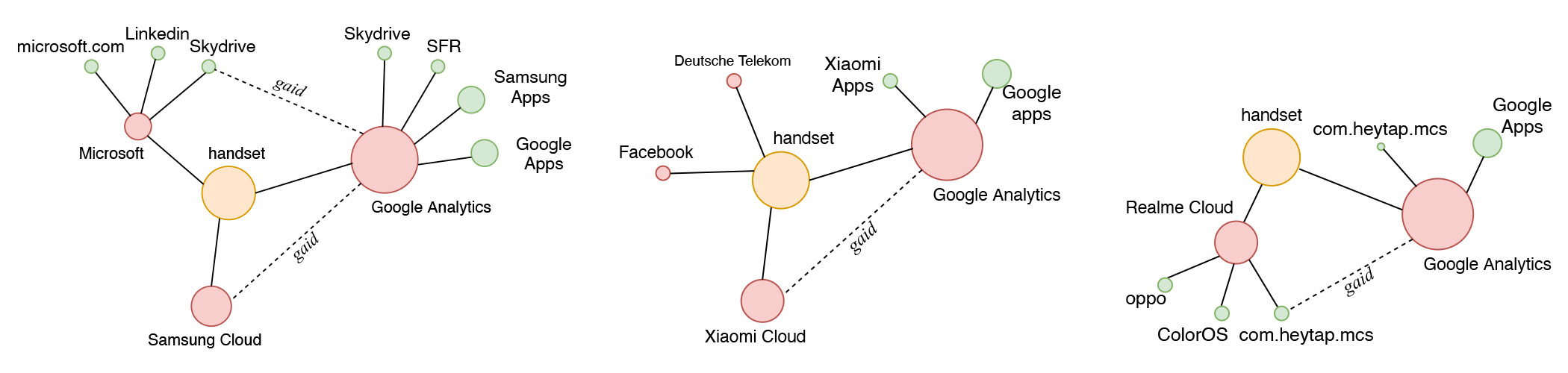

محققین دریافتند سازندگان اسمارتفون اولین جمعآوریکنندگانِ داده بودند! هر چهار دستگاه که سفتافزار اورجینال را اجرا میکردند (و برنامههای از پیشنصبشده راهاندازی کرده بودند) دادههای تلهمتری را به همراه شناساگرهای دائمی مانند شماره سریال را به تولیدکننده فوروارد میکردند. اینجا نویسندگان پژوهش سفتافزار استاندارد را از سازههای سفارشی تمیز میدهند. برای مثال لاینجاواس گزینهی ارسال داده به توسعهکننده را دارد (بعنوان مثال برای نظارت پایداری عملکرد برنامه) اما غیرفعال کردن این گزینه انتقال داده را متوقف میکند. روی دستگاههای استاندارد کارخانهای بلوکه کردن مسیر ارسال داده در طول راهاندازی اولیه شاید میزان داده ارسالی را کاهش دهد اما کل قانون انتقال اطلاعات را رد نمیکند. نفرات بعدی که دادهها را دریافت میکنند توسعهدهندگان اپهای از پیشنصبشده هستند.

چه دادههایی ارسال میشوند؟

در این بخش، محققین باری دیگر تمرکز خود را روی شناساگرها میگذارند. همه دادهها نوعی کد منحصر به فرد برای شناسایی فرستنده دارند. برخیاوقات یک کد یکبارمصرف است که از حیث حریم خصوصی بهترین روش جمعآوری آمار است –برای مثال در باب پایداری عملکرد سیستم- و به توسعهدهندگان کمک بسیاری میکند. اما همچنین شناساگرهای بلندمدت و حتی پایداری هم وجود دارند که حریم خصوصی کاربر را که همچنین جمعآوری میشوند نقض میکنند. برای مثال دارندگان میتوانند به طور دستی Google Advertising ID که بالاتر بدان اشاره شد را تغییر دهند تا بتوان شناساگر را –که هم به گوگل و هم تولیدکنندگان دستگاه ارسال میشود- نزدیک به ثابت قلمداد کرد. شماره سریال دستگاه، کد IMEI ماژول رادیو و شماره سیمکارت شناساگرهای ثابت هستند. با شماره سریال دستگاه و کد IMEI این امکان وجود دارد که کاربر حتی بعد از تغییر شماره تلفن و تکمیل ریست دستگاه نیز شناسایی شوند. انتقال معمول اطلاعات در مورد مدل دستگاه، سایز نمایشگر و نسخهی سفتافزار ماژول رادیو به لحاظ حریمخصوصی کمتر خطرناک است؛ این داده برای تعداد زیادی از صاحبان همان مدل گوشی نیز یکسان است. اما دادههای فعالیت کاربر در برخی از اپها میتواند کلی اطلاعات از دارندگان به ما بدهد.

اینجا محققین از مرز باریکی حرف میزنند بین دادههای لازم برای دیباگ کردن اپ و اطلاعاتی که میشود برای ساخت پروفایل کاربر مانند تبلیغات هدفمند استفاده کرد. برای مثال، دانستن اینکه اپی دارد عمر باتری را کم میکند میتواند برای توسعهدهنده مهم باشد و در نهایت این به نفع کاربر خواهد بود. دادههایی که رویشان نسخههای برنامههای سیستم نصب میشوند میتوانند تعیین کنند چه زمان باید آپدیتی را دانلود کرد (که همچنین بسیار مفید است). اما اینکه جمعآوری اطلاعات در مورد شروع و پایان دقیق تماسهای تلفنی ارزشمند است یا به لحاظ انسانی و اخلاقی مهم است هنوز در هالهای از ابهام است. نوع دیگری از داده کاربری که اغلب گزارش میشود فهرست اپهای نصبشده است. این لیست میتواند چیزهای زیادی از کاربر بگوید از جمله علایق سیاسی و گرایشات مذهبیشان.

ترکیب دادههای کاربری از منابع مختلف

علیرغم کار تمام و کمالی که انجا دادند، محققین نتوانستند تصویر کلی از نحوه جمعآوری و پردازش دادههای کاربری توسط فروشندگان مختلف نرمافزار و گوشی دریافت کنند. آنها مجبور شدند دست به ساخت فرضیات بزنند. فرضیه اول: تولیدکنندگان اسمارتفونی که شناساگرهای ثابت را جمع میکنند میتوانند فعالیت کاربر را ردیابی کنند حتی اگر کاربر مذکور همه دادهها را از گوشی پاک و سیستم را نیز عوض کرده باشد.

فرضیه دوم: همه شرکتکنندگان بازار این قابلیت را دارند که دست به تبادل داده زده و با ترکیب هویتهای پایدار و موقت و نیز چندین نوع مختلف تلهمتری کاملترین تصور ممکن را از عادات و سلایق کاربران بسازند. حال اینکه چطور چنین اتفاقی میافتد و آیا توسعهدهندگان واقعاً دست به تبادل داده میزنند و یا آن را به جمعکنندههای طرفسوم میفروشند هنوز جای سوال دارد.

آنچه از این مقاله آموختیم

برنده از حیث حریم خصوصی گوشی اندرویدی با متغیر ایاواس است؛ آن هم به دلیل استفاده از آنالوگ Google Play Services شخصیاش و نیز مقاومتش در برابر انتقال هر نوع دادهای. گوشی دیگر سفتافزار منبعباز لاینج اواس بود که اطلاعات را نه به توسعهدهندگان که به گوگل ارسال کرد زیرا سرویسهای دومی روی آن گوشی نصب شده بودند. این سرویسها برای عملکرد درست مورد نیاز هستند- برخی اپها و برخی قابلیتها بدون Google Play Services کار نمیکنند یا کارکردشان ضعیف است. در مورد سفتافزار اختصاصی تولیدکنندگان محبوب هم نمیشود آنها را از هم جدا کرد. همهشان مجموعه بزرگی از داده را جمعآوری میکنند و البته همیشه هم توجیهشان این است که باید از کاربر مراقبت کنند.

به نقل از محققین آنها در اصل انصراف کاربر و ارسال دادههای استفادهشده را نادیده میگیرند. فط رگولاسیون بیشتر یرای تضمین حریم خصوصی مصرفیِ بیشتر میتواند این موقعیت را تغییر دهد و اجالتاً فقط کاربران پیشرفته که میتوانند یک سیستم عامل غیراستاندارد را نصب کنند قادر هستند تماماً این تلهمتری را حذف کنند. در مورد بخش امنیتی هم باید گفت این جمعآوری داده تلهمتری قرار نیست خطر مستقیمی داشته باشد. این وضعیت به طور اساسی با اسمارتفونهای third-tier که بدافزاری رویشان میتواند مستقیماً از سوی کارخانه نصب شود متفاوت است.

خبر خوب اینکه این انتقال داده امن است و دستکم دسترسی خارجیها را محدود کرده است. محققین مدلهای اروپایی اسمارتفون را با نرمافزار بومی بررسی کردند و میگویند در جاهای دیگر بسته به قوانین و موضعگیریهای متفاوت حریم خصوصی این شاید تفاوت داشته باشد.

[1] man-in-the-middle attack

منبع: کسپرسکی آنلاین (ایدکو)

کسپرسکی اسم یکی از بزرگترین شرکتهای امنیتی و سازنده آنتی ویروس است که برخی از کاربران اشتباهاً این شرکت و محصولات آنتی ویروس آن را با عناوینی نظیر کسپرسکای،کاسپرسکی، کسپراسکای، کسپراسکای، و یا کاسپراسکای نیز میشناسد. همچنین لازم به ذکر است مدیرعامل این شرکت نیز یوجین کسپرسکی نام دارد.