روابط عمومی شرکت ایدکو (توزیعکنندهی محصولات کسپرسکی در ایران)؛ همکاران ما در کسپرسکی طریقهی حملهی مجرمان سایبری را به شرکتها از طریق آدرس ایمیلهای دستکاریشدهی کارمندان حسابی مورد بررسی و کنکاش قرار داده و البته تحقیقات بسیاری نیز در خصوص اینکه چطور میشود جلوی چنین حملاتی را با کمک فناوریهای SPF، DKIM و DMARC انجام دادند. اما علیرغم نکات مثبت این راهکارها که بر همه آشکار است، هنوز هم راهی وجود دارد که با استفاده از آن مجرمان سایبری میتوانند فناوریهای مذکور را دور بزنند. در این مطلب قرار است دقیقاً پیرامون همین موضوع بحث کنیم. با ما همراه بمانید.

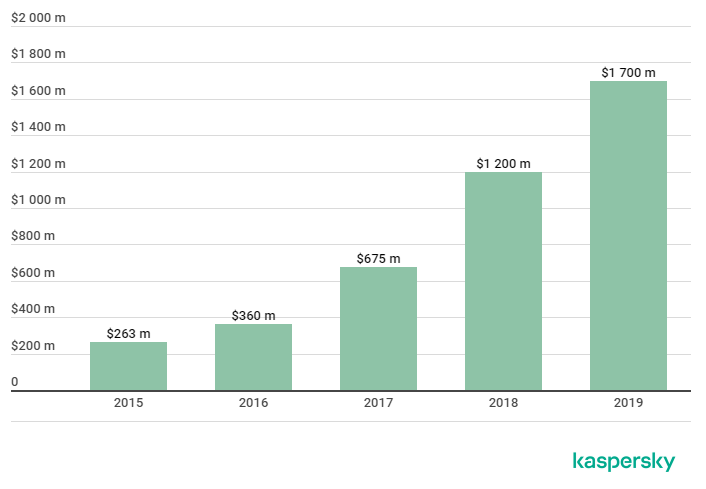

بگذارید ماجرا را از زاویهای متفاوت ببینیم: این روزها افراد تا چه اندازه به ایمیلها وابستهاند؟ جدا از این بحثها، در سال 2020 نیز در پی پاندمی ویروس کرونا شاهد افزایش میزان محبوبیت ابزارهای کنفرانسهای ویدیویی بودیم. سابق بر این نیز چند سالی بود که کاربرد پیامرسانهای فوری مشخصاً واتساپ و تلگرام رشد سالمی داشت و بر همین پایه افراد با اطمینان به ابزارهای کنفرانس ویدیویی روی آوردند. با این وجود، ایمیل هنوز هم ابزار اصلی ارتباطگیریِ آنلاین است؛ دستکم در جهان کسب و کار. تأیید غیرمستقیم این ادعا با خود افزایش تعداد و افزایش سطح کیفی حملات BEC (دستکاری ایمیل سازمانی) را به همراه دارد. طبق دادههای مرکز شکایات جرایم اینترنتی آمریکا (IC3)، خسارت مالی ناشی از چنین حملاتی در طی پنج سال گذشته هفت برابر افزایش یافته است!

دادههای 2020 هنوز منتشر نشده است اما با توجه به پاندمی کووید 11 و سیل رجوع کارمندان به دورکاری عقل حکم میکند فرض را بر این بگذاریم که تعداد حملات BEC فقط در حال طی کردن سیر صعودی است. مطالعات اولیهی چشمانداز تهدید نیز به همین مسئله اشاره دارد.

دامنههای مشابه در BEC

یکی از ویژگیهای BEC تأکید روی مهندسی اجتماعی است و نه جنبهی فنی (گزینههای مجرمان سایبری وقتی حرف از ایمیل میشود بسیار محدود است). معمولاً حملاتی از این نوع برای رسیدن به کارایی بیشتر، تکنیکهای فنی و اجتماعی را با هم ترکیب میکنند. سه فناوری که پیشتر نام بردیم بخوبی با چنین ترکیبهایی دست و پنجه نرم میکنند. اما یک استثنا وجود دارد: حملات دامنه مشابه[1]. این متود در اصل بسیار ساز و کار سادهای دارد: مجرمان سایبری دامنهای را که بسیار به دامنهی شرکت تارگت یا مؤسسهی شریک شباهت دارد ثبت میکنند. پیامهای ارسالی از این دامنه از طریق احراز هویت SPF[2] ارسال شده دارای امضای کریپتوگرافیک DKIM[3] بوده و معمولاً شک سیستمهای امنیتی را برنمیانگیزانند. تنها مشکل این است که این ایمیلها فیشینگ هستند. و اگر به حد کافی باورپذیر نوشته شده باشند (در قالب سازمانی و تأکید بر ضرورت موضوع و غیره) به احتمال قوی قربانی را براحتی فریب خواهند داد.

در زیر نمونههایی داریم از برخی نامهای جعلی دامنه:

|

دامنه اصل

|

دامنه جعلی

|

|

netflix.com

|

netffix.com

|

|

kaspersky.com

|

kapersky.com

|

|

uralairlines.ru

|

uralairilnes.ru

|

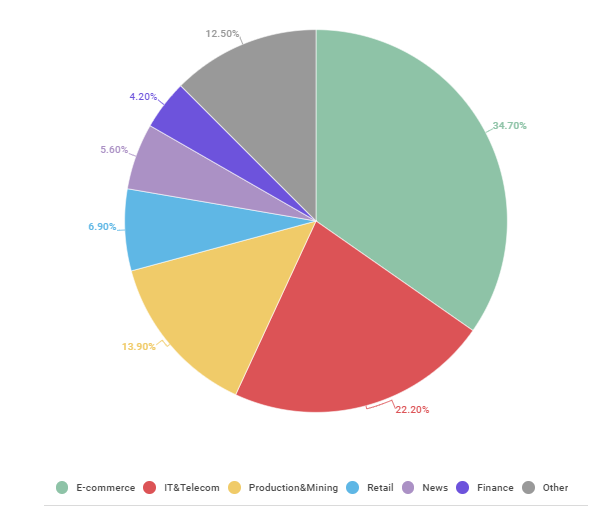

همانطور که میبینید، جعل با اصل فرق دارد اما فقط در یک حرف (یا افزوده شده و یا حذف شده) و فقط کمی دقت باعث میشود نکته را دریابید. ما برای بررسی اجمالی کاربرد دامنههای جعلی آماری را در باب دامنههای مشابه برای سه ماههی سوم 2020 جمعآوری کردیم و با تحلیل دادهها به این نتیجه رسیدیم که پاندمی 2020 به طور چشمگیری مسیر فعالیت مجرمان سایبری را تغییر داد. قبلتر تمرکز چنین حملاتی روی بخش مالی بود اما اکنون بخش خدماتی طعمهی اصلی آنها شده است (شامل خدمات مختلف تجارت الکترونیک: تحویل غذا، خرید آنلاین، خرید بلیط هواپیمایی و غیره). دامنههای مرتبط با این بخش 34.7 درصد کل تعداد حملات سهماههی 2020 را تشکیل میدهند.

همچنین باید به افزایش سهم بخش آیتی در سال 2020 نیز توجه داشت: افزایش 17.9 درصدی در سهماههی اول به 22.2 درصد در سهماههی سوم 2020. البته احتمال هم میرفت، زیرا حجم بالای رجوع به دورکاری روی وضعیت کلی تأثیر گذاشت.

کلامی چند پیرامون مشابهتها

برخلاف میلینگهای اسپم که هم از حیث مقیاس و هم مدتزمان زیاد هستند، حملات شامل دامنههای مشابه همچون حملهی BEC یک قربانی یا یک گروه قربانی خاص را مورد هدف قرار میدهند. نتیجه اینکه ایمیلها محدود اما بدرستی تنظیم شدهاند و دامنهها هم به شدت عمر کوتاهی خواهند داشت. شاهد هستیم که نیمی از همهی دامنههای جعلی تنها یکبار استفاده میشوند و در 73 درصد موارد، دامنه تنها به مدت یک روز فعال میماند. این کار اثر راهکارهای سنتی ضداسپم مبتنی بر امضا را خنثی میکند (شناسایی یک حمله، ساختن یک قانون) و بنابراین حس نیاز برای محافظتی پیشگیرانه[4] بیشتر و بیشتر میشود. دو متود رایج و در عین حال ساده برای شرکتها وجود دارد که بواسطه آنها دستکم در مقابل برخی حملات این چنینی مقابله کنند. اولی مخصوص خود شرکت است تا دامنههای غلط املاییدار را ثبت کرده و ریدایرکتهایی برای دامنه اصلیاش راهاندازی کنند.

با این کار قدرت مجرمان سایبری برای ثبت دامنه احتمالاً جعلی کاهش داده میشود اما دامنه به طور کامل خنثی نگشته یا جلوی جعل دامنههای متعلق به شرکا، پیمانکاران و سایر سازمانهایی که شرکت با آنها کار میکند گرفته نمیشود. دومی، تهیهی فهرستهایی است از نامهای احتمالاً جعلی دامنهها شرکت و نیز دامنههای شرکا و پیمانکاران. سپس این فهرست در راهکار ضد اسپم لود میشود؛ راهکاری که به طور پیشفرض همهی پیامهای ارسالی از سوی دامنههای جعلی را مسدود میکند.

ایراد اصلی این متود همان ایراد قبل است: محال است بتوان همهی دامنههای احتمالی را پوشش داد؛ خصوصاً اگر شرکت کلی طرفحساب داشته باشد. افزون بر این، عامل انسانی هم که همیشه یک پای ماجراست: یک غلط املایی در فهرست چند صد نام دامنه میتواند به نقض امنیتی یا فیلتر شدن ایمیلها از دامنهی قانونی (به جای اینکه این اتفاق روی دامنههای تقلبی بیافتد) منجر شود و همین باعث شود برای واحدهای تجاری دردسرهای بیشتری درست گردد. وقتی راهکارهای ساده دیگر برای کلاینتهای ما مناسب نباشند، آنها از ما توقع ارائهی راهکارهای پیچیدهتر دارند. نتیجه میشود متودی که نیازی به تعامل کاربر ندارد. به طور خلاصه، این متود خودکار فهرستی جهانی از دامنههای قانونی را که میتوانند بالقوه جعلی باشند جمع نموده و بر همین اساس نیز پیامهای ارسالی از سوی دامنههای مشابه را آنالیز و مسدود میکند. در اصل چنین متودی، متود پیشگیرانه[5] نام میگیرد.

ساز و کار

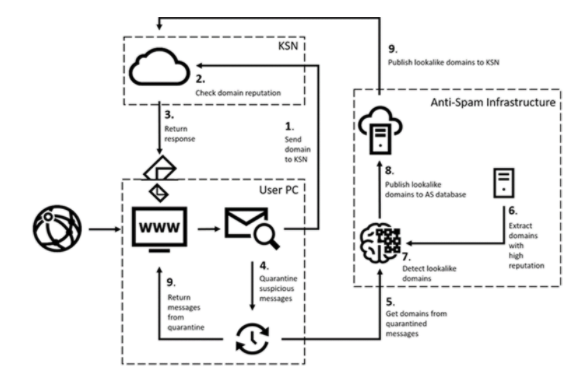

محافظت در برابر حملات دامنههای مشابه سه جنبه دارد: پردازش سمت مشتری، بررسی اعتبار دامنه در Kaspersky Security Network و پردازش سمت زیرساخت. اصل کلی به صورت شماتیک در زیر نمایش داده شده است:

در عمل، ماجرا چنین پیش میرود: فناوری با دریافت ایمیل دامنهی فرستنده را به Kaspersky Security Network (KSN) –که آن را با فهرست دامنههای مشابه که از قبل برایمان آشنا هستند مطابقت میدهد- فوروارد میکند. اگر دامنه فرستنده پیدا شود پیام فوراً بلاک میشود (گامهای 1 تا 3). اگر هیچ اطلاعاتی در موردش پیدا نشد، ایمیل برای بازه زمانی مشخصی قرنطینه میشود (گام 4). فناوری بدینترتیب زمان میخرد تا بر طبق الگوریتم تنظیمشده دامنه را چک کند و اگر آن را جعلی پنداشت، به فهرست دامنههای مشابه در KSN اضافه کند. بعد از آنکه ایمیل از قرنطینه بیرون آمد دوباره اسکن (گام 9) و بلاک میشود؛ زیرا تا آن زمان فهرست دامنههای مشابه آپدیت شده است. بیایید نگاهی کنیم بر نحوهی عملکرد فرآیند تأیید فرستنده و اینکه چطور دامنههای مشابه آپدیت میشوند. اطلاعاتی در خصوص پیامهای قرنطینهشده به همراه ابردادههایی ضمیمهشده به پایگاه اطلاعاتی KSN ارسال میشود (از جمله دامنهی فرستنده-در گام 5).

در اولین گام تحلیل، دامنه بر اساس طیف وسیعی از معیارها همچون دادهی Whois، سوابق DNS، گواهیها و غیره تحت بررسی «میزان شکبرانگیزی» قرار میگیرد؛ هدف این مرحله غربال سریعالسیر دامنههایی است که آشکارا قانونیاند اما هنوز سیستم ما آنها را نمیشناسد. بنابراین، ایمیلهایی که از سوی چنین دامنههایی میآیند دیگر قرنطینه نمیشوند زیرا KSN حالا دیگر در موردشان اطلاعاتی دارد. در گام دوم سیستم در فهرست جهانی دامنههای قانونی ما (گام 7) –که شامل دامنههای کلاینتهایمان و همتاهایشان میشود- تشابه دامنهها و آدرسهای مشکوک را با هم مقایسه میکند.

این فهرست به طور خودکار بر پایهی ارزیابی تعداد دفعات ارسال شدن پیامهای قانونی از دامنه و یکنواختی جریان میل در طول زمان است. آنچه اعتبار دامنه را تعیین میکند (گام 6) میزان انطباق تصویر کلیِ رفتار کارمندان از حیث مکاتبات تجاری است. اگر شباهت دامنهی اسکمر به آدرسی قانونی بالا باشد، دامنه فرستنده نیز به فهرست دامنههای مشابه افزوده شده و تمامی پیامهای ارسالیِ از جانب آن مسدود میشود. رویکرد ما پیچیدهتر از صرفاً ثبت دامنههای مشابهِ شرکت است. ما مسدودسازی در لحظهی حملاتی را ارائه میدهیم که از چنین دامنههایی استفاده میکنند (این عمل درست وقتی اتفاق میافتد که دامنهها پدیدار میشوند). افزون بر این، عامل انسانی نیز حذف شده است و فهرست جهانی دامنههای قانونی به لطف آپدیتهای خودکار همچنان در جریان است و متوقف نمیشود.

[1] lookalike-domain attacks

[2] Sender Policy Framework

[3] DomainKeys Identified Mail

[4] proactive

[5]

منبع: کسپرسکی آنلاین (ایدکو)

کسپرسکی اسم یکی از بزرگترین شرکتهای امنیتی و سازنده آنتی ویروس است که برخی از کاربران اشتباهاً این شرکت و محصولات آنتی ویروس آن را با عناوینی نظیر کسپرسکای،کاسپرسکی، کسپراسکای، کسپراسکای، و یا کاسپراسکای نیز میشناسد. همچنین لازم به ذکر است مدیرعامل این شرکت نیز یوجین کسپرسکی نام دارد.