روابط عمومی شرکت ایدکو (توزیع کننده محصولات کسپرسکی در ایران)؛ شرکتهای سراسر جهان مرتباً قربانی حملات BEC (دستکاری ایمیلهای سازمانی) میشوند. مجرمان سایبری همواره به دنبال روشهای جدید برای حمله کردن به شرکتها هستند. در طول چند سال گذشته، به طور فزایندهای به ترفند دستکاری ایمیل سازمانی روی آوردهاند؛ حملهای که در حقیقت مکاتبات سازمانی را مورد هدف قرار میدهد. در ادامه با ما همراه شوید تا ضمن آشنا کردن شما با حمله BEC و عملکردش توضیح دهیم چطور میشود با آن دست و پنجه نرم کرد.

مرکز شکایات جرایم اینترنتیِ آمریکا (IC3) به تنهایی 23 هزار و 775 رخداد این چنینی را در سال 2019 به FBI گزارش داد- در مقایسه با سال 2018 به این رقم 3500 مورد اضافه شده گشته، همچنین خسارات نیز از 1.2 میلیارد دلار به 1. 7 میلیون دلار تبدیل شده است.

حملهی BEC چیست؟

یک حمله BEC در حقیقت کمپین هدفمند مجرمان سایبری است که این چنین پیش میرود:

- تبادل ایمیل را با کارمند یک شرکت شروع میکند،

- اطمینان کارمند را جلب مینماید،

- او را به اقداماتی ترغیب میکند که با منافع شرکت و کلاینتهای آن مغایرت دارد.

معمولاً این اقدامات مربوط به انتقال وجوه به اکانت مجرمان و یا ارسال فایلهای محرمانه میشود (اما همیشه هم اینطور نیست). برای مثال، متصصین ما اخیراً با درخواستی مواجه شدند که ظاهراً از سوی مدیر ارشد اجرایی یک شرکت بود؛ دستوراتی از قبیل ارسال کد کارتهای هدیه در پیامهای متنی به یک سری شماره تلفن.

گرچه اقدامات BEC اغلب ترفندهای فیشینگی دارد اما این حمله یکجورهایی پیشرفتهتر است. در حقیقت این حمله یک پایش در حوزه مهارتهای فناوریمحور است و پای دیگرش در مهندسی اجتماعی. علاوه بر اینها، تکنیکهای بکاررفته منحصربه فردند: پیامها حاوی لینک یا پیوستهای آلوده نیستند؛ بلکه مهاجمین سعی دارند کلاینت میل را فریب دهند (در نتیجه گیرنده فکر میکند پیام، واقعی و قانونی) است. در اینجا این مهندسی اجتماعی است که حرف اول را میزند.

جمعآوری محتاطانهی دادههای قربانی معمولاً قبل از حمله صورت میگیرد. نفوذگر سپس از این دادهها برای جلب اعتماد استفاده میکند. این مکاتبه ممکن است شامل دستکم دو یا سه پیام باشد؛ یا میتواند چندین ماه به طول بیانجامد.

حملات چند مرحلهایِ BEC روی چندین یادداشت جداگانه سناریوها و فناوری مختلف را با هم ترکیب میکنند. بعنوان نمونه، مجرمان سایبری ممکن است ابتدا اطلاعات محرمانهی یک کارمند ساده را با استفاده از فیشینگ سرقت کند و بعد حمله را علیه ردهبالاترین مهرهی سازمان اجرا کند.

سناریوهای رایج حمله BEC

گرچه اکنون سناریوهای این حمله رایج است اما شکی نیست که به زودی مجرمان سایبری روشهای ابداعگرانهی خود را رو خواهند کرد. طبق مشاهدات ما رایجترینِ آنها را میتوان به چهار دستهبندی تقسیم کرد:

طرف خارجیِ جعلی

مهاجمین خود را جای نمایندهی یک سازمان که شرکت گیرنده با آن همکاری میکند میگذارند. برخیاوقات این شرکت، یک شرکت واقعی است. در برخی موارد هم مجرمان سایبری تلاش میکنند قربانیان حواسپرت و کمتوجه را با شرکتی بزرگ و سرشناس جلوه دادنِ خود فریب دهند.

دستوراتی از جانب مدیر

در این بخش مجرمان سایبری با استفاده از ترفندهای فنی یا مهندسی اتماعی پیامی جعلی را به نام مدیر (معمولاً رده بالا) میسازند.

پیامی از جانب وکیل

اسکمرها بلافاصله به کارمند رده بالا (برخی اوقات مدیر ارشد اجرایی) ایمیل میدهند و از همه مهمتر درخواست پول یا اطلاعات حساس را میکنند؛ اغلب خودشان را جای کنتراکتورها مانند حسابداری برونسازمانی، تأمینکننده یا شرکت لاجستیکس میگذارند. با این حال، مواقعی که قربانی در حالت اضطرار قرار میگیرد سناریو طبیعیتر به نظر میرسد؛ برای همین است که این نامهها باید از سوی مقامات بالا باشد تا کارمندان آنها را جدی بگیرند.

سرقت ایمیل

مهاجم به میل کارمند دسترسی پیدا میکند و یا دستوری برای انتقال وجه صادر میکند و یا دستوری برای فرستادن اطلاعات محرمانه (شاید هم برقراری مکاتبه با متصدیان این امر). این گزینه از آن جهت بسیار خطرناک است که مهاجم در آن میتواند پیامهای داخل outbox را بخواند و همین تقلید سبک ارتباطی کارمند را سادهتر میکند.

تکنیکهای حمله BEC

حملات BEC در بخش فناوری نیز در حال پیشرفت هستند. اگر در سال 2013 اکانت چند CEO یا CFO با همین حمله سرقت میشد حالا به طور فزایندهای تمرکز روی تقلید موفقیتآمیز فردی دیگر از طریق ترکیب فناوریهای طفرهروی، مهندسی اجتماعی و غفلت قربانی گذاشته شده است. در ادامه ترفندهای فنی اولیه را خدمتتان شرح دادهایم:

اسپوف کردن فرستندهی ایمیل

اسکمر هدرهای ایمیل را اسپوف کرده و در نتیجه –بعنوان مثال- پیامی فرستادهشده از جانب مهاجم در Inbox قربانی شبیه به پیامی قانونی از سوی شرکتی معتبر میشود. این متود مدلهای متغیر زیادی دارد و البته هدرهای مختلفی هم میشود برایش درست کرد. خطر اصلی این حمله: نه تنها مهاجمین میتوانند هدرهای پیام را دستکاری کنند؛ که حتی به دلایل مختلفی خود فرستندگان قانونی هم قادر به انجام چنین کاری هستند.

دامنههای مشابه

مجرم سایبری نام دامنهای را که بسیار به نام دامنه قربانی شبیه است رجیستر کرده و بعد پیامها از آدرس جعلی ارسال میشود (با امید به اینکه فردی بیتوجه به تورش بخورد). مشکل کار اینجاست که مهاجم در واقع دامنهی جعلی دارد؛ بنابراین اطلاعات فرستنده از تمامی چکهای امنیتی رد خواهد شد.

میلاسپلویت[1]

آسیبپذیریهای جدید همیشه خود را در کلاینتهای ایمیل نشان میدهند. آنها میتوانند گاهیاوقات برای وادار کردن کلاینت به نمایش نام اشتباه یا آدرس غلط فرستنده مورد استفاده قرار گیرند. خوشبختانه، چنین آسیبپذیریهایی به سرعت توجه شرکتهای امنیت اطلاعات را جلب میکنند و همین باعث میشود راهکارهای امنیتی بتوانند کارکردشان را ردیابی کرده و جلوی حملات را بگیرند.

سرقت ایمیل

مهاجمین وقتی به اکانت میل دسترسی کامل پیدا کردند از آنجا میتوانند پیامهایی که تقریباً با اصلیشان مو نمیزند ارسال کنند. تنها راه برای محافظت خودکار در برابر این نوع حمله استفاده از ابزارهای یادگیری ماشین برای شناسایی اعتبار ایمیلهاست.

مواردی که بدانها برخوردیم

حریم خصوصی و اطلاعات حساس مشتریانمان برای ما بسیار اهمیت دارد و این روست که در ادامه شما را با چند نمونه آشنا کردهایم که احتمالات رایج BEC را نشان میدهد:

نام اشتباه

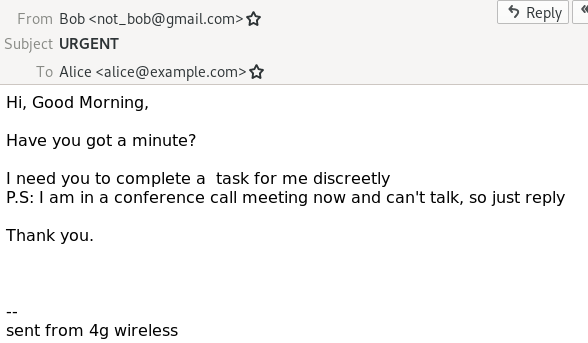

مهاجم سعی میکند با قربانی بالقوه ارتباط برقرار کند –با جا زدن خود به جای رئیس- تا گیرنده سعی نکند با مدیر ارشد خود مسئله را در میان بگذارد. اسکمر هم سعی میکند درخواستی ضربالاجلی مطرح کند و هم عدم حضور فعلی مدیر را در چندین کانال ارتباطی گوشزد نماید.

اگر دقیقتر نگاه کنیم میبینیم نام فرستنده (Bob) با آدرس واقعی ایمیل (not-bob@gmail.com) همخوانی ندارد. در این شرایط مهاجم فقط نام نمایش دادهشده وقتی پیام باز میشود را جعل کرده بود. این نوع حمله خصوصاً روی دستگاههای موبایل میسر خواهد بود که به طور پیشفرض فقط نام فرستنده را نشان میدهند و نه آدرسشان را.

آدرس جعلی

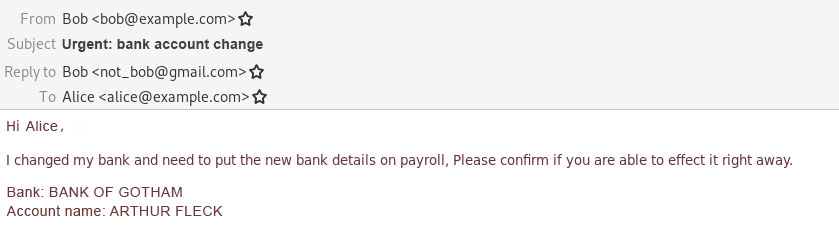

مجرم سایبری به دنبال کارمندی میگردد که کارش در بخش حسابداری باشد و با اطلاعات بانکی سر و کار داشته باشد:

در اینجا، هدر پیام تغییر داده شده است تا کلاینت هم نام و هم آدرس ایمیل کارمند واقعی را نشان دهد اما ایمیل مهاجم در قالب reply to address داده میشود. در نتیجه، پاسخهای به این پیام به not-bob@gmail.com ارسال میشود. بسیاری از کلاینتها به طور پیشفرض فیلد reply to را پنهان میکنند تا این پیام حتی وقتی مورد بررسی دقیق هم قرار میگیرد به نظر معتبر برسد. در تئوری، با تنظیمات درست SPF، DKIM و DMARC روی میلسرور سازمانی میتوان جلوی حملهای را که از چنین پیامی استفاده میکند گرفت.

گوستاسپوفینگ[2]

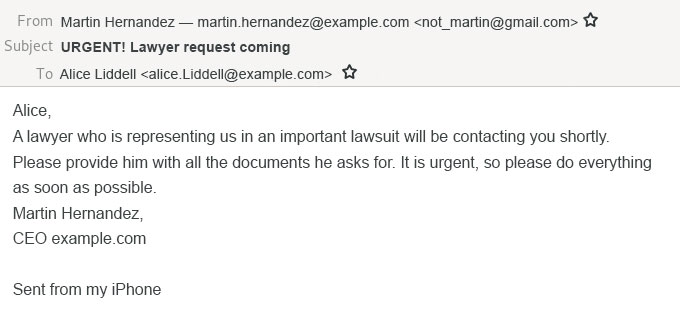

مهاجم که وانمود میکند مدیر است به کارمندان تحمیل میکند که باید با وکیلی (جعلی) همکاری کنند، وکیلی که ظاهراً بزودی در تماس خواهد بود.

در اینجا فیلد فرستنده نه تنهاحاوی اسم است که همچنین آدرس ایمیل جعلی را هم دارد. شاید تکنیک جدید و بهروزی نباشد ولی هنوز هم خیلیها فریبش را میخورند؛ خصوصاً اگر آدرس واقعی روی نمایشگر گیرنده نمایش داده نشود (برای مثال صرفاً چون خیلی طولانی است).

دامنهی مشابه

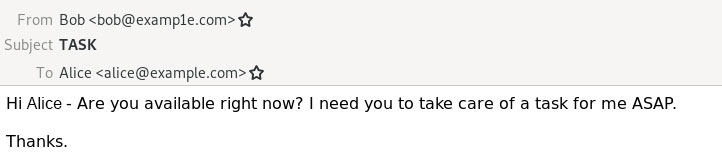

مجرم سایبری دیگری هم سعی دارد با کارمند یک شرکت به تبادل ایمیل بپردازد:

این نمونهایست از متود دامنه مشابه که در فوق هم بدان اشاره شد. اسکمر ابتدا نام دامنهای مشابه با نام دامنهی مورد اعتماد رجیستر میکند (در این مورد examp1e.com به جای example.com) و بعد امید به این دارد که گیرنده متوجه آن نشود.

حملات خبرساز BEC

تعدادی گزارشات خبری اخیراً به حملاتی از BEC اشاره کردهاند که شرکتهای مهم را از هر سایز و فرمی فلج کرده است. در ادامه به برخی از آنها اشاره کردیم:

- مجرم سایبری دامنهای شبیه به دامنهی یک شرکت تولیدکنندهی لوازم الکترونیکی در تایلند درست نموده و بعد از آن به مدت دو سال برای ارسال فاکتور به شرکتهای مطرح (شامل فیسبوک و گوگل) استفاده کرده بود. به همین ترتیب توانسته بود 120 دلار جیب شرکتها را بزند.

- مجرمان سایبری با وانمود به شرکت ساخت و ساز بودن دانشگاه اورگن جنوبی را مجاب به انتقال حدود 2 میلیون دلار به اکانتی جعلی کرده بود.

- برخی کلاهبرداران هم با رجیستر کردن دامنهای حاوی نام یکی از آنها –اما با افزونهی مختلف دامنه- بین مکاتبات دو باشگاه فوتبال نفوذ کردند. در نتیجه 520 هزار یورو صاف به اکانت کلاهبردارانی در مکزیک رفت.

- بازوی اروپاییِ شرکت تویوتا هم بیش از 37 میلیون دلار را در نتیجهی یک انتقال پول جعلی به مجرمان سایبری باخت؛ دستور انتقال وجهی که کارمند سهواً آن را معتبر تلقی کرده بود.

چطور میشود حملات BEC را مدیریت کرد؟

مجرمان سایبری برای جلب اعتماد و انجام برنامههای بزهکارانهی خود از هیچ ترفند و متودی دریغ نمیکنند. بااین حال انجام برخی اقدامات میتواند دامنه فعالیتهای مخرب آنها را محدود کند:

- SPF راهاندازی کنید، از امضاهای DKIM استفاده نمایید و خطمشی DMARC برای حفاظت در برابر مکاتبات داخلی جعلی پیادهسازی نمایید. در تئوری، این اقدامات همچنین به سایر شرکتها اجازه میدهد تا ایمیلهای ارسالشده به نام سازمان شما را اعتبارسنجی کنند. این متود البته ایراداتی هم دارد اما هر قدر شرکتها بیشتر از SPF، DKIM و DMARC استفاده کنند دامنهی فعالیت مجرمان محدودتر میشود. استفاده از چنین راهکارهایی به محافظت دستهجمعی در برابر انواع مختلفی از عملیات مخرب با هدر ایمیل کمک میکند.

- به صورت دورهای مقابله با مقابل مهندسی اجتماعی را به کارمندان خود آموزش دهید تا بتوانند دقت خود را بالا برده و حملات BEC را تشخیص دهند.

- از راهکارهای امنیتی که به فناوری مخصوص ضد BEC مجهزند استفاده کرده تا بتوانید در برابر بسیاری از بردارهای حمله که در فوق شرح داده شد از خود دفاع نمایید.

راهکارهای کسپرسکی با فیلترینگ محتوا –ساخته شده به طور خاص در آزمایشگاهمان- میتوانند از قبل انواع مختلف BEC را شناسایی کنند. همچنین متخصصینمان نیز همواره در حال ساخت فناوریهایی برای محافظت شما در برابر اسکمهای پیشرفتهتر و پیچیدهترِ آتی هستند.

[1]به مجموعهای از آسیبپذیریهای پست الکترونیکی گفته میشود.

[2]Ghost Spoofing، روش نرم و بیصدای کلاهبرداری اینترنتی همچون روح.

منبع: کسپرسکی آنلاین (ایدکو)

کسپرسکی اسم یکی از بزرگترین شرکتهای امنیتی و سازنده آنتی ویروس است که برخی از کاربران اشتباهاً این شرکت و محصولات آنتی ویروس آن را با عناوینی نظیر کسپرسکای،کاسپرسکی، کسپراسکای، کسپراسکای، و یا کاسپراسکای نیز میشناسد. همچنین لازم به ذکر است مدیرعامل این شرکت نیز یوجین کسپرسکي نام دارد.