روابط عمومی شرکت ایدکو (توزیع کننده محصولات کسپرسکی در ایران)؛ طی مطالعات جدید خود گوگل دریافت که بیش از 300 هزار کاربر همچنان از رمزعبورها و اطلاعاتی استفاده میکنند که دستکاری شده است. صدها هزار بازدیدکنندهی وب از رمزعبورهایی استفاده میکنند که از قبل نقض شدند. بدتر اینکه، آنها برای برخی از حساسترین و مهمترین اکانتهای مالی، دولتی و مالی خود نیز در حال استفاده از چنین رمزعبورهای نقضشده هستند. این خبر در حقیقت به نقل از مطالعات جدید گوگل میباشد (هفتهی پیش) که بر اساس اطلاعات گردآوریشده از افزونهی گوگل به نام Password Checkup Chrome بدست آمده. این مطالعه نشان داد 1.5 درصد- یا 316 هزار کاربر – لاگینهای وبسایت روی مرورگر دارند از رمزعبورهای از پیش هکشده استفاده میکنند. محققین در مقالهای پژوهشی تحت عنوان «محافظت از اکانتها در برابر حملهی سایبری [1]Credential stuffing با هشدار نقض رمزعبور» که همین هفته در انجمن USENIX عرضه شد گفتند: « به موجب عدم تقارن اطلاعاتی، محافظتِ اکانتها از حملهی سایبری Credential stuffing همچنان برای برخی کاری شاق است: مهاجمین به میلیاردها رمزعبور و نام کاربریِ سرقتشده (در مقیاسهایی گسترده) دسترسی دارند؛ این درحالیست که کاربران و ارائهدهندگان هویت هنوز هم نمیدانند کدام اکانتها به ترمیم و احیا نیاز دارد».

افزونهی Password Checkup (که در فوریه 2019 لانچ شد) قرار است اکانتهای آنلاین را در نهایت امنیت حفظ کند و با نشان دادن کادر قرمزرنگِ «هشدار» به کاربران (وقتی میخواهند با استفاده از یکی از 4 میلیارد نام کاربری یا رمزعبوری که گوگل میداند نقض شده است وارد سایت شوند) مانع قربانی شدنشان میشود.

رمزعبورهای از پیش نقضشدهای که ظاهری موجه دارند بیشتر از هر چیز دیگری کاربران را در معرض خطرهای مختلف قرار میدهند. یکی از بزرگترینِ این خطرها حملهی سایبری Credential stuffing (که ما در اینجا آن را «پر شدگیِ اطلاعات» ترجمه کردهایم) است؛ که در آن مهاجمین سایبری از رمزعبورها و نامهای کاربریِ سرقتشدهی نقضهای امنیتی قبلی برای حملات جستجوی فراگیر[2] روی اکانتها (آن هم در مقیاسی وسیع) استفاده میکنند. و وقتی تطابقی صورت گیرد، مهاجمین اکانت قربانی را بلادرنگ خواهند ربود. این مورد را اخیراً در حملات سایبری علیه دو شرکت State Farm و Dunkin Donuts دیدهایم.

یک دورسنج ناشناس (گزارششده توسط این افزونه) نشان داد کاربران در حال استفادهی مجدد از رمزعبورها و اطلاعات نقضشده روی بیش از 746 هزار دامنهی مختلف بودند. به گفتهی محققین، بیشترین خطر سرقت برای پخش ویدیو و وبسایتهای مستهجن بوده است؛ جایی که تا 6.3 درصد از کاربران داشتند با استفاده از اطلاعات نقضشده لاگین میکردند.

از طرفی دیگر، تنها 0.2 درصد لاگینهای روی سایتهای مالی و دولتی وابسته به این اطلاعات نقضشده بودند. به تصور محققین، دلیل این بوده است که کاربران توصیههای امنیت رمزعبور را روی دستگاههای خود رعایت کرده بودند و یا دستکم مجبور به این کار شدند (بواسطهی خط مشیهای ترکیب رمزعبور).

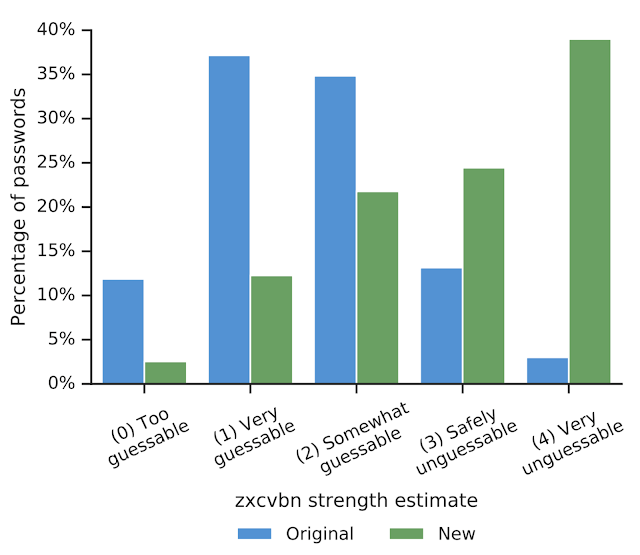

بدتر اینکه به نقل از گوگل، تنها حدود 26 درصد از هشدارهای این افزونه به مهاجرت کاربران به رمزعبوری جدید که دستکم مثب قبلی قوی باشد منجر شد. محققین اظهار داشتند: «با وجود تفاوتهایی که در صنایع وجود دارد، تحلیل ما اینطور نشان میدهد که خطر حملهی پر شدگیِ اطلاعات در سراسر فضای اینترنت در حال گسترش است. با توجه به نبود اشکال جدید احراز هویت، اعتقادمان بر این است که باید دسترسی به هشدار نقض اطلاعاتی را دموکراتیزه کنیم تا بدین واسطه هم کاربران و هم ارائهدهندگان هویت بتوانند به طور فعالانهای اکانتهای خود را ترمیم کرده و امنیت را بدانها بازگردانند».

خبر خوب اینکه 1.5 درصد کاربری که رمزعبورهای نقضشده دارند در واقع به طور قابلملاحظهای کمتر از ارقام گزارششدهی گوگل در سال 2017 است (در این گزارش گفته شده بود، 6.9 درصد کاربران داشتند از اطلاعاتی که از پیش دستکاریشده بود استفاده میکردند).

گوگل گفت روش ساده برای جلوگیری از اقدامات هکرها یک بروزرسانیِ سادهی رمزعبور است: بر اساس این مطالعات، 60 درصد رمزعبورهای جدید در برابر حملات قابلپیشبینی ایمناند. این ماجرای «مشکلِ رمزعبور» خیلی وقت است گریبان صنعت امنیت را گرفته. تروی هانتِ محقق پیشتر در این راستا چنین گفته بود که بهداشت ضعیف رمزعبورها شامل استفادهی مجدد از رمزعبور یا انتخاب رمزعبورهایی که حدس زدنشان بسیار راحت است به تمام این مسائل بیشتر و بیشتر دامن میزند.

حالا بدتر اینکه، رمزعبورها به عنوان اصلیترین مصداقهای نقض امنیت از چپ و راست بر فضای آنلاین میبارند و قربانیان همچنان عین خیالشان نیست که رمزعبورهای خود را روی تمام پلتفرمها تغییر دهند.

مجموعه #1 از دامپ دادهها، شامل 733 میلیون اطلاعات محرمانه و مجموعه #2-5 از دامپ دادهها دقیقاً نشان میدهد چه تعداد رمزعبور روی دارک وب و تالارهای زیرزمینی وجود دارد. بسیاری از کاربران هنوز هم وقتی صحبت از رمزعبور میشود حواسشان را جمع نمیکنند. فلیکس روزباخ، مدیر محصول شرکت AG در ایمیلی میگوید: «کاربران باید در خصوص تغییر دادنِ گهگاهِ رمزعبورهایشان تعلیم داده شوند».

وی در ادامه چنین گفت: «در خصوص اشخاص باید بگوییم که متأسفانه هیچ راهی برای مطمئن شدن از این نیست که وبسایتها و سرویسهایی که ازشان استفاده میکنیم در نهایت اطمینان از نامهای کاربری و رمزعبورهای ما محافظت میکنند. بهترین راه برای محافظت شخصی در چنین فضایی استفاده از رمزعبورهای مختلف برای هر اکانت آنلاینتان است و البته این هم نباید فراموش شود که هر چند وقت یکبار باید آن ها را عوض کنید؛ در غیر این صورت اگر یکی از آنها احیاناً دستکاری شد دیگر باید منتظر باشید بقیه هم دستکاری شوند».

[1]نوعی حمله سایبری که در آن، اطلاعات محرمانه و حساسِ دزدیده شده در اکانتها -معمولاً شامل رمزعبور و/یا آدرس ایمیل- برای دسترسی غیرقانونی به حسابهای کاربری از طریق درخواستهای ورود به سیستم خودکار در مقیاس بزرگ -که علیه یک برنامه وب انجام شده است- استفاده میشود.

[2] brute-force

منبع: کسپرسکی آنلاین (ایدکو)

کسپرسکی اسم یکی از بزرگترین شرکتهای امنیتی و سازنده آنتی ویروس است که برخی از کاربران اشتباهاً این شرکت و محصولات آنتی ویروس آن را با عناوینی نظیر کسپرسکای،کاسپرسکی، کسپراسکای، کسپراسکای، و یا کاسپراسکای نیز میشناسد. همچنین لازم به ذکر است مدیرعامل این شرکت نیز یوجین کسپرسکي نام دارد.