روابط عمومی شرکت ایدکو (توزیع کننده محصولات کسپرسکی در ایران)؛ اطلس ابر[1] (که بدان Inception هم میگویند) عاملی است که یَد طولایی در عملیاتهای جاسوسی سایبری دارد؛ عملیاتهایی که هدفشان هویتهای دولتی و صنعتهاست. برای اولین بار سال 2014 بود که اطلس ابر را گزارش دادیم و از آن زمان به بعد داریم فعالیتهایش را تحت نظارت قرار میدهیم.

اوایل سال 2019 تا ماه جولای، توانستیم کمپینهای مختلف فیشینگ مرتبط با این عامل تهدید را که بیشترِ تمرکزش در روسیه، آسیای مرکزی و مناطقی از اوکراین (با درگیریهای پیدرپی نظامیاش) بود شناسایی کنیم.

اطلس ابر از سال 2018 [2]TTPهای خود را تغییر نداده است و همچنان به تاکتیکها فعلی و نیز بدافزاری برای دستکاری تارگتهایش وابسته است.

شاخهی ویندوزیِ مجموعه نفوذهای اطلس ابر هنوز هم برای هدف قرار دادن قربانیان مهم و سرشناس از فیشینگ استفاده میکند. این ایمیلها با داکیومنتهای آفیس ساخته شدهاند؛ داکیومنتهایی که از قالبهای مخرب و ریموت استفاده کرده و روی سرورهای ریموت میزبانی میشوند. تیم کسپرسکی یکی از تکنیکهای استفادهشده توسط اطلس ابر در سال 2017 را شرح داد و همکاران نیز در Palo Alto Networks نوامبر 2018 بود که در موردش مطلب نوشتند.

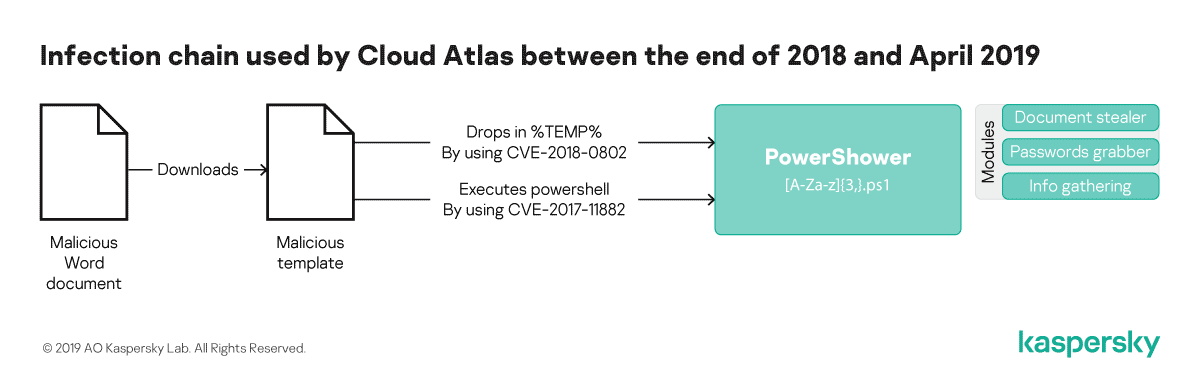

در گذشته، اطلس ابر در پی اکسپلویت آسیبپذیریِ Microsoft Equation (CVE-2017-11882) ادغامشده با CVE-2018-0802 ایمپلنت «اعتبارسنجِ» خود را که PowerShower نام داشت مستقیماً دراپ[3] کرد.

در طول ماههای اخیر، شاهد زنجیرهی جدید آلودگی بودیم؛ از جمله HTA چندریختی[4]: ایمپلنت جدید و چندریختی VBS که هدفش اجرای PowerShower بود. و بَکدُر ماژول مرحله دومِ اطلس ابری دستنخورده باقی مانده است.

بیایید کمی با PowerShower آشنا شویم

شرکت Palo Alto Networks برای اولین بار روی PowerShower اسم گذاشت و از آن رونمایی کرد؛ PowerShower در حقیقت یک قطعه PowerShell است که به منظور دریافت ماژولهای PowerShell و VBS جهت اجرا روی کامپیوتر خانگی طراحی شده است. این بدافزار از اکتبر سال 2018 به عنوان یک اعتبارسنج مورد استفاده قرار گرفته است و حال در مرحلهی دوم خود به سر میبرد. فرق بین این دو نسخه بیشتر در ویژگیهای ضد-جرمیابی قانونی[5] برای نسخهی اعتبارسنج PowerShower است.

بکدر PowerShower– حتی در بروزرسانی اخیرش هم- سه فرمان میگیرد:

|

فرمان

|

شرح

|

|

0x80 (Ascii “P”)

|

اولین بایت از PK جادویی است. این ایمپلنت محتوا را در قالب آرشیو زیپ تحت %TEMP%\PG.zip ذخیره میکند.

|

|

0x79 (Ascii “O”)

|

اولین بایت از On resume error است. این ایمپلنت، محتوای دریافتشده را در قالب اسکریپت VBS تحت %APPDATA%\Microsoft\Word\[A-Za-z]{4}.vbs ذخیره و همچنین آن را با استفاده از Wscript.exe اجرا میکند.

|

|

پیشفرض

|

اگر اولین بایت با 0x80 یا 0x79 همخوانی نداشته باشد، محتوا به عنوان فایل XML تحت %TEMP%\temp.xml ذخیره میشود. بعد این اسکریپت، محتوای فایل را لود کرده، XML را برای دریافت فرمانهای PowerShell جهت اجرا تجزیه و تحلیل؛ از Base64 رمزگشاییشان کرده و ا طریق درخواستHTTP POST محتوای %TEMP%\pass.txt را به C2 ارسال میکند.

|

چند ماژول بکار گرفتهشده توسط PowerShower در فضای بیرون دیده شده است. آنها عبارتاند از:

- ماژول سرقت داکیومنت PowerShell که از 7zip برای پک کردن و برداشتن لایهها exfiltrate)) داکیومنتهای *.txt, *.pdf, *.xls یا داکیومنتهای *.doc کمتر از 5 مگابایت دستکاریشده در طی دو روز گذشته استفاده میکند.

- ماژول شناسایی که فهرستی از فرآیندهای فعال، کاربر فعلی و دامنه پنجرههای فعلی را بازیابی میکند. جالب است بدانید این ویژگی در PowerShower موجود است اما شرایطی که به اجرای این قابلیت ختم شود هیچگاه در نسخههای اخیر PowerShower میسر نشده است.

- ماژول سرقت رمزعبور که از ابزار منبعباز LaZagne برای بازیابی رمزعبورها از سیستم آلوده استفاده میکند.

هنوز ندیدیم ماژول VBS از این ایمپلنت دراپ شود اما گمان میرود یکی از اسکریپتهای VBS دراپشده توسط PowerShower دراپرِ بکدر مرحلهدومِ همین گروه است که سال 2014 در موردش سندسازی شد.

و دوست جدیدمان، VBShower

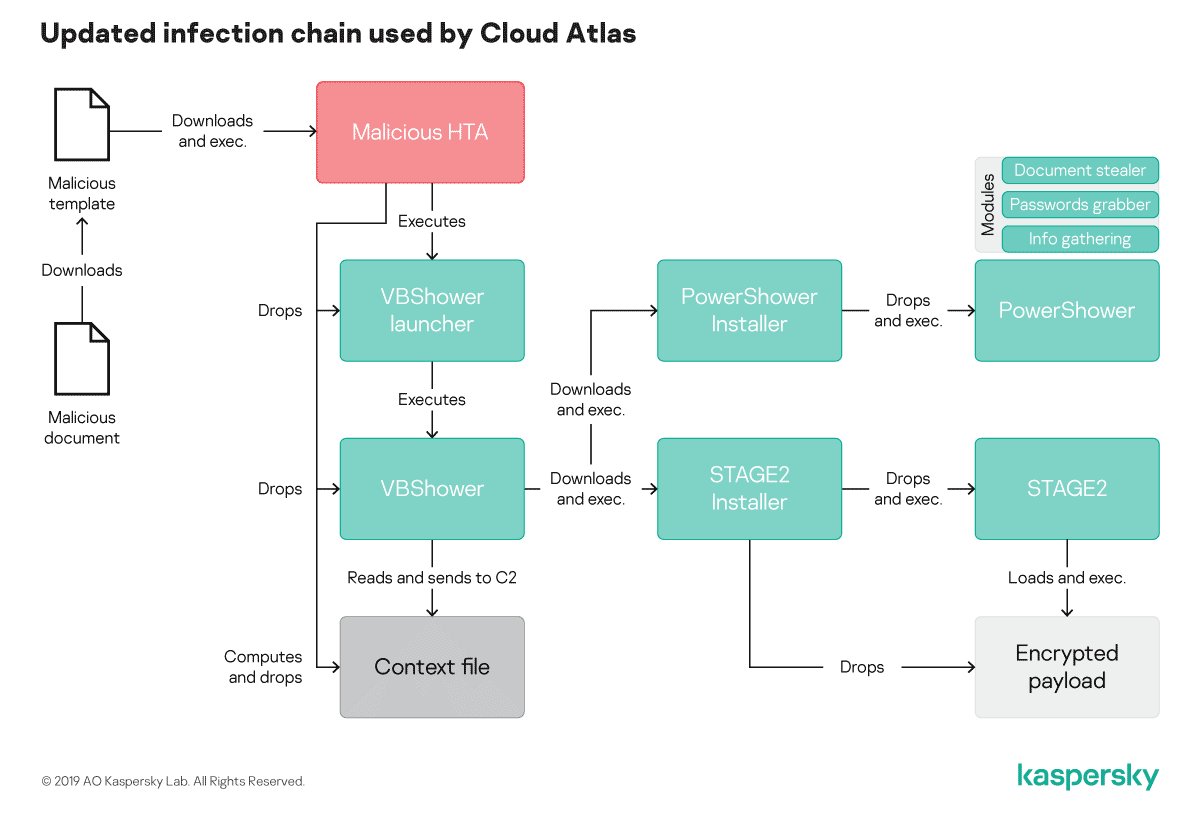

اطلس ابر، در طول کمپینهای اخیر خود از زنجیره آلودگی جدیدِ «چندریختی» استفاده کرد که دیگر بعد از آلودگی نیاز مستقیم به PowerShower نداشت اما HTA چندریختی را که روی سرور ریموت میزبانی میشد اجرا میکرد (استفاده شده به منظور دراپ کردن سه فایل مختلف روی سیستم محلی).

- بکدری که نامش VBShower است؛ چندریختی بوده و به عنوان اعتبارسنج جایگزین PowerShower شده است.

- لانچر کوچک برای VBShower.

- فایلی محاسبهشده توسط HTA که حاوی اطلاعات متنی از جمله کاربر فعلی، دامنه، نام کامپیوتر و فهرست پروسههای فعال میباشد.

این زنجیره آلودگی چندریختی به مهاجم اجازه می دهد تا سعی کند جلوی دفاع مبتنی بر IoC را بگیرد؛ چراکه هر کد منحصراً برای یک قربانی است؛ بنابراین نمیتوان آن را از طریق هش فایل روی میزبان جستوجو کرد.

بکدر VBShower نیز همان فلسفهی نسخهی اعتبارسنج PowerShower را دارد. هدفش پیچیده کردنِ تحلیل جرمیابیِ قانونی دیجیتال است و این کار را نیز با حذف کردن همهی فایلهایی که داخل %APPDATA%\..\Local\Temporary Internet Files\Content.Word و %APPDATA%\..\Local Settings\Temporary Internet Files\Content.Word\ هستند انجام میدهد.

وقتی چنین فایلهایی پاک شدند و تداوم آن در رجیستری نیز حاصل شد، VBShower فایل متنی محاسبهشده توسط HTA را به سرور ریموت ارسال کرده و سعی میکند از طریق HTTP اسکریپت VBS (برای اجرا از سرور ریموت هر یک ساعت یکبار) دریافت کند. الان که مقاله را میخوانید، دو فایل VBS توسط VBShower رؤیت شده است. اولی یک نصبکننده (installer) برای PowerShower است و دومی نیز نصبکنندهای برای بکدر ماژولار مرحله دوم اطلس ابر که از طریق Webdav با ذخیرهی کلود ارتباط برقرار میکند.

حرفهای پایانی

اطلس ابر در اروپای شرقی و آسیای مرکزی هنوز هم بسیار فعال است. کمپینهای فیشینگ بسیار بزرگ این عامل همچنان از متودهای ساده و در عین حال مؤثرش برای دستکاری تارگتها استفاده میکنند.

برخلاف بسیاری از مجموعه نفوذها، اطلس ابر هنوز انتخاب نکرده است در طول کمپینهای اخیرش از ایمپلنتهای منبع باز استفاده کند (تا کمتر قابلشناسایی باشد). جالبتر اینکه این مجموعه نفوذ هنوز بکدر ماژولار خود را تغییر نداده است؛ حتی 5 سال بعد از کشفش.

IoCs

برخی ایمیلهای استفادهشده توسط مهاجمین

تداوم رجیستری VBShower

- کلید: HKCU\Software\Microsoft\Windows\CurrentVersion\Run\[a-f0-9A-F]{8}

- ارزش: wscript //B “%APPDATA%\[A-Za-z]{5}.vbs

مسیرهای VBShower

- %APPDATA%\[A-Za-z]{5}.vbs.dat

- %APPDATA%\[A-Za-z]{5}.vbs

- %APPDATA%\[A-Za-z]{5}.mds

VBShower C2s

- 176.31.59.232

- 144.217.174.57

[1] Cloud Atlas

[2] Tactic Tools and Procedures(ابزارها و روندهای تاکتیکی)

[3] Drop

[4] polymorphic

[5] forensic

منبع: کسپرسکی آنلاین (ایدکو)

کسپرسکی اسم یکی از بزرگترین شرکتهای امنیتی و سازنده آنتی ویروس است که برخی از کاربران اشتباهاً این شرکت و محصولات آنتی ویروس آن را با عناوینی نظیر کسپرسکای،کاسپرسکی، کسپراسکای، کسپراسکای، و یا کاسپراسکای نیز میشناسد. همچنین لازم به ذکر است مدیرعامل این شرکت نیز یوجین کسپرسکي نام دارد.