روابط عمومی شرکت ایدکو (توزیعکنندهی محصولات کسپرسکی در ایران)؛ در ژوئن 2021 متخصصین ما بدافزار جدیدی موسوم به PseudoManuscrypt کشف کردند. آنها از پیش قصد شکار آن را نداشتند؛ موتور استاندارد آنتیویروس ما فایلهای آلودهای را شناسایی کرد که شبیه به بدافزاری شناختهشده بودند. در ادامه با ما همراه شوید تا این بدافزار را معرفی کرده و توضیح دهیم چرا خطرناک است.

چرا PseudoManuscrypt خطرناک است؟

متودهایی که PseudoManuscrypt به کار میگیرد برای جاسوسافزارها نسبتاً استاندارد است. ابتدا با یک کیلاگر شروع میکند و اطلاعاتی در مورد کانکشنهای ویپیان انجامشده و پسوردهای ذخیرهشده بدست میآورد. همچنین مرتباً محتویات کلیپبورد را سرقت کرده با استفاده از یک میکروفون درونسازهای (اگر کامپیوتری آن را داشته باشد) صدا را ضبط نموده و روی دستگاه دستکاریشده تحلیلی کلی انجام میدهد. یکی از سویههای آن همچنین میتواند اطلاعات محرمانه مسنجرهای QQ و WeChat را سرقت کرده عکسها را بدزدد و تصاویر گرفتهشده را در فایلهای ویدیویی بنویسد. سپس دادهها را به سرور مهاجمین ارسال میکند و همچنین در خود ابزاری جای داده است مخصوص غیرفعال کردن راهکارهای امنیتی. هیچیک از موارد فوق عجیب یا غافلگیرکننده به نظر نمیرسد. اما آنچه شوکهکننده است مربوط میشود به مکانیزم آلودهسازی بدافزار PseudoManuscrypt.

منشأ نام

متخصصین ما بین این حمله جدید و کمپین از پیش موجودِ Manuscrypt شباهتهایی پیدا کردهاند اما تحلیلها نشان میدهد دستهای پشت پرده این حمله دید کاملاً با کمپین قبلی فرق دارد. همچنین کاشف بعمل آمده عاملی به نام گروه APT41 پیشتر کد اینبدافزار را در حملات خود به کار برده است. با این حال هنوز هم نمیشود با قاطعیت گفت مسئول این حمله جدید کیست؛ حتی اسمش را هم موقتاً PseudoManuscrypt گذاشتهایم. چنین مشکلاتی که در شناسایی پیش میآید جالب است و معمولاً به تلاشهای گروهی از مهاجمین برای شناساندن خود در قالب عامل تهدیدی دیگر مربوط میشود. به طور کلی، استراتژی کاشت پرچمهای غلط ترفند قدیمیایست.

چطور PseudoManuscrypt سیستمی را آلوده میکند؟

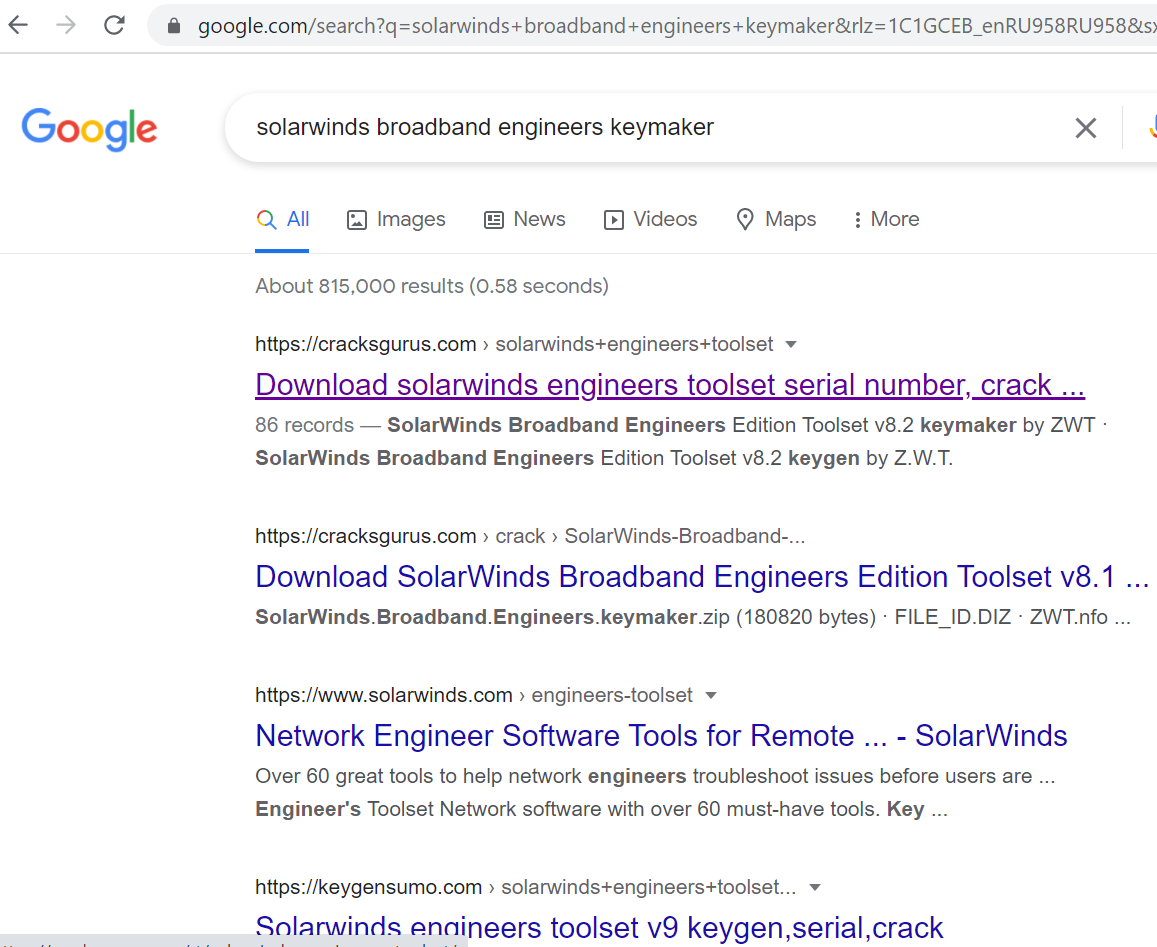

آلودهسازی موفق به زنجیرهای پیچیده از رویدادها بستگی دارد. حمله روی کامپیوتر معمولاً زمانی شروع میشود که کاربر برای نرمافزاری محبوب یک تولیدکننده رمز پایرتشده را دانلود و اجرا میکند. شما میتوانید با جستجوی key generator پایرتشده (یا همان سرقتی/غیرقانونی) در اینترنت به منظور ثبت نرمافزار براحتی قربانی PseudoManuscrypt شوید. وبسایتهایی که کدهای مخرب منطبق با سرچهای محبوب توزیع میکنند در نتایج موتور جستجو همیشه رتبه بالایی دارند؛ به نظر میرسد این استاندارد را مهاجمین حسابی مد نظر قرار میدهند. اینجا شما به روشنی میتوانید متوجه شوید چرا این همه تلاش برای آلوده کردن سیستمهای صنعتی شده است. علاوه بر ارائه کلیدهایی برای نرمافزارهای محبوب (مانند بستههای آفیس، راهکارهای امنیتی، سیستمهای نویگیش و شوترهای اول شخص سه بعدی) مهاجمین همچنین به نرمافزارهای حرفهای مانند برخی ابزارهای مخصوص تعامل با کنترلرهای PLC (که از ModBus استفاده میکنند) نیز ارائه میدهند. نتیجه: تعداد بالا و غیرعادی آلودگی میان سازمانهای صنعتی (7.2 درصد از تعداد کل).

نمونه ای که در اسکرین شات بالا میبینید دارای نرمافزاریست مخصوص ادمینهای سیستم و مهندسین شبکه. چنین بردار حملهای میتواند دسترسی فوری و تمام به زیرساخت شرکت بدهد. مهاجمین همچنین از مکانیزم تحویل Malware-as-a-Service استفاده میکنند؛ بدینصورت که به سایر مجرمان سایبری پول داده میشود تا PseudoManuscrypt را توزیع کنند. این عمل باعث شده ویژگی جدیدی بوجود بیاید که ما موقع تحلیل فایلهای مخرب متوجهش شدیم: برخی در خود بدافزارهای دیگری هم داشتند که قربانی بعنوان پکیجی واحد نصب کرده بود. هدف از PseudoManuscrypt جاسوسی کردن است اما سایر برنامههای مخرب هدفهای دیگری دارند مانند رمزگذاری داده و اخاذی.

قربانی PseudoManuscrypt چه کسی است؟

بیشترین شناساییها در روسیه انجام شده؛ همینطور به ترتیب در هند، برزیل، ویتنام و اندونزی. از میان اقدامات زیادی برای اجرای کد مخرب، کاربران سازمانهای صنعتی در معرض بیشترین خطر هستند. قربانیان این بخش مدیران سیستمهای اتوماسیون، شرکتهای انرژی، تولیدکنندگان، شرکتهای ساختمانی و حتی ارائهدهندگان سرویس برای خدمات تصفیه آب هستند. همچنین توسعهدهندگان برخی راهکارهای استفادهشده در این صنعت نیز به کرات مورد حمله هک قرار گرفتهاند.

راهکارهای امنیتی

بطور کلی ابزارهای استاندارد شناسایی و بلاک میتوانند به حد کافی از شما در برابر PseudoManuscrypt محافت کنند. این ابزارها واجبند و باید روی 100% سیستمهای سازمانی نصب شود. افزون بر این، توصیه میکنیم خطمشیهایی را به کار ببرید که غیرفعالسازی راهکارهای محافظتی را سخت کند. برای سیستمهای آیتی این صنعت نیز راهکار Kaspersky Industrial CyberSecurity را توصیه میکنیم که هم کامپیوترها را مصون نگه میدارد (شامل کامپیوترهای تخصصی) و هم انتقال دادههایی را که از پروتکلهای خاصی استفاده میکنند تحت نظارت قرار میدهند. همچنین در نظر داشته باشید که پرسنل نیز باید نسبت به ریسکهای امنیت سایبری آگاهی کافی داشته باشند.

منبع: کسپرسکی آنلاین (ایدکو)

کسپرسکی اسم یکی از بزرگترین شرکتهای امنیتی و سازنده آنتی ویروس است که برخی از کاربران اشتباهاً این شرکت و محصولات آنتی ویروس آن را با عناوینی نظیر کسپرسکای،کاسپرسکی، کسپراسکای، کسپراسکای، و یا کاسپراسکای نیز میشناسد. همچنین لازم به ذکر است مدیرعامل این شرکت نیز یوجین کسپرسکی نام دارد.