روابط عمومی شرکت ایدکو (توزیع کننده محصولات کسپرسکی در ایران)؛ مایکروسافت از اکسپلویتِ آسیبپذیری Zerologon یا همان CVE-2020-1472 خبر میدهد و این شاید اوضاع را در بحبوبهی درگیر شدن هرچه بیشترِ کسب و کارها بر اثر این باگ، وخیمتر نیز کرده است. عامل APT (تهدیدهای پیشرفته و مستمر) که مایکروسافت آن را MERCURY صدا میزند (همچنین به نامهای MuddyWater، Static Kitten و Seedworm نیز معروف است) سابقهی حمله به قربانیان دولتی در خاورمیانه (با هدف استخراج اطلاعاتی) را داشته است. به نقل از شرکت مایکروسافت، اکسپلویت کردن این باگ به مهاجم اجازهی دسترسی پیدا کردن به کنترلر دامنه، دستکاری تمام و کمال سرویسهای هویتی Active Directory را میدهد. این شرکت در توئیت عصر دوشنبه اینطور نوشت: «MSTIC فعالیت عامل دولتیای را تحت عنوان MERCURY رصد کرده که در طی دو هفتهی اخیر از اکسپلویت CVE-2020-1472 (Zerologon) در کمپینهای فعال استفاده میکرده است».

مایکروسافت به عنوان بخشی از آپدیتهای امنیتیِ اصطلاحاً Patch Tuesday خود در تاریخ 11 آگست 2020 برای آسیبپذیری Zerologon (CVE-2020-1472) پچی ارائه داد. این باگ در هستهی مرکزی بخش احراز هویت Active Directory در سیستمعامل ویندوز سرور و MS-NRPC[1] لانه کرده. بر اساس گزارشات قبلی، این نقص ریشه در Netlogon Remote Protocol (قابل دسترسی از طریق کنترلرهای دامنهی ویندوز) دارد؛ پروتکلی که از آن برای امور مختلف مرتبط با کاربر و احراز هویت دستگاه استفاده میشود.

سپس، اوایل ماه سپتامبر وقتی چهار اکسپلویت عمومی اثبات مفهوم[2] ویژهی این نقص روی گیتهاب منتشر شدند عواقب مخاطرهآمیز این باگ حتی بیشتر نیز شد! این خبر چد ولف، وزیر امنیت میهن ایالات متحده آمریکا[3] را نیز تا حدی تحریک کرد که دست به صدور حکمی اضطراری زد (کاری که به ندرت کسی انجامش میدهد). بر طبق این حکم، به آژانسهای فدرال دستور داده شد تا ویندوز سرورهای خود را پیش از تاریخ 21 سپتامبر در برابر این نقص ایمن سازند. یک هفته بعد از اینکه محققین گروه Cisco Talos از افزایش ناگهانی حملات اکسپلویت علیه Zerologon خبر دادند هشدار مایکروسافت نیز به گوش رسید.

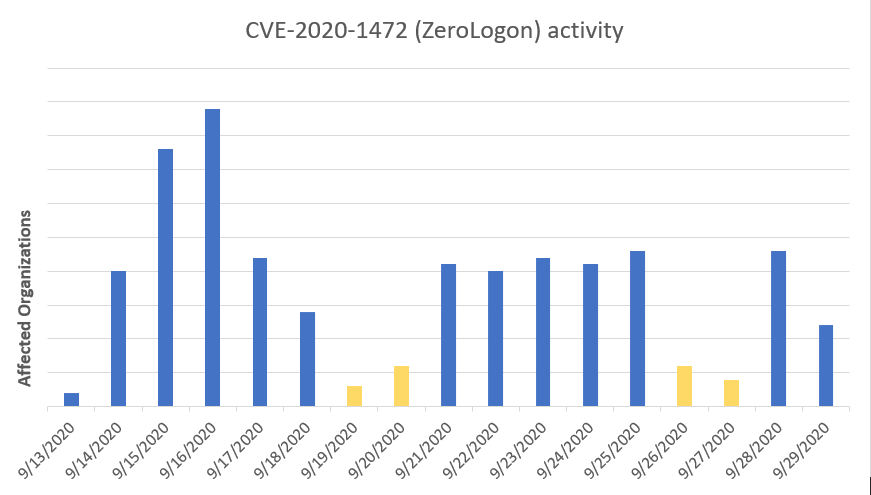

مایکروسافت در خصوص اکسپلویتهای فعال MERCURY–از حیث بِزِهدیدگی[4]- جزئیات بیشتری ارائه نداده است؛ با این حال نموداری روی وبسایتش قرار داده که نشان میدهد اقدامات اکسپلویت (توسط مهاجمین و به طور کلی تیمهای قرمز[5]) از 13 سپتامبر آغاز شده و از آن زمان ادامه دارد.

مایکروسافت در تحلیل اولیهاش چنین میگوید: «یکی از اقدامات که تحلیلگران ما بدان برخوردند بسیار جالب بود؛ زیرا مهاجم در واقع برای اکسپلویت از راه دور سرورهای پچنشده (معمولاً ویندوز سرور 2008 و ویندوز سرور 2012) به آسیبپذیری قدیمیتری ویژه SharePoint (CVE-2019-0604) حمله نموده و سپس برای دسترسی همیشگی به اجرای کد، "پوستهی وب[6]" ایمپلنت کرده بود. در پی نصب پوستهی وب، این مهاجم به سرعت پیلودی مبتنی بر Cobalt Strike را به کار گرفته و فوراً شروع کرده بود به جستجوی محیط شبکه و هدف قرار دادنِ کنترلرهای دامنه (که در اکسپلویت Zerologon یافت شده بودند)».

مایکروسافت در تحلیل اولیهاش چنین میگوید: «یکی از اقدامات که تحلیلگران ما بدان برخوردند بسیار جالب بود؛ زیرا مهاجم در واقع برای اکسپلویت از راه دور سرورهای پچنشده (معمولاً ویندوز سرور 2008 و ویندوز سرور 2012) به آسیبپذیری قدیمیتری ویژه SharePoint (CVE-2019-0604) حمله نموده و سپس برای دسترسی همیشگی به اجرای کد، "پوستهی وب[6]" ایمپلنت کرده بود. در پی نصب پوستهی وب، این مهاجم به سرعت پیلودی مبتنی بر Cobalt Strike را به کار گرفته و فوراً شروع کرده بود به جستجوی محیط شبکه و هدف قرار دادنِ کنترلرهای دامنه (که در اکسپلویت Zerologon یافت شده بودند)».

مایکروسافت به نوبهی خود در حال بررسی مرحله به مرحلهی این آسیبپذیری است. فاز اولیهی بکارگیری موضعگیری ابتدا با آپدیتهای ویندوز شروع شد (منتشرشده در تاریخ 11 آگست 2020) و فاز دوم –که برنامهاش برای سهماههی اول 2021 چیده شده است- حکم فاز اجرایی را خواهد داشت.

[1] Microsoft Windows Netlogon Remote Protocol

[2] proof-of-concept exploits

[3] Secretary of Homeland Securit

[4] Victimology، قرارگیری در شرایط قربانی و مواجهه با بزهکاری

[5] red teams

[6] web shell

منبع: کسپرسکی آنلاین (ایدکو)

کسپرسکی اسم یکی از بزرگترین شرکتهای امنیتی و سازنده آنتی ویروس است که برخی از کاربران اشتباهاً این شرکت و محصولات آنتی ویروس آن را با عناوینی نظیر کسپرسکای،کاسپرسکی، کسپراسکای، کسپراسکای، و یا کاسپراسکای نیز میشناسد. همچنین لازم به ذکر است مدیرعامل این شرکت نیز یوجین کسپرسکی نام دارد.