روابط عمومی شرکت ایدکو (توزیع کننده محصولات کسپرسکی در ایران)؛ مدتهای مدیدی بود که تاریخ بشریت چنین سالی را مانند سال 2020 به خود ندیده بود! گمان نمیکنیم تا پیش از این، قوی سیاه[1] با چنین غلظتی در زندگی واقعی جاری شده باشد؛ آن هم در اشکال و رنگهای مختلف! اشتباه نشود: منظورمان آن قوی زیبای سیاه با پرهای باشکوه نیست؛ منظورمان رویدادهای غیرمنتظرهایست که تأثیر عواقبش گسترده است. قوی سیاه در واقع تئوریِ نسیم نقولا طالب[2] است که برای اولین بار در سال 2007 در کتابی تحت عنوان «قوی سیاه: اثر امور بسیار نامحتمل[3]» منتشر شد. یکی از اصول مهم این تئوری این است که رویدادهای غافلگیرانهای که از پیش رخ دادهاند دیگر واضح و قابلپیشبینیاند؛ با این حال پیش از اینکه رخ دهند کسی آنها را پیشبینی نکرده بود.

نمونهاش همین ویروس نفرینشدهای که دنیا را از ماه مارس در قفس انداخته است. اینطور به نظر میرسد که با خانوادهی پرجمعیتِ کروناویریده طرف هستیم: انواع جدیدی از آن دارد مرتباً کشف میشود. گربهها، سگها، پرندهها و خفاشها همه مبتلا شدند. انسانها هم آن را گرفتند. در بعضیها شبیه سرماخوردگی بروز میکند و در برخیدیگر خدا میداند چطور قرار است علایم نشان دهد! بنابراین، به طور حتم بایست برای اعضای این خانواده واکسن تولید کرد؛ درست همانطور که برای سایر ویروسهای کشنده همچون آبله، فلج اطفال و غیره واکسن ساخته شد. به گفتن ساده است اما واکسن در اختیار داشتن هم همیشه نمیتواند به طور کامل مشکل را از بین ببرد. به آنفولانزا نگاهی بیاندازید: هنوز که هنوز است بعد از گذشت صدها سال واکسنی که بتواند مردم را از این ویروس تماماً مصون نگه دارد ساخته نشده است. تازه اگر هم بنا باشد واکسنی ساخته شود باید ابتدا بدانیم به چه چیزی نیاز است و ظاهراً این بیشتر به حوزهی هنر مربوط میشود تا حوزه علم. شاید بپرسید اینهایی که گفتیم چه ربطی به همدیگر دارد... به شما خواهیم گفت.

اکنون یکی از خطرناکترین تهدیدهای سایبریِ موجود، روزهای صفر است: نادر، ناشناخته (برای اهالی امنیت سایبری). روزهای صفر در حقیقت آسیبپذیریهای نرمافزاری هستند که میتوانند خسارات عجیب و غریب با مقیاس بزرگ از خود به جای بگذارند و در عین حال همچنان کشفنشده باقی بمانند تا زمانی که اکسپلویت شوند (حتی برخیاوقات بعد از اکسپلویت هم کشف نمیشوند). با این وجود، متخصصین امنیت سایبری راههایی برای دست و پنجه نرم کردن با این حجم از ابهام و پیشبینی قوهای سیاه پیدا کردهاند. در ادامه با ما همراه شوید تا با شما از ابزاری به نام YARA بگوییم. خلاصه بگوییم، YARA به تحقیقات در خصوص بدافزارها و تشخیص با شناسایی فایلهایی که با شرایط خاصی مواجه میشوند کمک کرده و رویکردی مبتنی بر قوانین اتخاذ کرده است تا بدینترتیب بشود صفات خانوادههای بدافزارصفت را بر اساس الگوهای متنی یا دوتایی[4] شرح داد (پیچیده شد نه؟ در ادامه شفافسازی کردهایم. همراهمان بمانید). بنابراین، از YARA برای جستجوی بدافزارهای مشابه –با شناسایی الگوها- استفاده میشود. هدف این است که بتوان گفت برخی برنامههای آلودهی مشخص به نظر میرسد توسط یک گروه مشخص و واحد ساخته شده باشند؛ برنامههایی که اهدافی مشابه با هم دارند.

بسیارخوب، بگذارید برویم سراغ استعارهای دیگر که از قضا آن هم با آب سر و کار درد: دریا.

بگذارید اینطور بگوییم که شبکهی اینترنتی شما اقیانوس است و مملو از ماهیهای متنوع. شما در این اقیانوس، ماهیگیری صنعتی هستید که در کشتی خود نشستید و تورهای بزرگی پهن کردید برای صید ماهی اما تنها نژادهای خاص ماهی (بدافزارهای ساختهشده توسط گروههای خاص هکری) به تور شما علاقه نشان میدهند و صید میشوند. حالا تور ماهیگیری تور خاصی میشود؛ توری که محفظههای ویژه دارد و فقط نژادهای خاصی از ماهی (مشخصههای بدافزاری) در هر محفظهی بخصوص صید میشوند.

سپس، آخر کار کلی ماهی خواهید داشت همه در محفظههای خاص قرار داده شده که برخیشان نسبتاً جدیدند و برخی را هرگز ندیده بودید (نمونه بدافزارهای جدید) که در موردشان عملاً چیز خاصی نمیدانید. اما اگر در محفظه خاصی قرار گرفته باشند –مثلاً شبیه فلان نژاد است- میشود شباهتهای بینشان را پیدا کرد و به سر نخی رسید. در زیر نمونهای آوردیم که ماجرای ماهی و ماهیگیری را بخوبی روایت خواهد کرد:

در سال 2015، متخصص YARA و رئیس GReAT آقای کاستین رایو برای پیدا کردن اکسپلویتی در نرمافزار Microsoft’s Silverlight کلاه شرلوک هلمزیِ خود را به سر کردند و دست به کار شدند. البته که باید مقالهی کامل را مطالعه کنید اما در اینجا خلاصه میگوییم که آنچه رایو انجام داد در حقیقت بررسی دقیقی بود روی برخی مکاتبات ایمیلیّ هکرها (که نشت شده بود). هدف از این کار، عملاً گردآوریِ قانونی بود برای YARA آن هم بدون هیچ منبعی که بشود بدان چنگ زد. اما این اقدام کمک کرد تا بشود اکسپلویت را پیدا کرد و از این رو جهان را از دردسری عظیم محافظت کرد (این مکاتبه از سوی شرکتی ایتالیایی به نام Hacking Team بود-هکر، هکر را هک میکند!).

و حالا کمی در باب قوانین YARA

ما سالهاست که داریم هنر ساخت قوانین YARA را آموزش میدهیم. تهدیدهای سایبری که YARA کمک به کشف آنها میکند تقریباً تهدیدهای پیچیدهای هستند و برای همین هم هست که همیشه واحدها را حضوری –به صورت آفلاین- و تنها برای گروه محدودی از محققین ارشد حوزه امنیت سایبری برگزار میکردیم. البته که از ماه مارس به اینطرف، آموزش آفلاین به دلیل مسائل قرنطینه سخت شده است. اما نیاز به آموزش هنوز احساس میشود و ذرهای نیز علاقهها نسبت به واحدهای آموزشیمان کم نشده است. طبیعی هم هست: مجرمان سایبری همچنان دارند فکر میکنند چه حملاتی انجام دهند که بیش از هر زمان دیگری پیچیده باشد (حتی در شرایط قرنطینه).

بر این اساس، اینکه آموزش YARA را در طول قرنطینه فقط برای خود نگه داریم اشتباه محض است. بنابراین، 1) فرمت آموزشی خود را از آفلاین به آنلاین تغییر دادهایم و 2) آن را برای همه قابلدسترسی کردهایم. این ابزار رایگان نیست اما برای چنین واحدی آن هم در چنین سطحی (بالاترین سطح) قیمتی بسیار رقابتی و در سطح بازار دارد.

حال، با توجه به دردسرهایی که در سراسر جهان دومینو وار از پی ماجرای این ویروس سر باز میکنند همچنان داریم در خط مقدم امنیت سایبری کمکهای خود را ارائه میدهیم. ما با اعطای لایسنسهای رایگان به سازمانهای مراقبتهای بهداشتی از همان روزهای اول کرونایی حسن نیت خود را ثابت کردیم. اکنون داریم این کمک را به انواع سازمانهای غیرانتفاعی و غیردولتی که به علل مختلف بر سر حق و حقوق خود مبارزه میکنند یا تمرکزشان روی این است که فضای سایبری جای بهتری باشد نیز بسط دادهایم. برای آنها آموزش YARA ما رایگان خواهد بود. چرا؟ چون NGOها با اطلاعات حساسی سر و کار دارند که ممکن است در حملات هدفدار هک شوند و همهی NGOها هم نمیتوانند از پس خرج و مخارج دپارتمانی از متخصصین آیتی برنمیآیند.

نگاهی کنیم اجمالی بر مفاد آموزشی:

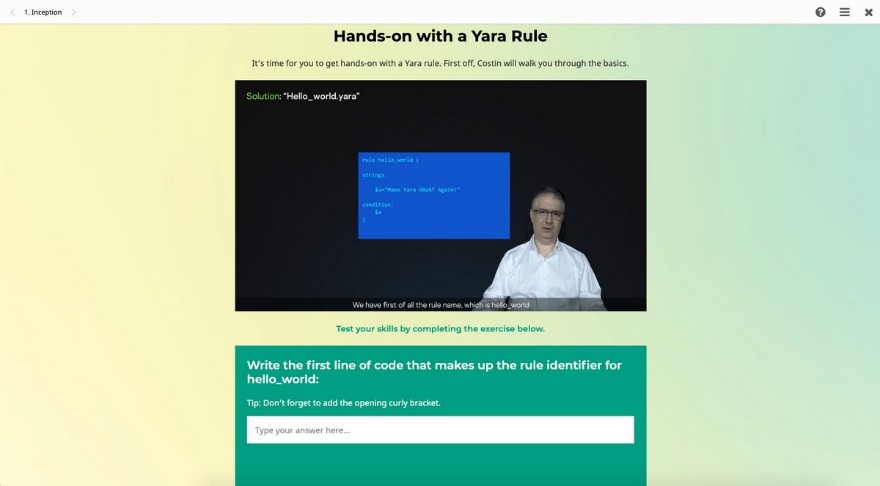

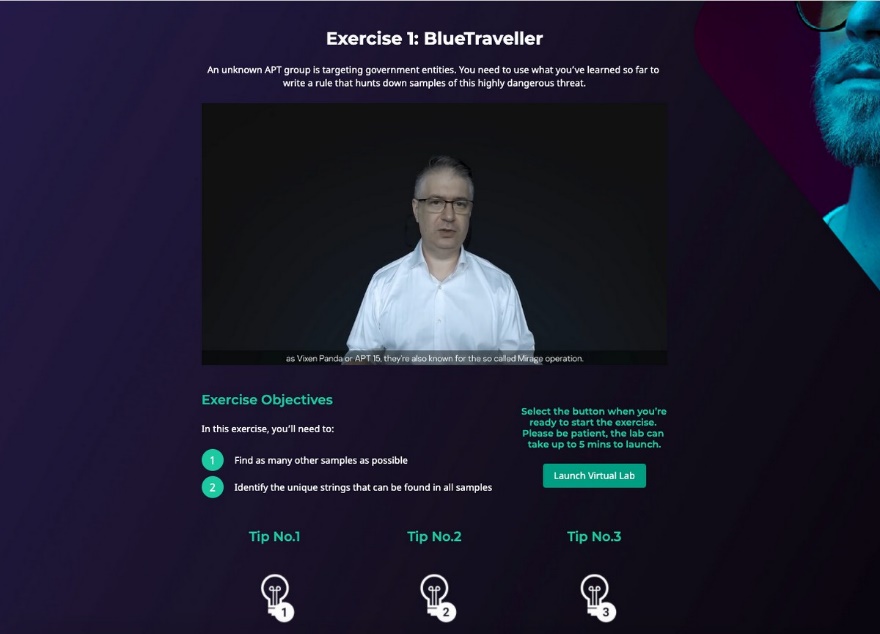

آموزشی 100% آنلاین و خودآموز. شما میتوانید این واحد را به طور فشرده در طی چند شب گذرانده یا تا بیش از یک ماه آن را کِش دهید. این آزمون ترکیبی است از امور تئوریک و عملی. همچنین تب مجازیای نیز برای آموزش قوانین نگارشی و جستجوی نمونههای بدافزار در مجموعهی ما وجود دارد. اقدامات عملی بر اساس نمونه حملات جاسوسی سایبری واقعی هستند. ماژولی هم هست که از هنر جستجوی چیزی که در موردش دانش دقیقی ندارید میگوید؛ درست وقتی که شهودتان به میدان آمده و به شما میگوید جایی همین حوالی دارد اقدام شرورانه سایبری صورت میگیرد اما دقیقاً نمیدانید از چه نوع و کجا. گواهی پایان کاری نیز دریافت خواهید کرد که تأیید میکند شما اکنون دیگر یک نینجای YARA هستید. آنطور که فارغالتحصیلان قبلی به ما گفتهاند این گواهی حسابی به کارشان آمده است.

تیم کسپرسکی همچنان در راستای شناسایی سایبری تلاش میکند تا در ادامه بتواند راهکارهای جدیدتر و کارامدتری را با شما به اشتراک بگذارد.

[1] استعارهای است که به اثرات شدید ناشی از برخی از رویدادهای غیرقابلپیشبینی و نادر و همچنین تمایل انسان به یافتن توضیحاتی ساده و دم دستی برای این رویدادها میپردازد. این نظریه در سال ۲۰۰۷ توسط نسیم نقولا طالب در کتابی تحت عنوان کتاب قوی سیاه مطرح شد. نسیم طالب در این کتاب اشاره به رخدادهای بسیار نادر و مهمی دارد که بهطور معمول کسی انتظار وقوع آنها را ندارد.

[2] Nassim Nicholas Taleb

[3] Black Swan: The Impact of the Highly Improbable

[4] binary

منبع: کسپرسکی آنلاین (ایدکو)

کسپرسکی اسم یکی از بزرگترین شرکتهای امنیتی و سازنده آنتی ویروس است که برخی از کاربران اشتباهاً این شرکت و محصولات آنتی ویروس آن را با عناوینی نظیر کسپرسکای،کاسپرسکی، کسپراسکای، کسپراسکای، و یا کاسپراسکای نیز میشناسد. همچنین لازم به ذکر است مدیرعامل این شرکت نیز یوجین کسپرسکی نام دارد.