روابط عمومی شرکت ایدکو (توزیع کننده محصولات کسپرسکی در ایران)؛ اواخر سال گذشته آقای جیک ویلیامز با همان اکانت توییتر معروفش MalwareJake@ سوال مهمی را در مورد فقدانِ میدان دید در طول شناسایی حملات APT به توییتر پرسید. نتایج نشان میدهد که تحلیل اندپوینت، مهمترین بخش هر تحقیق مرتبط با APTهاست. همچنین، به طور حتم کالبدشکافیِ[1] اندپوینت در طول عملیات واکنش به رخداد (IR[2]) بسیار اهمیت دارد زیرا در بسیاری از موارد حملهی اولیه سر موعد خاصی رخ نمیدهد؛ بنابراین هیچ لاگِ مرتبط یا بکآپی برای شناسایی اولین قربانی و نحوهی انتقال مهاجمین از کامپیوتری به کامپیوتر دیگر وجود ندارد. ما دستکم سالی یکبار در طول فعالیتهای واکنش به رخداد خود چنین بحثهایی را با مشتریان خود داریم. در این موارد، از اسکریپتی بسیار ساده استفاده میکنیم که در هر کامپیوتر ویندوزیِ شبکهی سازمانی آپلود میشود تا لاگها، دادههای NTFS، ورودیهایی از رجیستری ویندوز و رشتههایی از فایلهای باینری را جمع کند. این کار برای پی بردن به این مسئله است مهاجمین با چه میزان دقتی از طریق این شبکه حرکت میکردند. فصل تعطیلات زمستانی است و مفتخریم این اسکریپت را با شما در همین حال و هوای سال نو به اشتراک میگذاریم. امید است بتوانیم در طول IR و تحقیقات روی هر APT/بدافزار میزان زیادی زمان را صرفهجویی کرده و میدان دید کافی برای شناسایی اندپوینتهای بالقوه آلوده را در پیسیها ارائه دهیم.

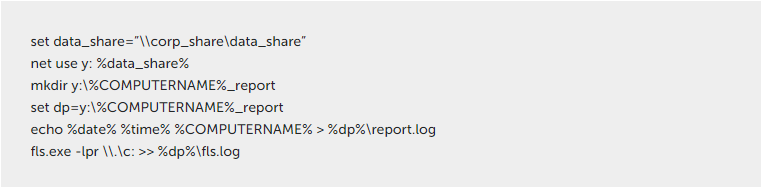

بیایید ابتدا با جمعآوریِ اطلاعات فایلسیستم از کامپیوتر با استفاده از ابزار کالبدشکافی بینظیرِ FLS (مزایای ادمین مورد نیاز است) از بستهی منبع بازِ Sleuthkit شروع کنیم. تنها چیزی که این سازهی رسمی ویندوز کم دارد پشتیبانی Windows XP/2003 است. اگر قصد دارید این ابزار را روی دستگاههای مجهز به ویندوز اکسپی/2003 اجرا کنید نیاز خواهید داشت FLS را از منابع با استفاده از MinGW ریکامپایلِ مجدد کنید. همچنین میتوانید نسخهی از پیش کامپایلشدهی ما را نیز دانلود کنید. از اینها گذشته نمیخواهیم به منظور جلوگیری از پاک شدن فضای غیراختصاصیاش نتایج را در هارد درایوِ کامپیوترها بنویسیم. بنابراین این ابزار از فولدر بزرگ اشتراکگذاریای استفاده خواهد کرد (حدوداً 300 مگابایت فضای آزاد برای یک کامپیوتر سازمانی) که میبایست از پیش آماده شود و از تمام کامپیوترهای داخل شبکه که این اسکریپت را اجرا میکنند قابل دسترسی باشد:

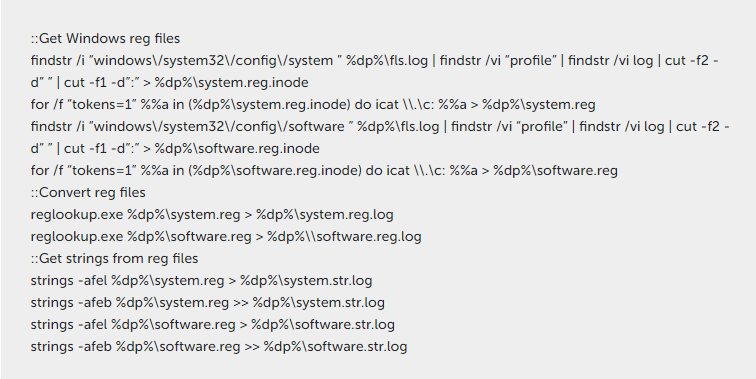

ساخت فهرستی کامل از ورودیهای فایلسیستم برای درایو سیستم کامپیوتر چند دقیقهای زمان میبرد. بعد از آن، آمادهی استخراج تعداد آینودهای[3] فایلهای رجیستریِ ویندوز میشویم که بسیار برایمان جالب هستند. در نهایت هم تمام رشتهها را از فایلهای رجیستری جمع میکنیم تا از این فضای غیراختصاصی و کلیدهای پاکشده هر نوع دادهای را مورد جستوجو قرار دهیم.

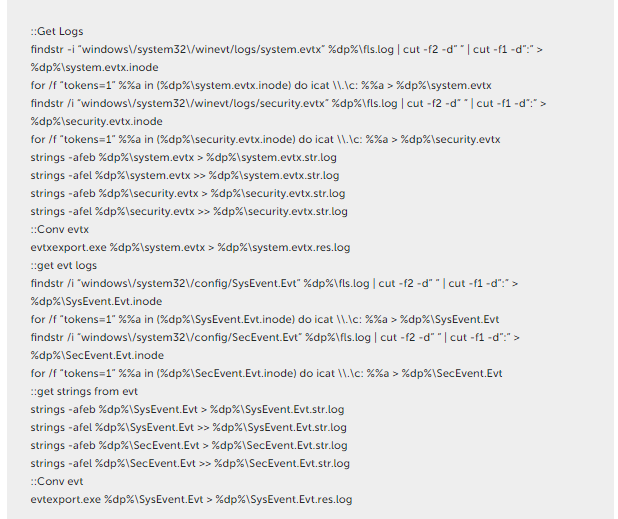

وقتی کارمان تمام شد، آماده میشویم برای انجام همین کار این بار با سیستم ویندوز و فایلهای امنیتی eventlog. برای تجزیهی لاگ به فایلها از ابزارهای منبع باز evtxexport و evtexport استفاده خواهیم کرد.

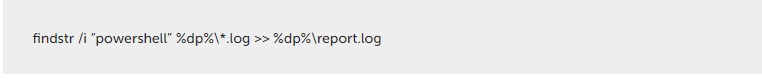

تمام لاگها در فولدر اشتراکگذاری ما جمعآوری خواهند شد تا ما بتوانیم در آن به جستجوی موارد جالب بپردازیم. در موردهای اخیرمان با Carbanak (کمپین طرح APT که کارش هدف قرار دادن سازمانهای مالی است و البته فعالیتهایش فقط به اینها محدود نمیشود) به دنبال چیزهایی بودی که به نحوی اشارهای داشتند به اسکریپتهای آلودهی Powershell. بنابراین بیایید رشتهی زیر را به نسخهی اسکریپتی که در اختیار داریم اضافه کنیم:

با این کار، شِمایی کلی از نحوهی انتقال مهاجمین از یک کامپیوتر به کامپیوتر دیگر را به همراه نشانگرهای زمانی و مصنوعاتِ NTFS، رجیستری و لاگهایی که واکنش به رخداد را سریع و مؤثر میکنند (و میدان دید اندپوینت خوبی را نیز در اختیار قرار میدهند) بدست خواهیم آورد. پیروز و سربلند باشید و واکنش به رخدادِ کریسمسیتان هم مبارک!

[1] forensics

[2] Incident Response

[3] به ساختمان دادههایی گفته میشود که در سیستمفایلهای شبیه به یونیکس مانند UFS استفاده میشود.

منبع: کسپرسکی آنلاین (ایدکو)

کسپرسکی اسم یکی از بزرگترین شرکتهای امنیتی و سازنده آنتی ویروس است که برخی از کاربران اشتباهاً این شرکت و محصولات آنتی ویروس آن را با عناوینی نظیر کسپرسکای،کاسپرسکی، کسپراسکای، کسپراسکای، و یا کاسپراسکای نیز میشناسد. همچنین لازم به ذکر است مدیرعامل این شرکت نیز یوجین کسپرسکي نام دارد.