روابط عمومی شرکت ایدکو (توزیع کننده محصولات کسپرسکی در ایران)؛ تروجانهای دراپر[1] (قطرهچکان) موبایل از آن دسته بدافزارهایی هستند که امروزه به طور قابلتوجهی در حال رشدند. در سه ماههی اول 2019، دراپرها به لحاظ سهمشان از کل تهدیدهای شناساییشده در مقام دوم یا سوم قرار گرفتند. از آنجایی که کار اصلی دراپرها تحویل پیلود و در عین حال گریز از موانع محافظتی است و توسعهدهندگان آنها شدیداً در برابر شناسایی شدن مقاومت میکنند، شاید بتوان این دسته تروجانها را خطرناکترین نوع دانست.

یکی از خطرناکترین و گستردهترین خانوادهی تروجانهای دراپر Trojan-Dropper.AndroidOS.Hqwar نام دارد. Hqwar که در اصل به عنوان یک زیرساخت MaaS ساخته شد، امروز هم برای حملاتی با مقیاس کوچک و هم حملاتی با مقیاس بزرگ (که طی آن، هزاران کاربر در سراسر جهان میتوانند آلوده شوند) به کار گرفته میشود.

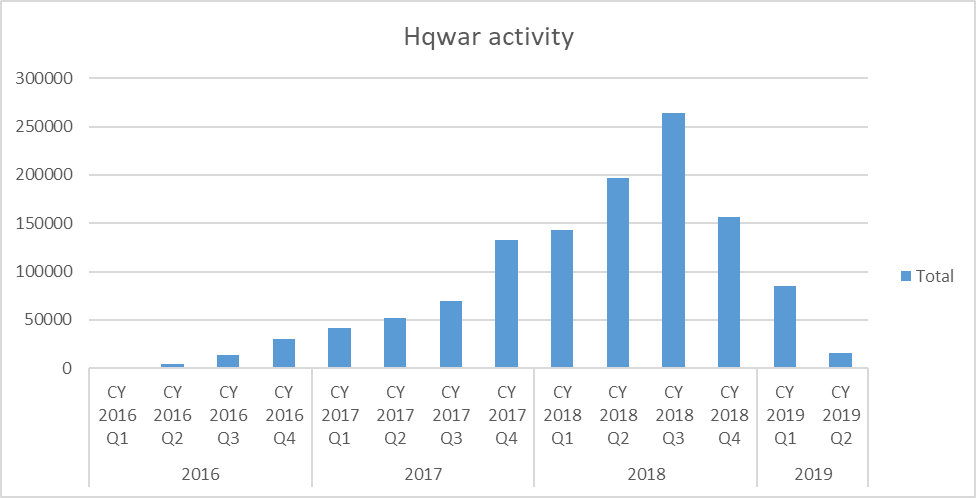

نسخههای اولیهی Hqwar ابتدا اوایل سال 2016 پدیدار شدند و تا آخر همان سال به محبوبیت بالایی دست یافتند. وقتی تعداد قابلتوجهی از پیلودهای بدافزارهای مالی به همراه این دراپرها بستهبندی شدند، این تروجان در سه ماههی سوم سال 2018 به اوج قدرت خود رسید. با این حال، با شروع سهماههی چهارم سال 2018 شاهد روند نزولی آن بودیم. دلیل احتمالیاش میتواند این باشد که این ابزار توسط نویسندهاش مرتباً آپدیت نمیشود و همین باعث شده تا مشتریها به مرور کم شوند.

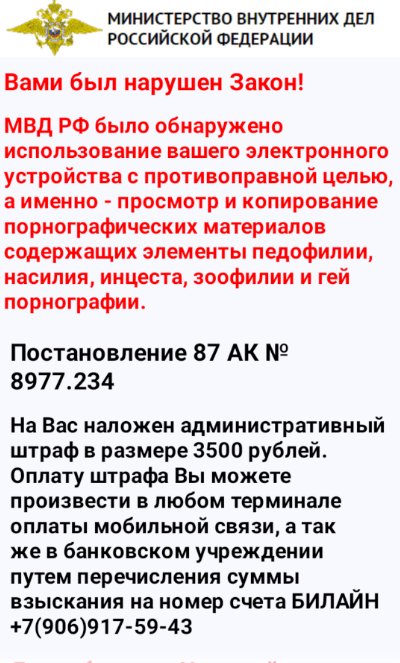

اولین تروجان پَکشده با Hqwa، یک باجافزار بود که طعمهاش کاربران روسی بودند. اینگونه بود که این ننگ خودش را اولِ کار به قربانیان معرفی کرد و خودش را به جای وزارت امور داخلی (روسیه) زد. در ضمن توجه داشته باشید که Hqwar را یک نویسندهی روسیزبان نوشته بود که در عین حال قربانیانش همه روس بودند.

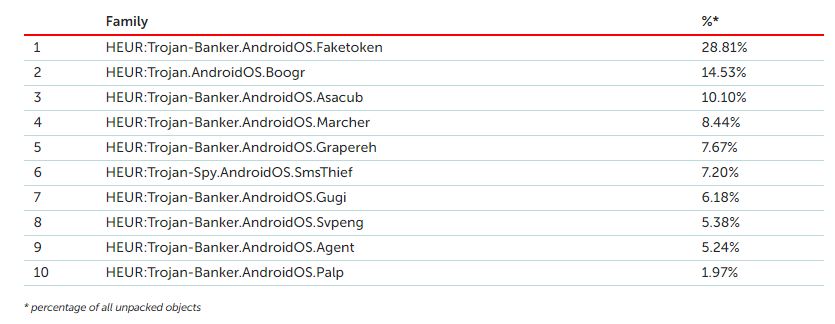

کسپرسکی در مجموعه ویروسهای شناساییشدهاش بیش از 200 هزار تروجان را مشاهده کرد که از Hqwar استفاده میکردهاند. هنگام رمزگشایی و باز کردن بستهی این اقلام مخرب پی بردیم تقریباً 80 درصد آنها تهدیدهای مالی هستند؛ این درحالیست که تقریباً یکسوم آنها نمایندهی خانوادهی تروجانهای بانکیِ Faketoken بودهاند.. در حقیقت این اولین تروجان بانکیای بود که نویسندگانش در آن شروع به استفاده از Hqwar کردند.

فهرست ده پیلودِ برتر که اغلب با قابلیتهای Hqwar همراه است تروجانهایی چون Asacub، Marcher و Svpeng (که به طور گستردهای توزیع میشوند) را نیز در بر میگیرد. این دراپر در چندین نوبت حامل خانوادهی تروجان بانکیِ Wroba و تروجانهای اساماس مشهور مانند Opfake و Fakeinst بود؛ اما نویسندگان آنها گویی از Hqwar صرفاً برای امتحان استفاده کردهاند؛ در حقیقت اینطور میشود گفت که این «ماتریوشکاها» چندان هم محبوب نشدند. روی هم رفته ما 22 خانوادهی مختلف تروجان را دیدیم که با Hqwar پک شدهاند. همین حاکی از علاقهی مفرط مجرمان سایبری به این دراپرهاست.

آن داخل چه خبر است؟

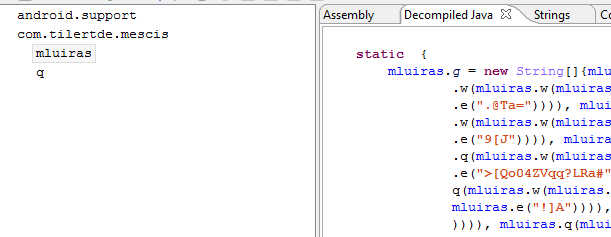

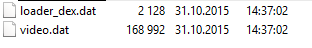

از چشمانداز فنی، این دراپر در حقیقت پوششدهندهای (wrapper) است به دور فایل DEX پیلود.

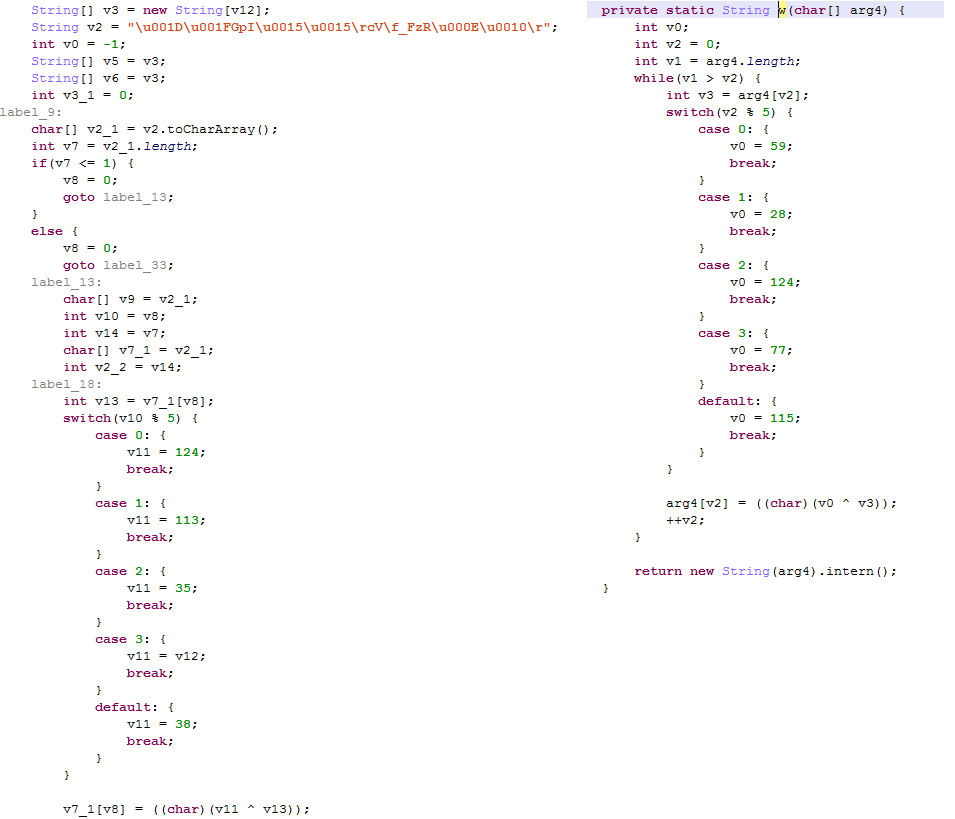

اگر بخواهیم فارغ از مبحث مبهمسازیِ کد[2]، جریان کار این دراپر را ارائه دهیم، چنین میشود:

- فایلی را از داراییها باز کنید.

- آن را با استفاده از RC4 و یک کلید پیچیده رمزگشایی کنید.

- با کمک DexClas`sLoader LoadClass کنترل و نظارت را واگذار کنید.

تنها چیزی که یک تروجانِ از بسته باز شده نیاز دارد این است که در فایل APK دراپر عمل کند: تمام فعالیتها، سوابق گیرنده و خدمات در این مانیفست نوشته میشود؛ تصاویر همانجایی هستند که باید (برای همهی آیتمها نیز اسم منحصر به فردی تولید شده است).

از آنجایی که Hqwar فایل APK را دراپ نمیکند بلکه تنها کد را لود میکند، هیچ نیازی به درخواست نصب اپ نیست (چیزی که به طور بالقوه میتواند توسط کاربر رد شود). با این حال، این رویکرد به لحاظ پایداری نمیتواند خوب باشد: وقتی دراپر توسط کاربر پاک شود، تروجان هم پاک میشود. بدنهی اصلی تروجان دچار مبهمسازی کد شده است، بنابراین بدافزار اصلی نمیتواند مورد شناسایی قرار بگیرد.

حقیقت جالب: تا مدتی Hqwar با تروجانی به نام Trojan-SMS.AndroidOS.Fakeinst.hq همزیستی داشت که البته وجوه مشترکی هم با یکدیگر داشتند:

- هر دو از روشهای یکسانِ مبهمسازی کد استفاده میکردند (شاید نویسندگان هر دوی آنها از یک الگوریتم رمزگشایی حاضر و آماده استفاده میکردند).

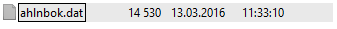

- سازماندهی طوری صورت میگرفت که در آن، بخشی از کد از فایلهای داراییِ رمزگذاریشده توسط AES لود میشد. شایان ذکر است که در Fakeinst.hq یکی از فایلهای رمزگذاریشده فایل APK بود؛ درحالیکه دیگری فایل DEX نام داشت که APK (پیلود) ثانویهای نصب میکرد. همه و همه برای ماتریوشکایی سهگانه ترتیب داده شده بود: دراپر اصلی در سطح یک، فایل DEX رمزگذاریشده در سطح دو و یک APK رمزگذاریشده در سطح سه. این امر در حقیقت برای حفظ عفونت بعد از اینکه خود دراپر نیز پاک میشود انجام میشد. اگر بخواهیم به بحث، بُعد وسیعتری بدهیم باید بگوییم این ترفند، ترفندی جدیدی نیست اما بر خلاف سایر موارد مشابه، Hqwar و Fakeinst.hq فایلهای رمزگذاریشده را با یک افزونهی یکسان استفاده میکردند (DAT).

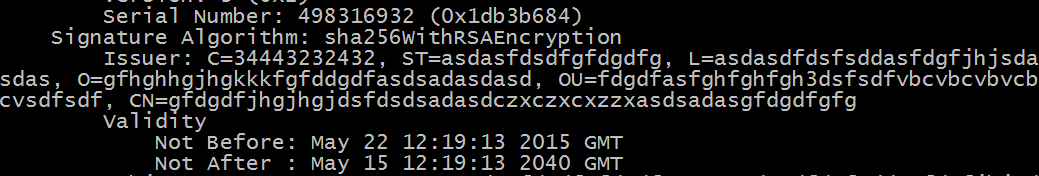

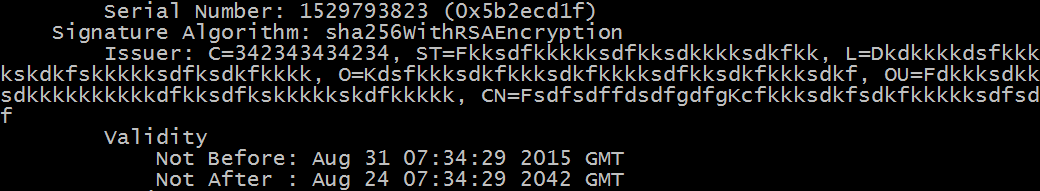

- در هر دو مورد، از یک الگوی تولید گواهی مشابه استفاده میشد:

این مدراک و شواهد هیچچیز را اثبات نمیکند اما میتوان اینطور پنداشت که نویسندهی Hqwar با تروجانهای روسی اساماسی کارش را شروع و همزمان روی زیرساخت پوششدهنده نیز کار میکرده است.

خدمات

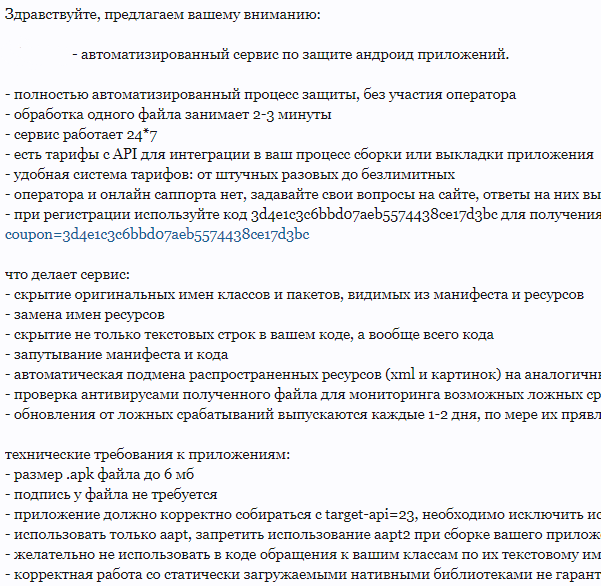

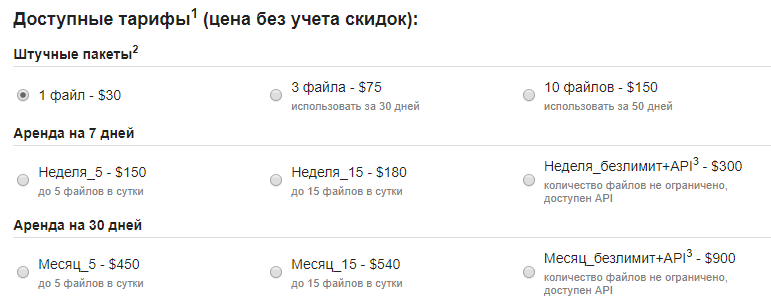

Hqwar برای زیرساخت راحت و سیاستهای قیمتگذاریاش است که محبوب شده (همچنین این حقیقت که سازندهی آن همچنان راست راست میچرخد و دستگیر نشده است).

برای تولید عمدهایِ این بدافزار یک API وجود دارد که احتمالاً توسط سازندگان تروجانهایی چون Faketoken، Asacub، Marcher و غیره استفاده میشود:

اینکه برای هر فایل APK به یک گواهی نیاز است یکی از دلایلی است که فرد میتواند در Hqwar جای پای خود را سفت کرده و سیستم تولید گواهی را بازسازی کند. بنابراین، نویسنده این امکان را ایجاد کرده تا بشود گواهیای را به صورت رندوم لود کرد- یا سرقتشده و یا از اپی قانونی.

نتیجه

باوجود تمام ویژگیهای کارامدی که نویسندهی این دراپر به صورت درونسازهای تعبیه کرده است، به باور ما Hqwar (و پوششدهندههای مشابه) ممکن است به زودی بخش زیادی از محبوبیت خود را از دست بدهند: مکانیزمهای ضد شناساییشان دیگر منسوخ شده است؛ این درحالیست که ساختار فایل APK حاکی از این میباشد که مکانهایی وجود دارد که در آنها امکان تخمریزی و رشد و نمو وجود ندارد. همین بستری بوجود میآورد برای شناسایی به موقع تهدیدها که البته راهکارهای محافظتی کسپرسکی دقیقاً برای همین ساخته شدهاند.

IOC

8011659ab9b2e79230b4ccd7212758e97ac5152a

3cb8e3b699746ba578a7d387cf742bc558b47a2e

9c430147d9f0eca15db7ad1f4cd03ab3a976c549

8d777121b5b79de68d5e35a19e7f826bd7793531

6c9d0f50412175fc5f42c918aa99017f5f4d92a5

13e88a4c88ff76b1f7c3c3103fe3dac8fc06da6b

1f757946a6ca6e181bef4b4eafc54fb81a99efdf

bf81fc02d5aca759ffabd23be12b6c9da65da23a

fecdb304f5725b2b5da4d0fb141e57fbbeb5ebb8

f6def3411e6e599e769357cebe838f89053757b8

14083557d050b01d393e91f8850f614c965c5727

4d68516c9a19011e72fe0982dadd99cc1a7faf9b

fb4b166f42dfc36fdcc49ed0dde18bdc2a6774df

9f75a57eb3476bd545227bda8d54a4ad50c2c465

21b9e289f0a9eba65bb463cc8d624f1f9892aeac

c3090c9b31d0cc67661f526e9ea878af426fb8d9

e48113cedf180d427306b66b6f736ad66614202b

01f9b39c8228bd2cc68dd3d66c15c7388fbd755f

b6524f0c303a3323951af5e91d7cd1ac5f3b274f

81abbbbe81f89bb75ad97bf82c4d2c5571582191

332870d5f516e7f7e263b861939ed76d78bf0bff

4b9979205715c01035c966e5a94ab3842fb6f6a5

e66ef3bffa9cd0d3635a198b33e8b48f5454d96b

374a855e7bce7fb73ba7ce1305ae77089286a729

ed410ffad0a2f549a4ccc5c591b9115f71a8e345

9bff9215b8d2008d1282b5316be9cbd890321f3a

d13139e7c3f4de738ad7a58431d5ceea94920045

17ee7fbd871a384d7b596132999242b516dbdaa2

a01ae5c73693dad0fdf4ee69dbf03d9079a81c1c

c366eae7941754ecb29de453c40a2d9b15c91e7c

9b6adb0ce5c6e2ed364d802b286ab1a19c16747a

04026f896ba26374ff48ccf12d20110202e0f2a7

5c5ddc13cf02f30968f5f09b8dd7a3bedaa9ffdf

1f18595d6607f44c9ced44c091c027ab291198e4

bf33b37be16839708e6855a664459620c3cfda5f

ead2362be3fa1237f163dae5bfa8809f2d4692cf

f10f2c245843d9afc92f40be7cd83a4d2d2bb992

4e61161587eebb1a995bf1a3547fa194dab81872

f4ba07de1be13112532d5b24ab6dca1f9ca8068a

da8deed6054c55b23ec7201fb50ee1415e1cffc6

e7936d5b99777873a21f7874fc1efda98a568c3c

a656e7589b52bf38b70facd1afb585745b328ebe

8aeaa1e8efc72a8c156bad029e167b6dce1cd81b

de09f03c401141beb05f229515abb64811ddb853

18dce8f0b911847dc888404eb447eeae6b264fec

5f6447f9367bcb70fee946710961d027c3ae8d7e

e7023902d044e154fdf77f82d9605f2f24373d90

8c15c4873c4050bf55bbd9fbdf4ec04f5b94f90d

74f4ba7c065e6538bd95dc92f9a901171437a1c5

522aad03e29e3ada2fb95a9a0a960dc0aa73272b

[1] Dropper، برنامههایی هستند که برنامههای مخرب را مخفیانه نصب میکنند و روی کامپیوتر درون کد ساخته میشوند.

[2] obfuscation

منبع: کسپرسکی آنلاین (ایدکو)

کسپرسکی اسم یکی از بزرگترین شرکتهای امنیتی و سازنده آنتی ویروس است که برخی از کاربران اشتباهاً این شرکت و محصولات آنتی ویروس آن را با عناوینی نظیر کسپرسکای،کاسپرسکی، کسپراسکای، کسپراسکای، و یا کاسپراسکای نیز میشناسد. همچنین لازم به ذکر است مدیرعامل این شرکت نیز یوجین کسپرسکي نام دارد.