روابط عمومی شرکت ایدکو (توزیع کننده محصولات کسپرسکی در ایران)؛ شاید ایمیل دیگر گل سرسبدِ جهان دیجیتال نباشد اما از میان انبوهی از اپها و سرویسهای جدید –پیامرسانهای فوری، شبکههای اجتماعی- توانسته جا پای خود را به عنوان ابزاری ضروری برای دنیای مدرن امروز سفت کند. اکثر ما هنوز هم برای ثبتنام در اکانتهای جدید تمامیِ سرویسها، اپها و شبکههای اجتماعی فضای سایبری مجبوریم از ایمیل استفاده کنیم. درست به همین دلیل است که هکرها و مهاجمین سایبری جانشان در میرود برای هک کردن ایمیلها. با ما همراه باشید تا در این خبر نحوهی سرقت و فیشینگ ایمیلها توسط فیشرها را خدمتتان شرح دهیم.

نامههای فیشینگ- رایجترین تاکتیک هک کردنِ ایمیل

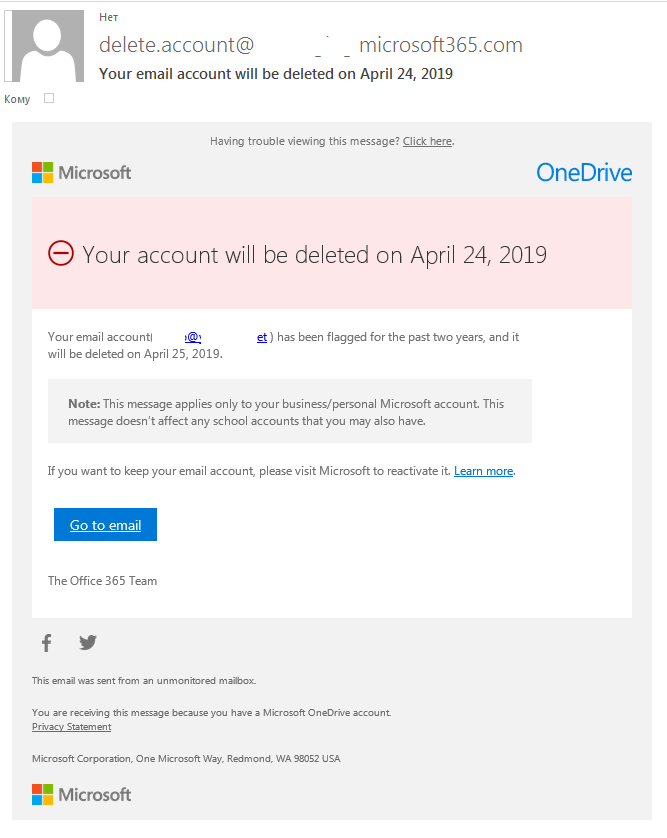

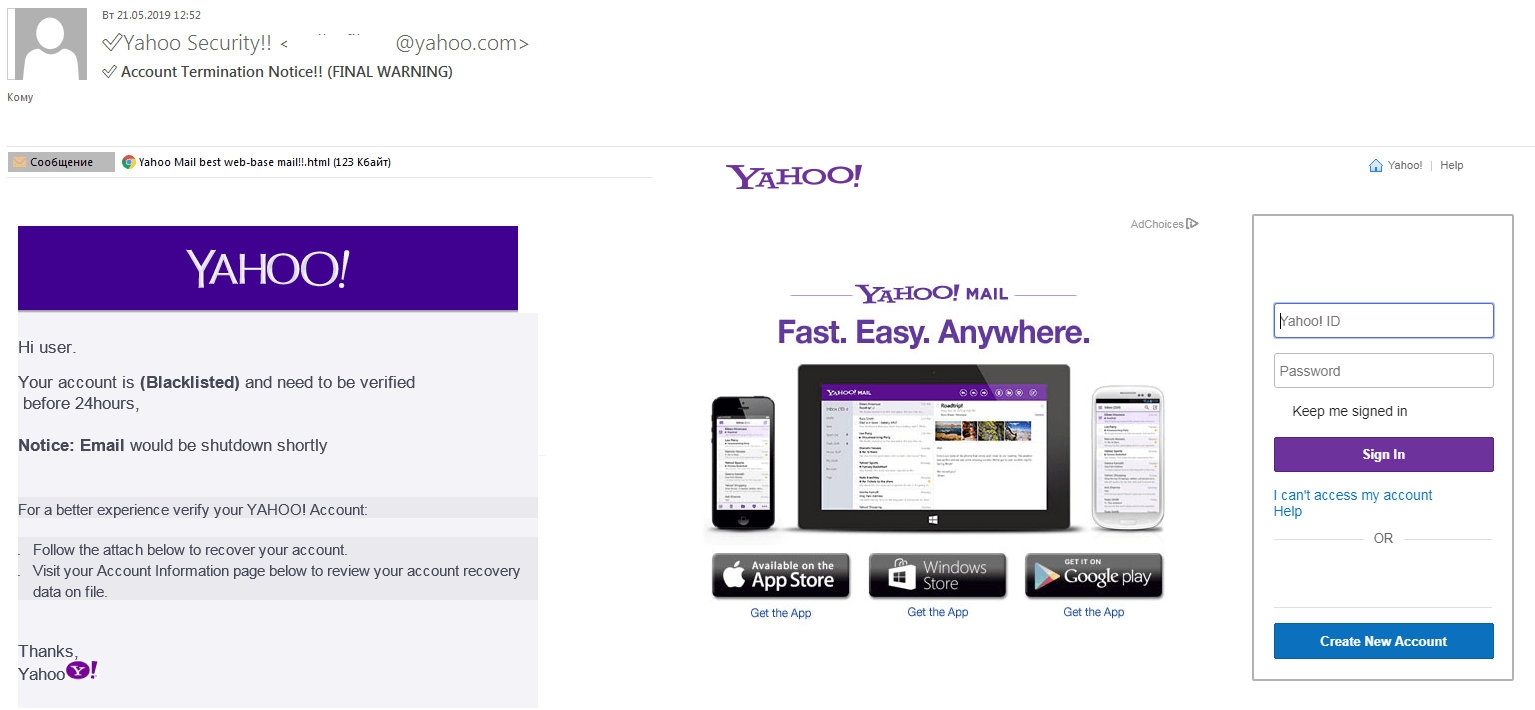

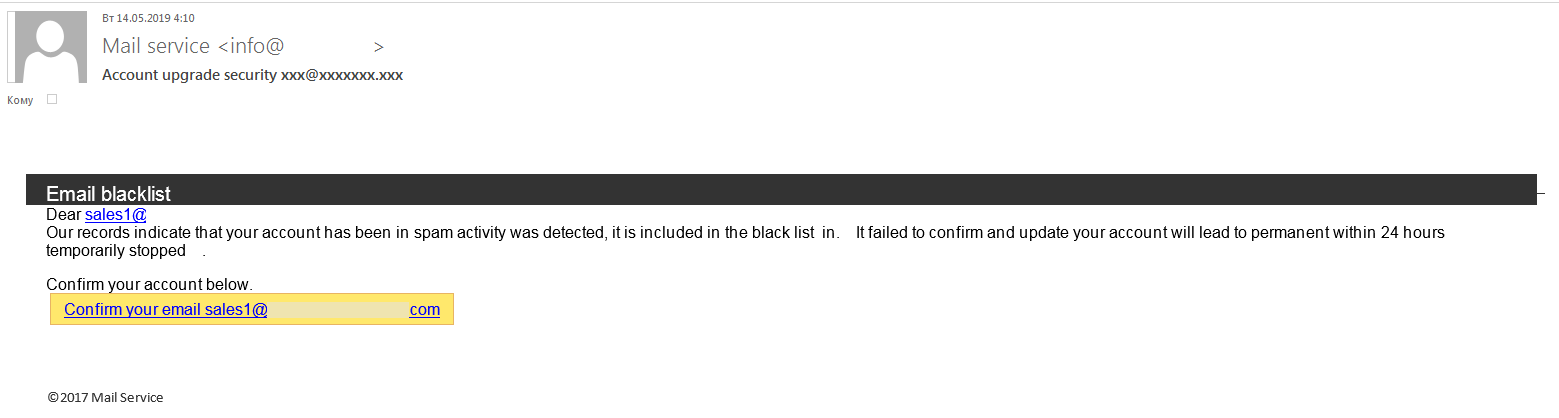

اکثر نامههای اسکم برای اینند که در پوشش پیامهایی از جانب سرویسهایی که ما برای ایمیل استفادهشان میکنیم نام کاربری و رمزعبور ایمیل را بدزدند. فیشرها وقتی کاربران خانگی را مورد هدف خود قرار میدهند خودشان را در قالب سرویسهای محبوب وبمیل جا میزنند. و وقتی میخواهند اکانتهای سازمانی را هک کنند، وانمود میکنند سرویس ایمیلِ کاری هستند- در این مورد فرستنده در حقیقت همان میلسرور است.

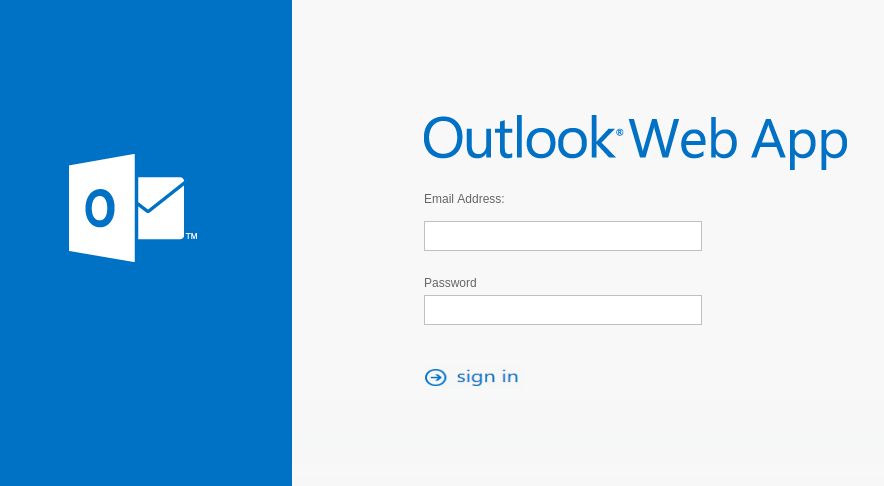

میلسرویسهای محبوب خیلی بیشتر از موارد دیگر مورد تقلید قرار میگیرند. اسکمرها سعی دارند چنین نامههایی را تا حد امکان شبیه موجه و متقاعدکننده بسازند. این کیتابزاری فریبنده از نوع استانداردش است: آدرس (که شبیه به واقعی است) فرستنده، لوگوها، سرصفحهها و فوترها، لینک فرستنده به منابع رسمی، طرحی کاملاً معتبر و کلی آیتمهای دیگر.

در مورد اکانتهای سازمانی، اسکمرها اغلب نامههای فیشینگ را در پوشش پیامهایی از جانب سرور سازمانی یا میلسرویسهای عمومی به آدرسهای اشتراکگذاریشده (شامل آنهایی که ادمینها استفاده میکنند) ارسال میکنند؛ اما برخیاوقات چنین نامههایی به میلباکس کارمندانی میرسد که سر و کار آدرسهایشان یکجورهایی به پایگاه اطلاعاتی اسپم افتاده بوده است.

شرکتهایی که دوست دارند جدی گرفته شوند (خصوصاً شرکتهای بزرگ) میلسرورهای مختص خود را حفظ میکنند. لاگینها رمزعبورهای چنین اکانتهایی همچنین طعمهی چرب و نرمی برای اسکمرها خواهد بود. پیامهای آنها اغلب به طور تحقیرآمیزتری اسکم میشود- فرستنده از سرویسهای وبمیل ارتباط برقرار میکند، همچنین در این نامهها کلی غلط املایی وجود دارد و غیره. اما حتی این نامهها (از جعلی بودنشان از صد فرسخی داد میزند) نیز ممکن است توسط برخی کارمندان بیتجربه به جای نامههایی اصل و واقعی دریافت شوند.

در مورد حملات هدفدار روی سازمانی بخصوص هم باید بگوییم که اسکمرها معمولاً تا جایی که میتوانند از قبل در مورد آن سازمان اطلاعات جمع میکنند تا خود را هر چه بیشتر قانونی و موجه نشان دهند. حتی شاید در همین راستا آدرسهای ایمیل قربانی را در ابرلینکهای فیشینگ هم بسازد تا وقتی صفحهی جعلی بازدید میشود آدرس از قبل آنجا باشد و تنها رمزعبور میلباکس باید وارد شود.

انواع مختلف نامههای فیشینگ

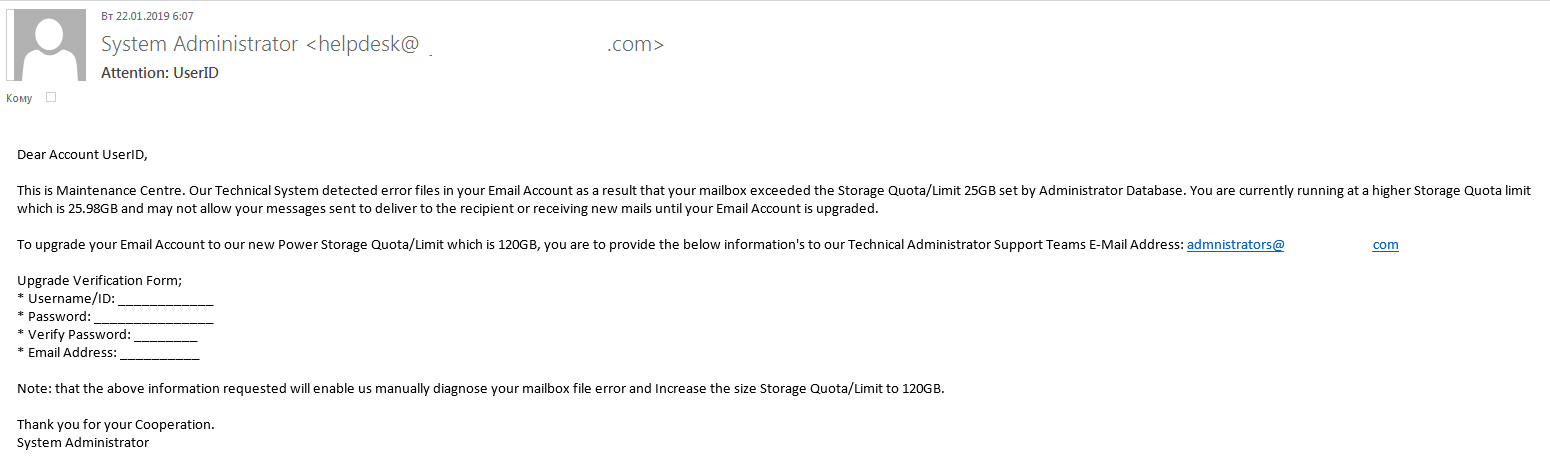

متن ساده با درخواست اطلاعات

اسکمرها به بهانههای مختلف براحتی به جای میلسرویسها با کاربران ارتباط برقرار میکنند و از آنها میخواهند برایشان آدرس ایمیل، رمزعبور و سایر اطلاعات خود را ارسال کنند. کاربران معمولاً برای پاسخ محدودیت زمانی خواهند داشت و از همین رو خیلیها متوجه نخواهند شد آدرس ایمیل با آدرس ایمیل فرستنده فرق دارد.

این نوع نامهی فیشینگ آنقدر محبوب بود تا اسکمرها روشهای سرقت اطلاعات شخصی بسیار مؤثرتری را بلد شدند.

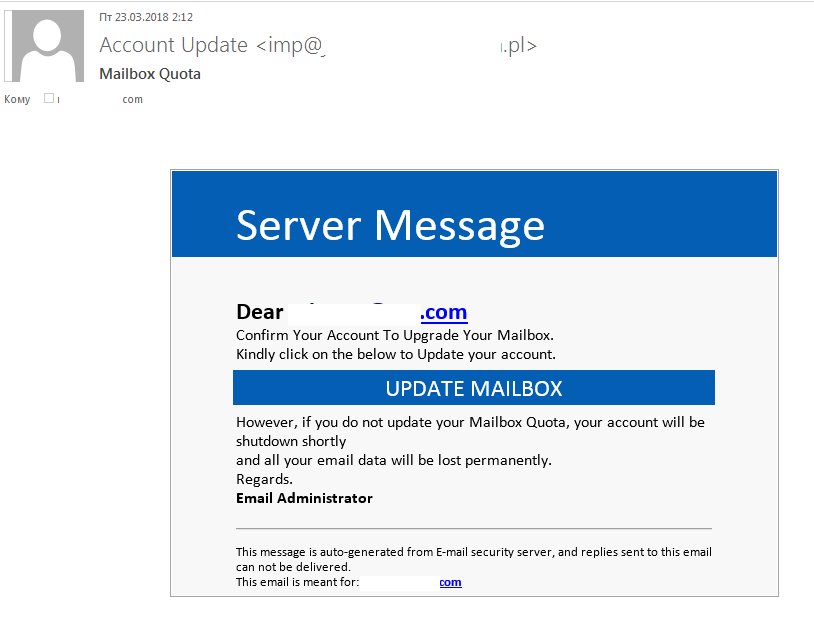

نامهای با لینک به وبسایت فیشینگ

پیامهای فیشینگ که در خورد لینک دارند اکنون رایجترین نوعاند. اسکمرها شاید برای این کار از بینهایت لینکِ از پیشتولیدشده استفاده کنند. بعد همان میل را همچون رگبار از این نامه به نامهای دیگر ببرند. آنها صفحات فیشینگی را که بسیار ظاهر موجه دارند میسازند و به طور خودکار اقدام به جمعآوری و پردازش دادههای سرقتی میکنند؛ اما آن لینکهایی که آشکارا اسکم میکنند به دامنههایی ختم میشوند که هیچ ارتباطی با سازمانهای اعلامشده ندارند. بعضیهایشان هم از دامنههایی با نامهایی که کمی در آنها غلط املایی وجود دارد استفاده میکنند (بدینترتیب قانونیتر جلوه میکنند). از همین روست که مهاجمین سعی میکنند لینکهایی را که به این آدرسها میروند مخفی کنند. آنها این کار را با استفاده از تصاویر یا متن ابرلینکِ قابلکلیک انجام میدهند. چنین لینکهای متنی شامل عباراتی مثل «Update your mailbox» میشوند. در موارد دیگر، بخش متنی لینک آدرس میلسرویس واقعی را خواهد داشت؛ این درحالیست که لینک واقعی کاربر را به وبسایت فیشینگ هدایت خواهد کرد. بسیاری از کاربران فرق بین آنها را متوجه نمیشود مگر آنکه قبل از کلیک، لینکها را چک کنند.

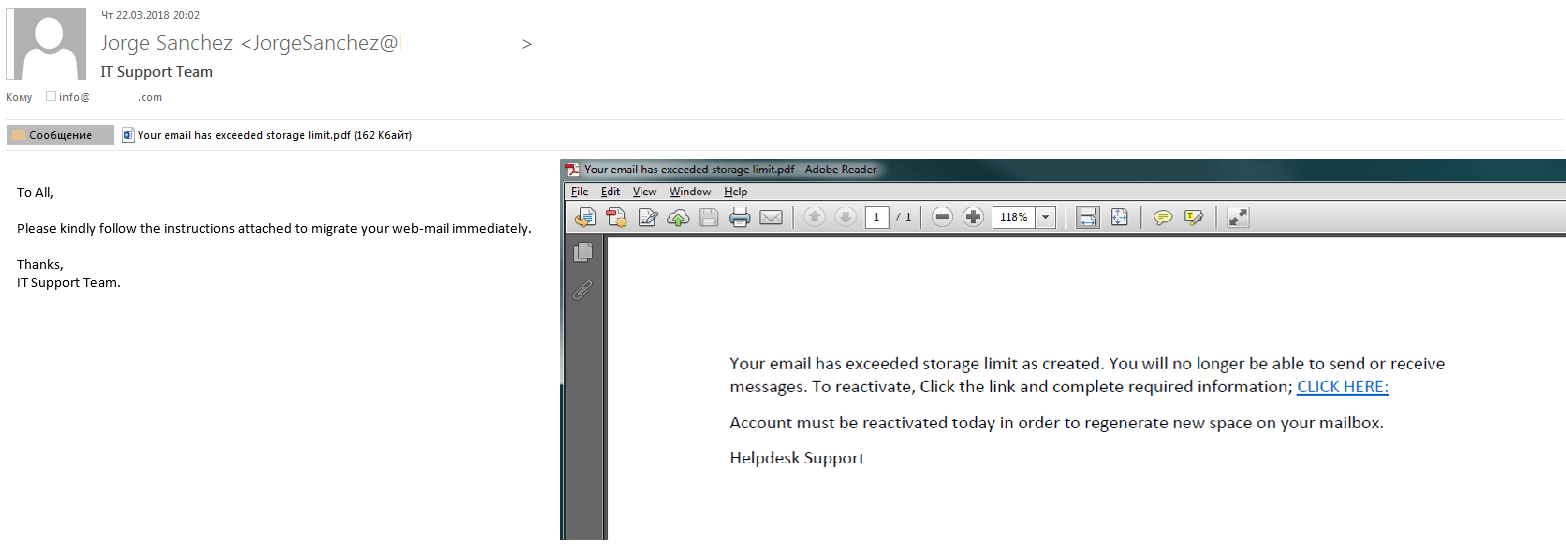

پیوستهای فیشینگ

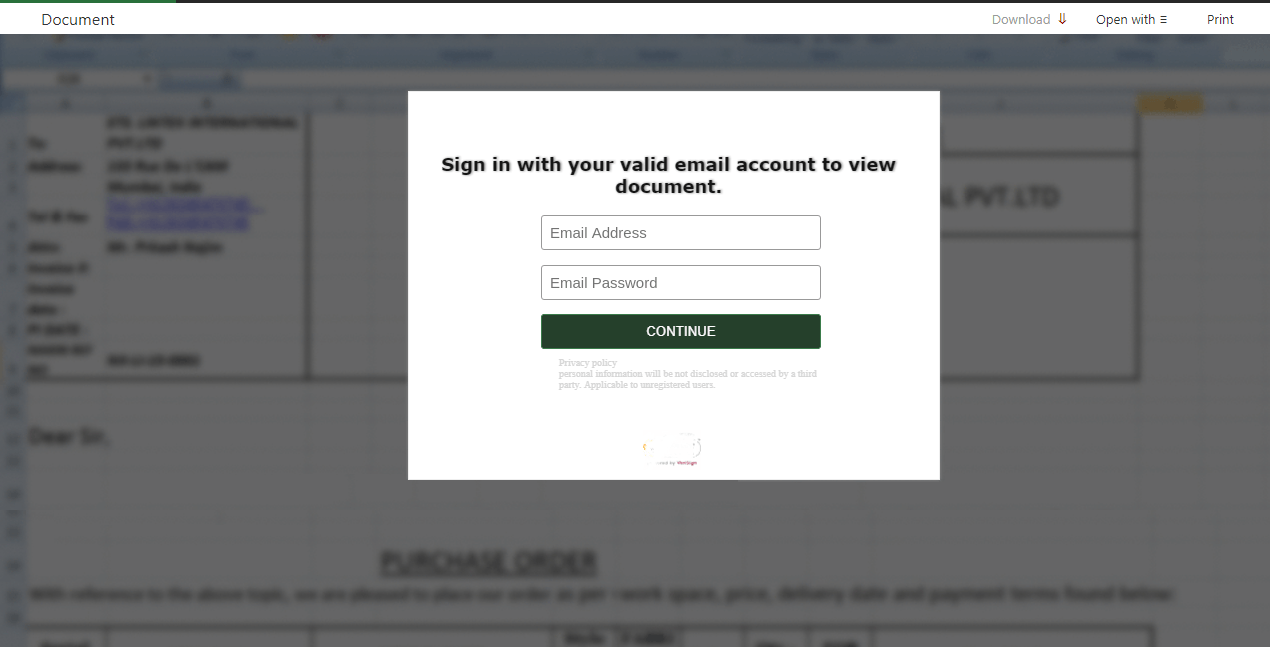

نامههای فیشینگ شاید همچنین ضمیمههایی هم در خود داشته باشند- معمولاً فایلهای HTML، PDF یا DOC. پیوستهایی که فرمتشان DOC و PDF است اغلب هم در بخش بدنه حاوی پیام فیشینگ هستند و هم در لینک اسکم. مهاجمین وقتهایی به سراغ این تاکتیک میروند که بخواهند متن نامه را هر چه بیشتر مختصر و واقعی نشان دهند (تا بدینترتیب بتوانند فیلترها را رد کنند).

فایلهای HTML به جای لینکها استفاده میشوند- پیوست HTML در حقیقت صفحهی فیشینگ حاضر و آماده است. از نقطهنظر اسکمرها، مزایای چنین ترفندی این است که فایل HTML پیوستشده تماماً کاربردی است- دیگر نیازی به پست کردن آن در اینترنت نیست- و همهی المانهای مورد نیاز برای اسکم را دارد.

موضوعات نامههای فیشینگ

مشکلات اکانت

در مورد متن نامهها هم باید بگوییم که بیشتر آنها با مطرح کردن مشکلی در مورد اکانت ایمیل قربانی شروع میشود: پر شدن ذخیره ایمیل، مشکل در بخش تحویل نامه، لاگینهای غیرقانونی و مشکوک، اتهامات مربوط به اسپم، هشدارهایی در مورد سایر تخلفات و غیره.

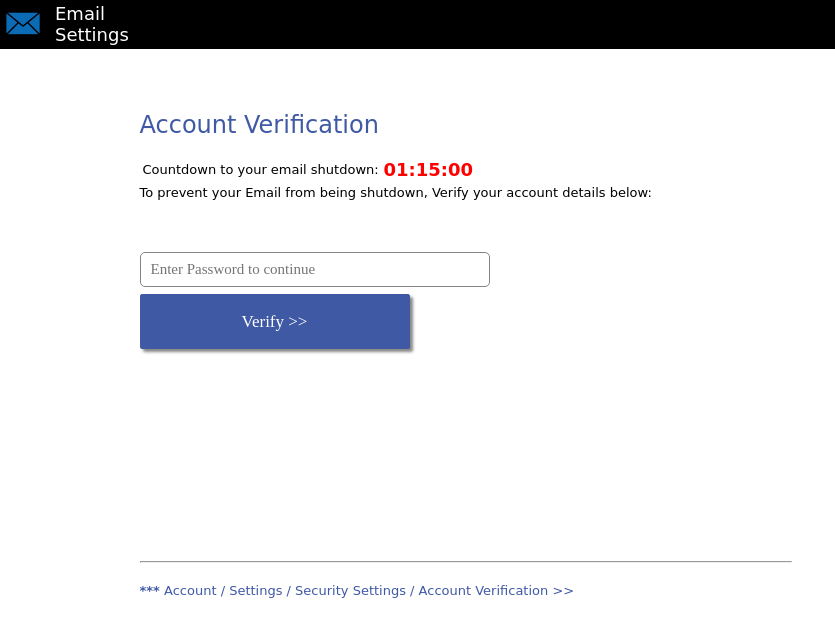

این نامه معمولاً به کاربر میگوید چطور با این مشکلات دست و پنجه نرم کند- بیشتر با تأیید و یا آپدیت دادههای اکانت توسط فالو کردن یک لینک و یا باز کردن یک پیوست. برای ترساندن گیرنده، میگوید اگر دستورالعملها را دنبال نکنند، اکانت بلاک و یا پاک خواهد شد.

تقریباً در هر موردی، نامه یک بازهی زمانی محدودی را برای پاسخدهی تعیین میکند (چیزی حدود چند ساعت تا چند هفته که معمولاً همان 24 ساعت بیشتر نیست). بدینترتیب قربانی وقت ندارد نامه را فراموش کند و یا آن را نادیده بگیرد.

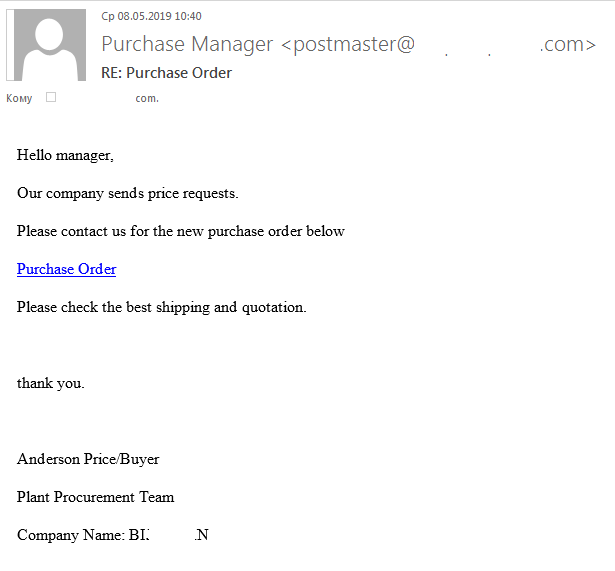

محدودیتهای مکاتبات تجاری

برخیاوقات، نامههای فیشینگ هدفشان اکانتهای ایمیل است. متن چنین پیامهایی به هیچوجه به اطلاعات اکانت یا ایمیلی اشاره نمیکند. نامه شاید بسیار هم شبیه به یک مکاتبهی تجاری واقعی باشد اما چنین نیست.

این را هم بگوییم که حجم نامههای تجاری تقلبی (استفادهشده برای مقاصد فیشینگ) نسبت به گذشته بسیار بیشتر شده است. پیامهایی از این دست معمولاً برای ارسال پیوستهای مضر استفاده میشوند؛ اما برخی از آنها همچنین هدفشان فیشینگِ اطلاعات شخصی است. ممکن است یک کاربر معمولی نتواند نامهی فیشینگ را شناسایی کند (جرایم سایبری روی این مقوله به شدت حساب باز میکند).

برخی کاربران هیچگاه متوجه این فریب نخواهند شد و لینک را برای لاگین و دیدن داکیومنتی که هرگز وجود نداشته است دنبال خواهند کرد.

انواع صفحات فیشینگ

اکنون که کارمان با فرمت و محتوای نامهها تمام شد، بگذارید ببینیم کدام صفحات وبیی فیشینگ ممکن است کمی خود را لو دهند. اولین چیزی که باید خیلی بدان توجه شود آدرس لینک است. این آدرس میتواند در جا اسکم را آغاز کند. نشانههای معمول چنین کلاهبرداری عبارت است از:

- دامنههایی که هیچ ارتباطی با سازمانهای ارسالی ندارند

- نام سازمان یا سرویس وبی در مسیر آدرس به جای وجودش در دامنه. برای مثال www.example.com/outlook.

- غلطهای املایی

- رشته نمادهای تصادفی در آدرس لینک

- نمادهایی از سایر زبانها که شبیه به الفبای اصلی لاتین هستند- ç به جای c، á به جای a و غیره.

فیشرها درست مانند نامهها سعی دارند تا حد امکان صفحات وبیِ تقلبی خود را شبیه به واقعی کنند. اما جزئیات همیشه با اصل فرق دارد- گرچه متأسفانه هر کاربری به این چیزها دقت نمیکند.

معدود افرادی ظاهر اصلی هومپیج رسمی سرویسهای آنلاین خود را به یاد دارند. پس برای ساخت صفحهی فیشینگ موجه اغلب تنها کافیست از المانهای مهم استفاده کرد: رنگ، طرح، لوگو و غیره.

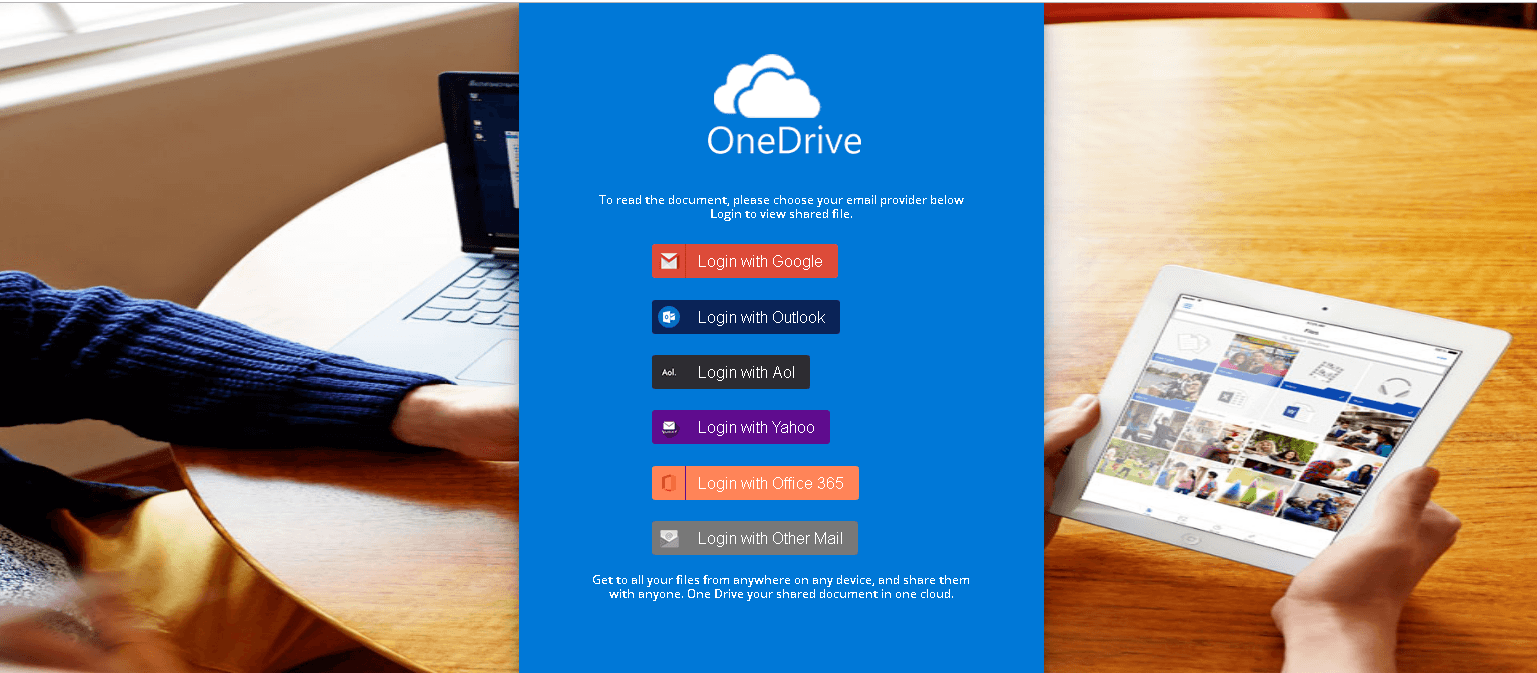

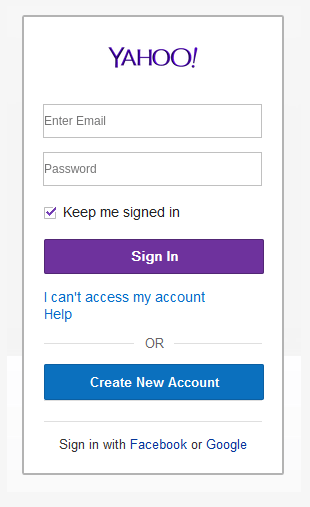

برای فیشینگِ صفحات طراحیشده جهت سرقت لاگینها و رمزعبورهای وبمیلیِ رایگان، معمولاً باید روی همان صفحه لینکهایی به چندین سرویس وبمیل داد.

به محض اینکه روی هر یک از آنها کلیک شد، پنجرهای پاپآپ میشود که شبیه به صفحهی sign-in برای سرویس مربوطه است. بدینطریق، اسکمرها میتوانند برای چندین نوع اکانت با استفاده از تنها یک صفحه اطلاعات جمع کنند (به جای اینکه برای هر یک صفحاتی مجزا درست کنند).

فیشرها حتی میتوانند به قربانیهای احتمالی بیشتری نیز دست پیدا کنند. فقط کافیست به جای وانمود به میلسرویس مخصوصی بودن از نامههایی استفاده کنند که به صفحهی فیشینگ لینک داده میشوند (با انتخاب محبوبترین سرویسهای وبمیل برای کاربران تا بتوانند موارد مورد نیاز خود را انتخاب کنند).

وقتی صحبت از نامههای فیشینگ میشود، ترفند محدودیت زمانی -که بالاتر بدان اشاره شد- برخیاوقات روی صفحات فیشینگ هم بکار میرود. به محض اینکه کاربری صفحهی اسکم را باز میکند، شروع میکند به نمایش شمارش معکوس تا کاربر برای وارد کردن اطلاعاتش هل شود و دست آنها را رو نکند.

وقتی قربانی از طریق صفحهی فیشینگ اطلاعات را وارد میکند، نتایج فرق خواهد داشت. برخی وبسایتها از دسترس خارج میشوند و پیام خطا میدهند و برخی دیگر میگویند کاربر اطلاعات اشتباه وارد کرده است و از آنها خواسته میشود اطلاعات را دوباره وارد کنند.

شاید خطرناکترین سناریو این باشد: به محض اینکه اطلاعات وارد میشود، صفحهی فیشینگ کاربر را به صفحهی sign-in واقعیِ سرویس وبمیل مورد نظر هدایت میکند. کاربر متوجه میشود که یک جای کار ایراد دارد و بعد دوباره رمزعبور و نام کاربری خود را وارد میکند (این بار با موفقیت انجام میشود) . هر چیز مشکوکی که حس کرده بود را از یاد میبرد.

شناسایی نامههای فیشینگ

- اگر دامنهی آدرس فرستنده به سازمان ارسالی تعلق نداشت- و خصوصاً اگر میلباکس با یکی از سرویسهای رایگان وبمیل رجیستر شده باشد- نامه بیشک اسکم است. ایمیل رسمی همیشه با آدرسهای رسمی میآید.

- اگر نامه حاوی لینکهایی برای کلیک ، دامنههای نامرتبط، غلطهای املایی، نمادهای خاص و غیره باشد پس با یک کلاهبرداری سایبری مواجه هستید.

- اگر نامه بگوید اکانت شما دچار برخی مشکلات غیرمنتظره شده است و از شما بخواهد لینکی را دنبال کرده و پیش از اینکه وقت را از دست بدهید لاگین کنید، بدانید و آگاه باشید که آن نامه از طرف اسکمرهاست.

در نهایت پیشنهاد ما به شما این است که از محصول آنتیویروس قوی استفاده کنید که مدیریت فیشینگ و سایر تهدیدهای آنلاین را برای شما آسان سازد.

منبع: کسپرسکی آنلاین (ایدکو)

کسپرسکی اسم یکی از بزرگترین شرکتهای امنیتی و سازنده آنتی ویروس است که برخی از کاربران اشتباهاً این شرکت و محصولات آنتی ویروس آن را با عناوینی نظیر کسپرسکای،کاسپرسکی، کسپراسکای، کسپراسکای، و یا کاسپراسکای نیز میشناسد. همچنین لازم به ذکر است مدیرعامل این شرکت نیز یوجین کسپرسکي نام دارد.