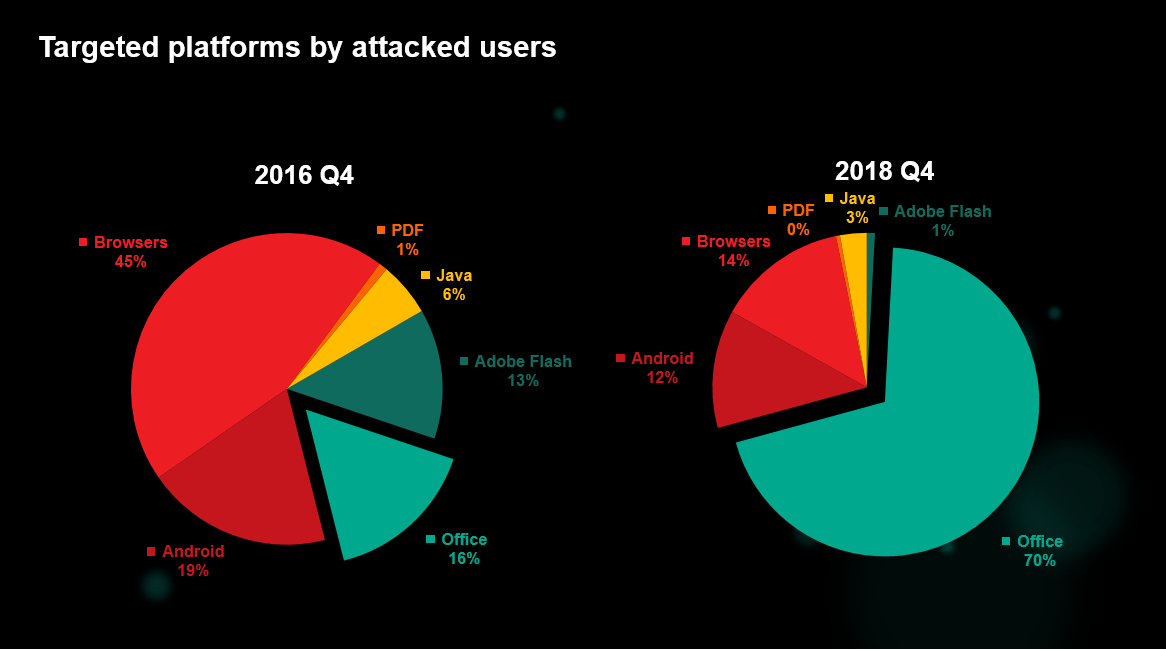

روابط عمومی شرکت ایدکو (توزیع کننده محصولات کسپرسکی در ایران)؛ برخی نشستها در کنفرانس SAS 2019 نه تنها به حملات پیچیدهی APT اختصاص داده شده است؛ بلکه همچنین امور پژوهشیِ محققین ضدبدافزارِ ما را نیز در طی آنها مورد بررسی قرار میگیرد. متخصصین ما بوریس لارین، ولاد استولیاروو و الکساندر لیسکین، تحقیقاتی را تحت عنوان «گرفتن حملات روز صفر چندلایهای روی مایکروسافت آفیس[1]» آماده کردند که تمرکز اصلیاش روی ابزارهایی بود که به آنها کمک میکرد بتوانند بدافزارها را مورد تحلیل و بررسی قرار دهند؛ اما آنها همچنین چشمانداز فعلیِ تهدید Microsoft Office را نیز در این پژوهش لحاظ نمودند. تغییرات پیرامون این چشمانداز تهدید در طول تنها دو سال بسیار قابلملاحظه است. متخصصین ما با استفاده از پلتفرمهای هدفدار از آخر سال گذشته، توزیع کاربران مورد حمله قرار گرفته را با توزیع کاربران مورد حمله قرارگرفتهی دو سال پیش مورد مقایسه قرار دادند. در نهایت به این موضوع پی بردند که مجرمین سایبری دیگر از آسیبپذیریهای مبتنی بر وب استفاده نمیکنند و به آسیبپذیریهایروی آوردهاند؛ اما میزان تغییرات حتی خود آنها را هم شگفتزده کرد: در طول چند ماه گذشته، مایکروسافت آفیس -با بیش از 70 درصد سهم حملات- به پلتفرمی تبدیل شده که بیشترین حملات بدان شده است.

از سال گذشته یک سری اکسپلویتهای روز صفر عملیات خود را روی مایکروسافت آفیس شروع کردند. این اکسپلویتها معمولاً در ابتدا کار خود را با کمپینهای هدفدار شروع میکنند اما در نهایت خود را عمومی میکنند و میشوند یک داکیومنتسازِ مخرب و یکپارچه. با این حال این زمان چرخش به طور قابلتوجهی کوتاه شده است. برای مثال، در مورد CVE-2017-11882 اولین آسیبپذیریای که متخصص ما دید، یک کمپین بزرگ اسپم بود که درست همان روز که اثباتِ این مفهوم منتشر شد، شروع به کار خود کرد. البته این برای سایر آسیبپذیریها هم صدق میکند- وقتی یک گزارش فنی برای آسیبپذیری همگانی میشود، ظرف چند روز اکسپلویتِ مخصوص به آن روی بازار سیاه پدیدار میشود. باگها خود کمتر پیچیدهاند و برخی اوقات مجرم سایبری برای ساخت یک اکسپلویتِ فعال تنها به یک گزارش با جزئیات نیاز دارد.

تنها انداختن نگاهی به بیشترِ آسیبپذیریهای بهرهبرداریشده سال 2018 کافی است تا متوجه شویم: نویسندگانِ بدافزار، باگهای ساده و منطقی را ترجیح میدهند. به همین دلیل است که آسیبپذیریهای CVE-2017-11882 و CVE-2018-0802 اکنون باگهایی هستند که در مایکروسافت آفیس بیشترین میزان اکسپلویت را داشتهاند. به بیانی ساده، این نوع باگها مطمئناند و با هر نسخه از برنامهی Word (که در طول 17 سال گذشته منتشر شده است) نیز سازگاری دارند. و از همه مهم تر اینکه ساخت یک اکسپلویت برای هر یک از آنها به هیچ مهارت پیشرفته و خاصی نیاز ندارد. دلیل هم این است که فرمولنویسی آنها هیچ حفاظِ مدرنی ندارد (بر خلاف اپهای 2018).

یک یادداشت مهم: هیچیک از آسیبپذیریهایی که بیشترین میزان اکسپلویت را داشتند در خودِ مایکروسافت آفیس نیستند. در عوض، آن ها در اجزای مربوط به آن وجود دارند.

حال سوال اینجاست که چطور چنین چیزهایی پیش میآید؟

بسیارخوب، سطوح حملهی مایکروسافت آفیس وسیع است (فرمتهای فایل پیچیده و متعدد و نیز یکپارچگی با ویندوز). و نکتهای که به لحاظ امنیتی بسیار اهمیت دارد است که بسیاری از تصمیمهایی که مایکروسافت هنگام ساخت آفیس گرفت اکنون تنها ایدههایی بد هستند و تغییر دادنشان تنها کار را خرابتر کرده و به بخش سازگاری صدمه میزند. تنها در سال 2018 شاهد چندین آسیبپذیریِ روز صفر بودیم که مورد بهرهبرداری قرار گرفتند. از میان آنها میتوان به CVE-2018-8174 اشاره کرد که البته ماجرای آن بسیار جالب است. اکسپلویت در داکیومنت ورد پیدا شد اما خودِ این آسیبپذیری در حقیقت در Internet Explorer بود.

چطور آسیبپذیریها پیدا میشوند؟

محصولات امنیتی کسپرسکی برای اندپوینتها از قابلیتهای بسیار پیچیدهای برای شناسایی تهدیداتی برخورداند که از طریق داکیومنتهای مایکروسافت آفیس رخنه میکنند. این در حقیقت میتواند اولین لایهی شناسایی باشد. موتور اکتشافی از فرمت تمامی فایلها و ابهاماتِ داکیومنتها باخبر است. این موتور همچنین حکم اولین خط دفاعی را دارد. اما وقتی شیءای مخرب یافت میشود، بعد از شناسایی آن دیگر عملیات خود را تمام نمیکنیم. برای مثال یکی از فناوریهایی که در این زمینه به شدت موفق بوده سندباکس است. در زمینهی امنیت اطلاعات، سندباکسها برای جداسازی یک محیط ناامن از یک محیط امن و یا برعکس مورد استفاده قرار میگیرد. همچنین آنها کد مخرب را نیز تحلیل میکنند. سندباکسِ ما سیستمی است برای شناسایی بدافزار که چیزی مشکوک را در ماشین مجازی (با سیستمعامل کاملاً مجهز) اجرا میکند و بعد با آنالیزِ رفتار آن، فعالیت آلودهی آن چیز را شناسایی میکند. سندباکس ما چند سال پیش در بخش زیرساخت ساخته شد و مورد استفاده قرار گرفت و بعد رفتهرفته عضوی از Kaspersky Anti-Targeted Attack Platform شد. مایکروسافت آفیس تارگتی داغ و هیجانانگیز برای مهاجمین است و اینطور هم باقی خواهد ماند. در آخر توصیه میکنیم از راهحلهایی استفاده کنید که کاراییشان در فهرست شناساییِ CVE اثباتشده باشد.

[1] Catching multilayered zero-day attacks on MS Office

منبع: کسپرسکی آنلاین (ایدکو)

کسپرسکی اسم یکی از بزرگترین شرکتهای امنیتی و سازنده آنتی ویروس است که برخی از کاربران اشتباهاً این شرکت و محصولات آنتی ویروس آن را با عناوینی نظیر کسپرسکای،کاسپرسکی، کسپراسکای، کسپراسکای، و یا کاسپراسکای نیز میشناسد. همچنین لازم به ذکر است مدیرعامل این شرکت نیز یوجین کسپرسکي نام دارد.