روابط عمومی شرکت ایدکو (توزیع کننده محصولات کسپرسکی در ایران)؛ اواسط ماه فوریه، لابراتوار کسپرسکی از یکی از مشتریان خود درخواست "رسیدگی به حادثه[1]" دریافت کرد. ابتدا فردی که این مشکل را به مشتری ما گزارش داد از رو کردن منبع اصلی سر باز زد. اما آنچه میدانیم این است که مشکل، اسکرینشاتی از یکی از کامپیوترهای داخلی مشتری بود که در تاریخ 11 فوریه -درحالیکه کارمند ظاهراً داشته در ایمیلهای خود چیزی را جستوجو می کرده- گرفته شده بود. همچنین، این منبعِ گمنام افزود اسکرینشات توسط ابزار سرقتی به نام Predator به C2 منتقل شده است.

به محض اینکه مشتری با ما تماس گرفت، بررسیهای همهی جانبهی خود را روی دستگاه آلوده شروع کردیم: مموری دامپها[2]، لاگهای سیستمعامل[3]، اندیکارتورهای محیطی از سوی شبکه و غیره. با اطلاعات کمی که از این ابزار در اختیار داشتیم، تصمیم گرفتیم شِمای کلی از آن بدست آوریم و سایرین را در یافتههای اصلی خود سهیم کنیم تا شاید در آینده بشود نسخههای مخلفی از این ابزار را مورد شناسایی قرار داد. هدف این مقاله این است که بتوانیم انواع Predator را به همراه قابلیتهای فنی، شاخصها و امضاهای YARA[4] برشماریم تا کار شناسایی و نظارت روی نمونههای جدید آسانتر شود. همچنین قصد داریم اطلاعات کلیای از فعالیتهای صاحبان آن ارائه دهیم.

بعلاوهی همهی اطلاعاتی که از مشتری جمع کردیم، کمی فراتر رفته و با منبعی تماس برقرار کردیم که قبلاً Predator را واکاوی کرده بود. نام منبع Fumik0@ بود؛ یک محقق بدافزار فرانسوی که نسخههای 2.3.5 و 2.3.7 را تنها چند ماه پیش در بلاگش پست کرده بود (اکتبر 2018). او به ایدو نائور -محقق امنیتی ارشد در لابراتوار کسپرسکی- ملحق شد و این دو با هم پروژهی تحلیل نسخههای جدید Predator را آغاز نمودند.

ظاهراً بلاگ آنقدر تأثیر داشت که صاحبان این ابزار سرقت تصمیم گرفتند از طریق توییتر با Fumik0 تماس حاصل کنند. نام اکانت Alexuiop1337 بود و ادعا میکرد صاحب Predator است. این اکانت همچنان فعال بود و تا همین اواخر هم به کشفیات Fumik0 واکنش نشان میداد.

Predator سارق

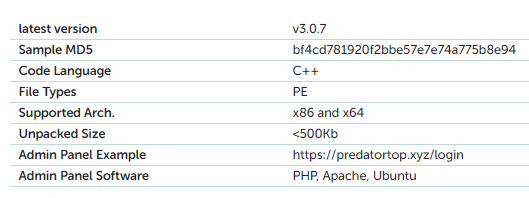

Predator دزد اطلاعاتی است که روسیزبانان آن را ساختهاند. این ابزار در بازارهای روسی با قیمت پایینی در حال فروش است و تا به حال چندین بار شناسایی شده. گرچه شناسایی نسخههای قبلی موفقیتآمیز بود اما صاحبان آن مدام دارند هر چند روز یکبار خود را با نمونههای FUD (تماماً غیرقابلشناسایی) سازگار میکنند. صاحبان این ابزار خود را مسئول حملاتی که متوجه قربانی میشود نمیدانند و کارشان تنها فروش این سازه است. آنها همچنین با کمی پرداخت اضافه پنل ادمین هم برای مشتریان درست میکنند. جدیدترین نمونهها روی گروه تلگرامیشان گذاشته شده بود... با این حال، لینکها تنها به جمعآوریکننده[5]ی کمترشناختهشدهی AV هدایت میشدند. در حال حاضر در حال ردیابی هشهای نمونهها هستیم و منتظر ماندیم شکارچیان خودشان را به ما نشان دهند.

از v2 به v3

Predator به عنوان یک ابزار سرقت، چیزی ساده و ارزان است. این ابزار مناسب حمله به افراد و سازمانهای کوچک میباشد. اما در خصوص شرکتهای بزرگ، تیمهای رسیدگی به مشکلات با راهحلهای قویشان میتوانند فعالیت آن را سریعاً شناسایی نموده و جلوی روند آن را بگیرند. دارندگان Predator بسیار سازمانی-محورند. آنها دائماً در حال به روز کردن این نرمافزار هستند و پیوسته تلاش میکنند قابلیتهای آن را اضافه نموده و خودشان را با نیاز مشتریان مطابق سازند.

مبهمسازی

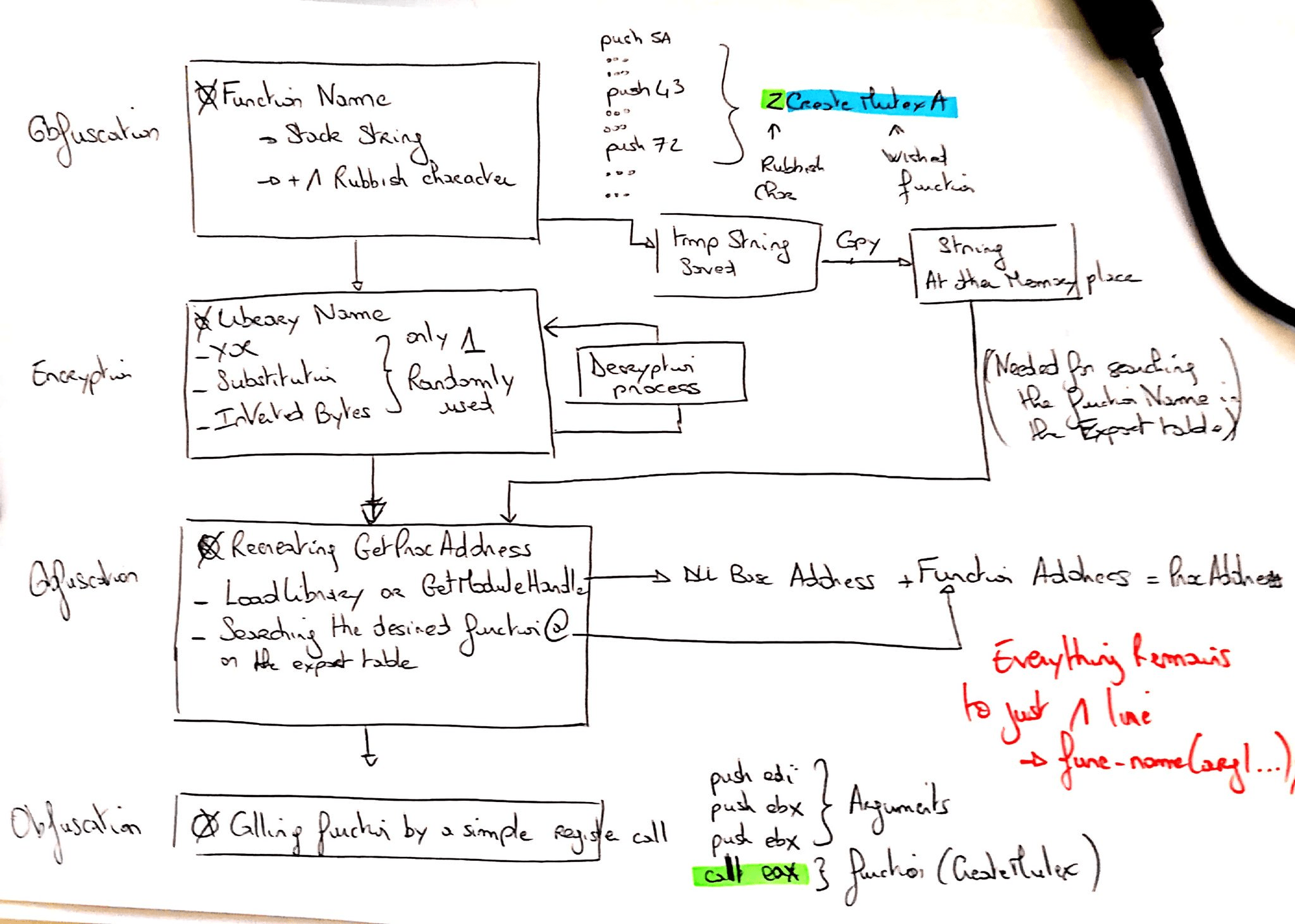

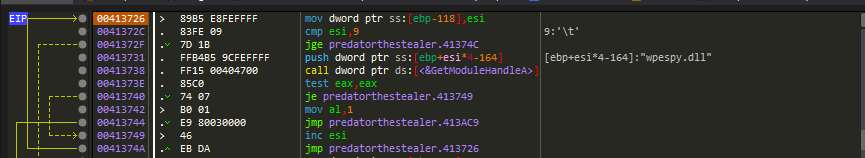

دارندگان Predator تصمیم گرفتند بخش اعظمی از کد این ابزار را با چند تکنیک ساده مبهمسازی کنند: XOR، Base64، Substitutions، رشتههای Stack و غیره. همچنین خیلی از روشهایشان برای پنهان کردن متودهای API، مسیرهای فولدر و کلیدهای رجیستر، پنل سرور/ادمین C2 و غیره است.

برای یکی از این روشهای مبهمسازی، روندنمایی (flow chart) ترسیم نمودهایم.

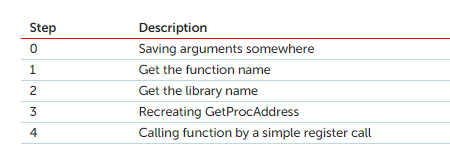

همچنین برای آنهایی که راهنمای گامبهگام را دوست دارند نیز فهرستی تهیه کردهایم:

جدول خروجی

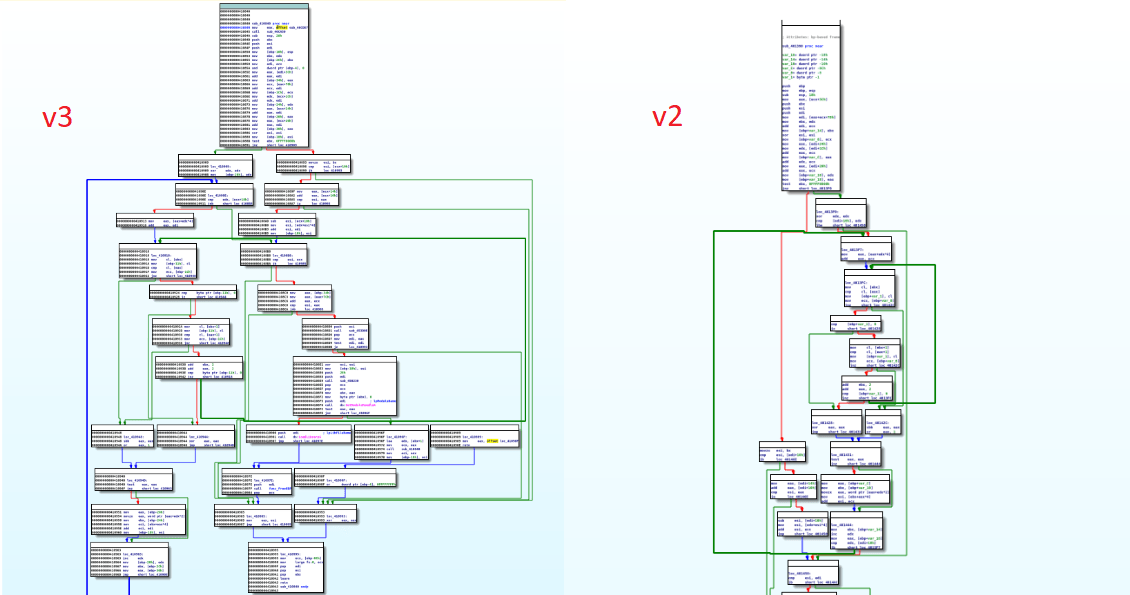

همچنین پی بردیم که ترفند خروجی گرفتن از کارکرد API خیلی پیچیدهتر از آنی است که برای v2 معرفی شد:

بررسیهای ضد-دیباگ/سندباکس

Predator برای گریز از سندباکس، تکنیکهای قدیمیاش را نگه میدارد اما همچنان قابلیتهای جدید را هم بدانها اضافه میکند. برای مثال یکی از آنها فهرستی از DLLهای هاردکدشده است برای مطمئن شدن از اینکه در مموری لود شدهاند بررسی میشوند.

برای مثال یکی از ترفندهای قدیمی که هنوز بر قوت خود باقیست چک کردن Graphic Card Name که در v2.x.x معرفی شد.

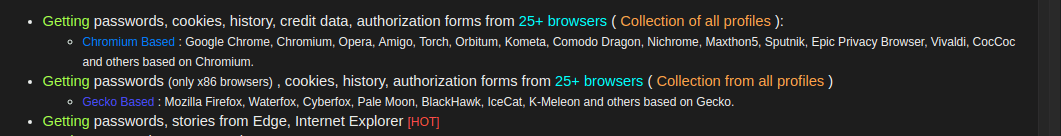

خوب ولی زوری- پشتیبانی مرورگر از ابزار سرقت

اخیراً پشتیبانی دو مرورگر اج و اینترنت اکسپلورر نیز به فهرست مرورگرها اضافه شده است. با این حال، اقدامات انجام شده با تصمیمگیریهای این بدافزار (Gecko و مرورگر کروم) فرق دارد. در نسخههای قبلی، Predator معمولاً از یک فایل موقتی (*.col format file) برای ذخیرهی محتوای مرور (در پایگاه اطلاعاتی SQLite3) استفاده میکند؛ اما برای اج و اینترنت اکسپلورر، از فرمان هارکدشدهی PowerShell استفاده میشود که به طور مستقیم محتوای فایل را در مخزنی مشخصشده میگذارد.

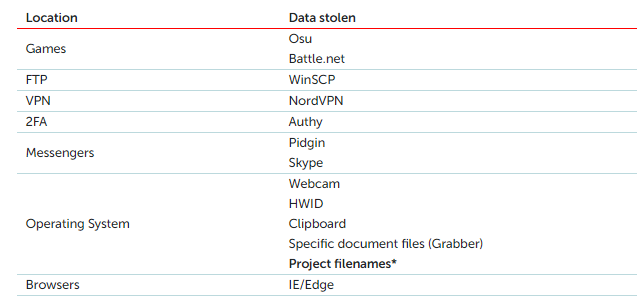

محض اطلاع این را هم بگوییم که Predator بر اساس اطلاعاتی که روی صفحهی فروش رسمی است، در حال حاضر از فهرستی از مرورگرهای سارق اطلاعات (که در زیر مشاهده میکنید) پشتیبانی میکند:

ویژگی غلط کیلاگر

صاحبان Predator از میان ویژگیهای این ابزار، قابلیتهای کیلاگرش را فهرست میکنند؛ گرچه بازبینی دقیقتر از کد نشان میدهد هیچ کیلاگی صورت نگرفته است. رفتاری که دستگیرمان شده رفتار یک سارق کلیپبورد است. این قابلیت شامل خزندهای میشود که چک میکند ببیند آیا کلیپبورد حاوی اطلاعات است یا نه و اینکه آیا این اطلاعات را گرفته و در فایل تعیینشده قرار میدهد یا نه (فایلی که صاحبان ابزار سرقت اسمش را information.log گذاشتند).

لاگهای سارق

با بررسی محتویات فایل کلیپبورد، به تغییرات عظیمی در مقایسه با نسخههای قبلی پی بردیم. لاگرِ اطلاعات شاید مهمترین جمعکنندهی Predator باشد. این لاگر همهی وظایف انجامشده توسط سارق را روی دستگاه قربانی ذخیره میکند.

همچنین متوجه شدیم در نسخههای جزئی قبلی، لاگها شروع به جمعآوری دادههایی کردند که ممکن است باب طبع مشتریان احتمالی باشد، از قبیل:

- HWID

- زبان سیستم

- طراحی کیبورد

دارندگان در آخر گزارش، یک آیدی مشتری/اعتبار اضافه کردند (شاید برای ارتقای سطح پشتیبانی).

آپدیتها

Predator برای محکم کردن جا پای خود، مدام در حال یکپارچهسازی نرمافزار جدید در فهرست سرقت است. همچنین مدام باگها را برطرف میکند تا همچنان محبوبیت خود را حفظ کند. در ادامه خلاصهای از ویژگیهای جدید در v3 ارائه دادهایم:

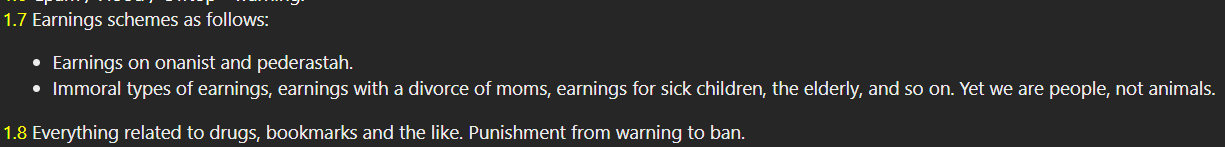

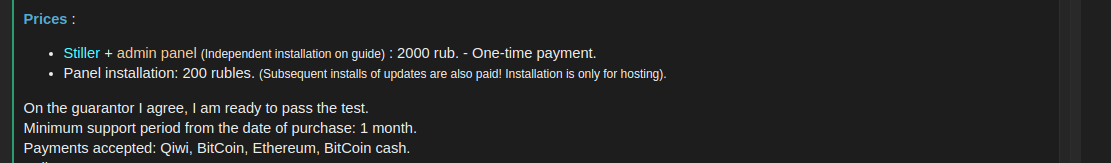

نقطهی فروش (بازارهای روسی)

در طی بررسیهایمان متوجه فروشندهی فعال Predator در بازاری به نام VLMI شدیم. زبان اصلی VLMI روسی است و محتوایش هم حول محور حملات سایبری میچرخد. علاوه بر این، این بازار مجموعهای سخت و پیچیده دارد از قوانینی که ممکن است در صورت تخطی، فعالیتتان مسدود شود. هزینهی Predator برای پنل ادمین و سارق 2000 روبل (30 دلار) است.

همچنین سرویسی اختیاری هم وجود دارد که به مشتری کمک میکند C&C را نصب کند. این مثل سایر سارقان دیگر در بازار مانند Vidar و HawkEye گران نیست اما توسعهدهندگانش در ارائهی بروزرسانیها و تضمین پشتیبانی سریع و مؤثر بسیار کوشا هستند.

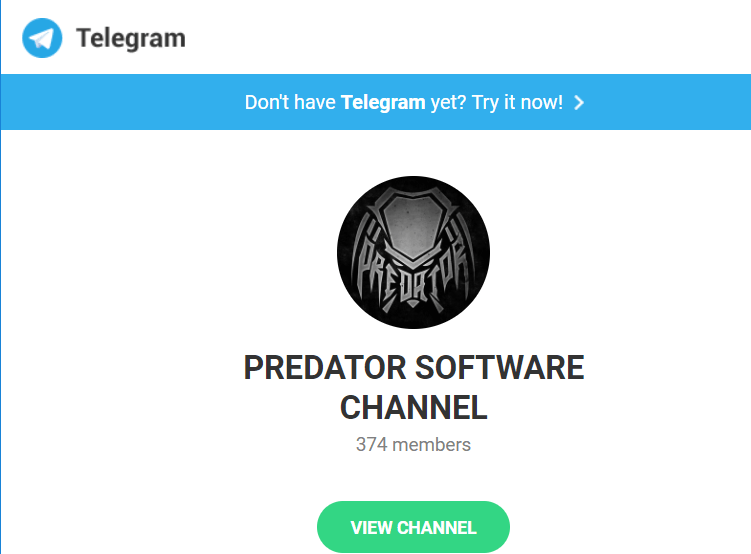

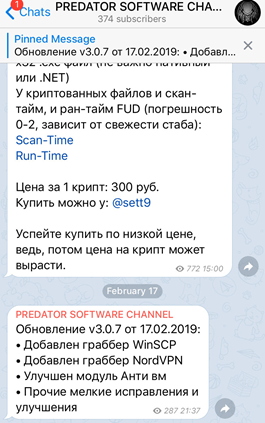

تلگرام به عنوان سرویس

کانال اصلی Predator برای بروزرسانی مشتریانش در تلگرام است. در حال حاضر ادمینها میزبان بیش از 370 عضو در این گروه میباشند.

کانال بروزرسانی دیگر @sett9 است.

ظاهراً ادمینهای Predator با اجرای نمونهای ساخت ابزار سرقتشان، در حال نمایش قابلیتهای FUD هستند. با این حال، برخی نمونهها از بروزرسانی جدیدشان (v3.0.7) از قبل توسط محصولات کسپرسکی شناسایی شده است: Trojan-PSW.Win32.Predator.qy (25F9EC882EAC441D4852F92E0EAB8595) و این درحالیست که بقیه به روش اکتشافاتی شناسایی شدند.

بر اساس این گروه، لینکها نزدیکهای آگِست سال گذشته (2018) پست شدهاند. آپلودهای رسانهای بیشمار در گروه تلگرام خبر از هزاران قربانی میدهد.

روزی که به گروه تلگرام نگاه کردیم (7 فوریه 2019) آخرین سازه (v3.0.7) منتشر شده بود. بر اساس یادداشتهای انتشار صاحبان Predator، این ابزار با پشتیبانی WinSCP و NordVPN اجرا شد.

IOCs

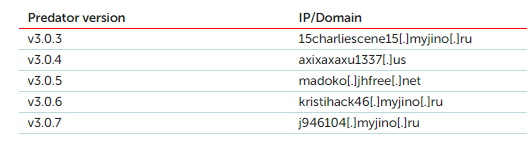

دامنهها/IP

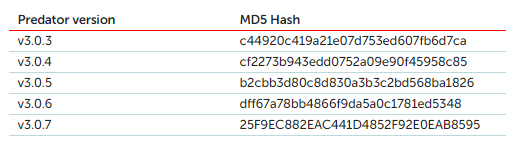

هشها

Yara

[1] incident response

[2] (memory dump) برخی اوقات پیش می آید که نرم افزارها بصورت خودکار Dump File ایجاد می کنند ، برای مثال نرم افزارها بصورت خودکار و بدون دلیل مشخصی هنگ می کنند و از سرویس خارج می شوند در این لحظه ویندوز یک Dump File ایجاد می کند و آن را برای برنامه نویس های مایکروسافت ارسال می کند تا دلیل ایجاد مشکل را بررسی و آن را رفع کنند.

[3] EVENT LOGS

[4]نام ابزاریست که برای شناسایی بدافزار و همچنین تحقیق روی آن مورد استفاده قرار میگیرد.

[5] Aggregator

منبع: کسپرسکی آنلاین (ایدکو)

کسپرسکی اسم یکی از بزرگترین شرکتهای امنیتی و سازنده آنتی ویروس است که برخی از کاربران اشتباهاً این شرکت و محصولات آنتی ویروس آن را با عناوینی نظیر کسپرسکای،کاسپرسکی، کسپراسکای، کسپراسکای، و یا کاسپراسکای نیز میشناسد. همچنین لازم به ذکر است مدیرعامل این شرکت نیز یوجین کسپرسکي نام دارد.