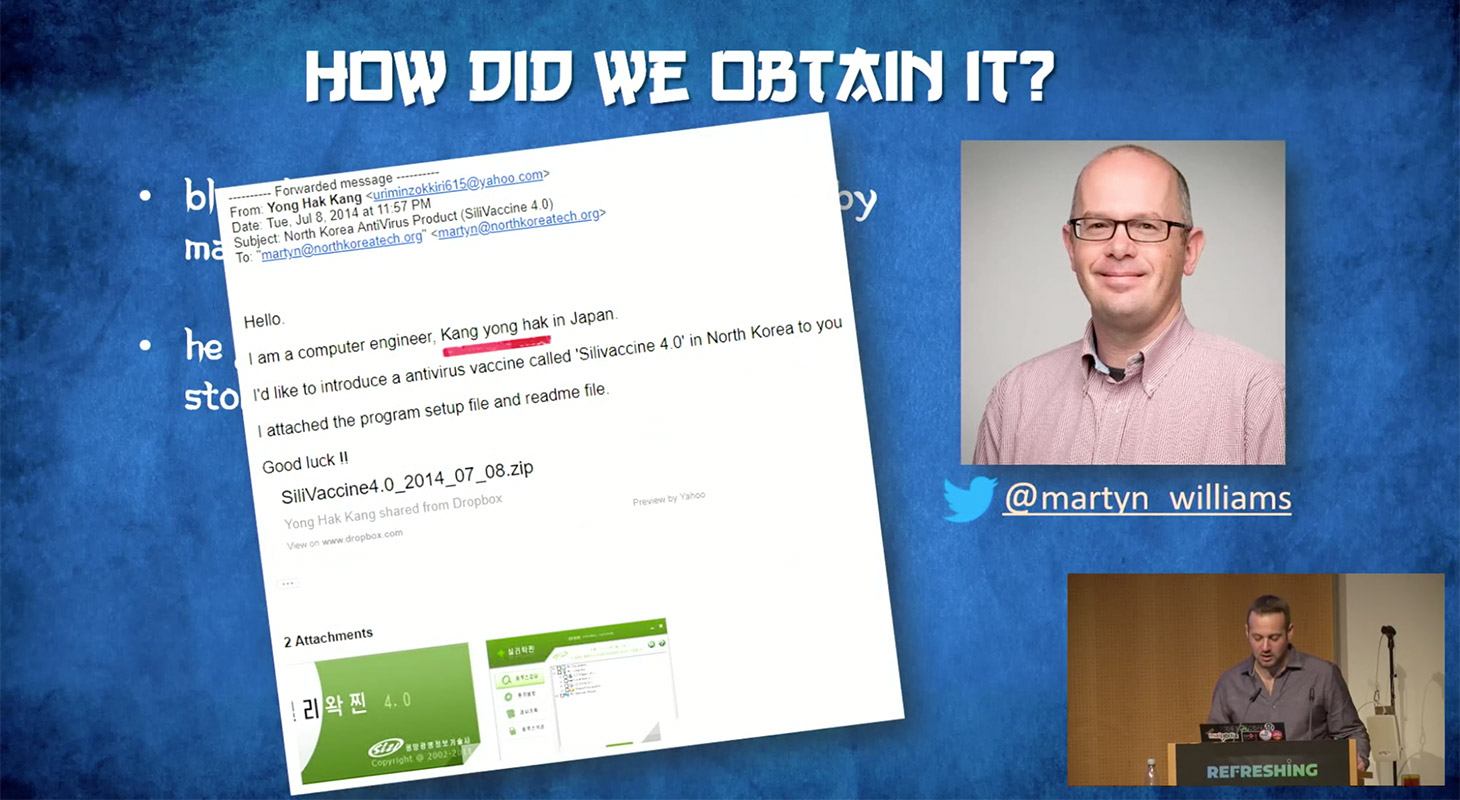

روابط عمومی شرکت ایدکو (توزیع کننده محصولات کسپرسکی در ایران)؛ روزی تیم تحقیقاتی Cheсk Point پیامی از جانب مارتین ویلیامز، خبرنگار بلومبرگ دریافت کرد. مارتین کپیای از یک آنتیویروس (به این تیم) فوروارد کرد که توسط فردی -ظاهراً از ژاپن- فرستاده شده بود؛ اغلب کسی انتظار ندارد نرمافزاری ساخت کرهی شمالی ببیند. بنابراین مارک لچنیک و مایکل کاجیلوتی (دو متخصص) از دیدن چنین ابزار آنتیویروسی بسیار خوشحال شدند. آنها نتایج تحقیقات خود را در کنگرهی 35C3 هکرها ارائه دادند. اما پیش از آنکه به این آنتیویروس جالب ساخت کشور کرهی شمالی بپردازیم، میبایست به اختصار کمی رابطهی این کشور را با اینترنت و بالعکس پوشش دهیم.

نقش کرهی شمالی در پیشرفت شبکهی اینترنتی جهانی

اینکه چیزی را به چیز دیگر نسبت دهیم و فرضاً بگوییم فلان گروه از فلان کشور اقدام به فلان حمله کردهاند توجیهی قطعی نیست و نمیتوان برای چنین ادعایی شواهد را مورد بررسی قرار داد. با این حال، برخی از گروههای تحقیقاتی مشترکاً شروع کردن به نسبت دادن یک سری حملات به کشور کرهی شمالی. دیگر خیلیها باور دارند کشور کرهی جنوبی از عدهای هکر (با حمایت دولت) استفاده میکند که کارشان کسب درآمد از رژیم است. البته مقامات جمهوری دموکراتیک خلق کره این را انکار میکنند. در واقع حتی اینترنت بدان معنا در کرهی شمالی وجود ندارد: معدود افرادی هستند که در این کشور از World Wide Web استفاده میکنند و تودهای از مردم تنها محدود به استفاده از اینترانت خانگی به نام Kwangmyong هستند: شبکهای که هر نوع اطلاعات "فاسد غربی" را پاک میکند. جهان غرب نیز در عوض دیگر نمیتواند آنطور که میخواهد شبکهی اینترنتی کرهی شمالی را کند و کاو کند. پس حتی اگر ذرهای به این اطلاعات دست یابند، آن را غنیمت میشمارند.

آنتیویروس کرهای-ژاپنی

اولین پرسش منطقی این است: چرا کشوری چون کرهی شمالی که خود اینترنت ندارد باید اساساً آنتیویروس بخواهد و یا حتی بدان احتیاج پیدا کند؟ دلیل اول این است که این آنتیویروس میتواند از ویروسهایی که روی فلش مموریها مینشینند (حاوی مقالات غربی، سریالهای کرهی جنوبی و دیگر اطلاعاتی هستند که به طور رسمی مجوز ندارند) جلوگیری کند.

دوم اینکه، ظاهراً کرهی شمالی قصد داشته است تا این آنتیویروس را به طو جهانی عرضه کند- دستکم یکی از نسخههایش شامل رابط کاربری انگلیسی است.

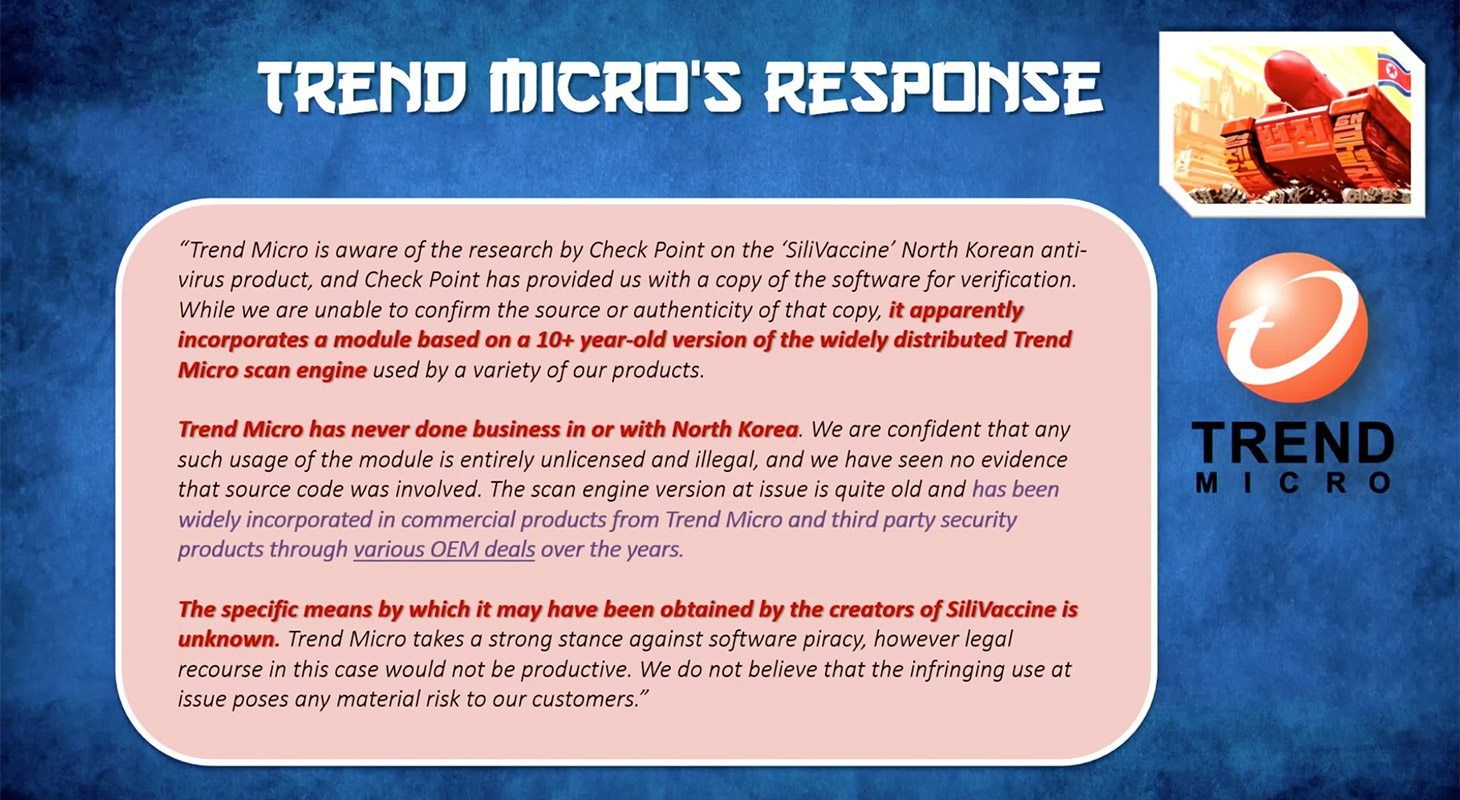

سوال دوم که کمتر عقلانی به نظر میرسد: جمهوری دموکراتیک خلق کره از کجا چنین نرمافزاری را تهیه کرد؟ ساخت محصولی چنین پیچیده از پایه کار دشواریست خصوصاً با توجه به منابع محدودی که کرهی شمالی با آن دست و پنجه نرم میکند. متخصصین Check Point به این مسئله این پرداختهاند و تنها به این نتیجه رسیدند: نسخهی 2013 آنتی ویروس کرهای از موتور یک راهحل محبوب آنتیویروس از شرکت Trend Micro استفاده میکرده است (البته از سال 2008).

توسعهدهندگان کرهای به هیچوجه تمایل نداشتند کسی از کد محصول آنها مطلع شود. در واقع بیشتر اجزای آنها توسط Themida محافظت میشد (یک برنامهی جمعکننده که مشخصاٌ جهت جلوگیری از مهندسی معکوس طراحی شده است). با این حال، آنهایی که اجزای سیلیواکسین[1] را بستهبندی میکردند چندان از کیت ابزار Themida استفاده نکردند؛ بنابراین تیم Check Point این قابلیت را داشت تا به کد برنامه دسترسی پیدا کند. حدود یک ربع از کد SiliVaccine تماماً با المانهای کد آنتی ویروس Trend Micro هماهنگی دارد اما برخی کارکردهای خاص آن کمی اصلاح گشته و تغییر داده شدند.

کرهشمالیها صراحتاً در تلاش بودند تا این حقیقت را کتمان کنند که SiliVaccine مبتنی بر موتور Trend Micro است؛ بنابراین کمی بدان شاخ و برگ دادند. لذا در اولین نگاه شاید اینطور به نظر رسد که این دو آنتیویروس از دو پردازشگر کاملاً متفاوت استفاده میکنند: Trend Micro تنها از یک فایل امضا[2] استفاده میکند؛ این درحالیست که SiliVaccine 20 فایل امضا را به کار میگیرد. با این حال، به محض آنکه موتور بوتآپ میشود، این فایلها در قالب یک فایل واحد ادغام میگردند. این فایلهای امضا در حقیقت به طور مشکوکی به فایلهای امضایی شباهت دارند که Trend Micro از آنها استفاده میکند: برای مثال، اگر Trend Micro برای بدافزاری مشخص از امضای TROJ_STEAL-1 استفاده میکند، SiliVaccineسیلیواکسین Trj.Steal.B را خواهد داشت (با کمی تغییرات).

در جریان بررسیها روی این آنتیویروس کرهی شمالی، تیم تحقیقاتی از تعداد زیادی باگ و ایرادات گزارش داد. به طور کلی، آنتیویروس سیلیواکسین نسخهی بسیار پردازششده و بسیار باگدار آنتی ویروس Trend Micro است.

میتواند نوعی بدافزار باشد؟

هر کس که به سیاست اینترنت خارجی دولت کرهی شمالی آشنایی داشته باشد باید این سوال را بپرسد: یک تروجان اصولاً چیست؟ اگر این محصول به عنوان یک بدافزار طراحی شده باشد چه؟ حال با ما همراه باشید تا پاسخ Check Point را در این خصوص بدانید:

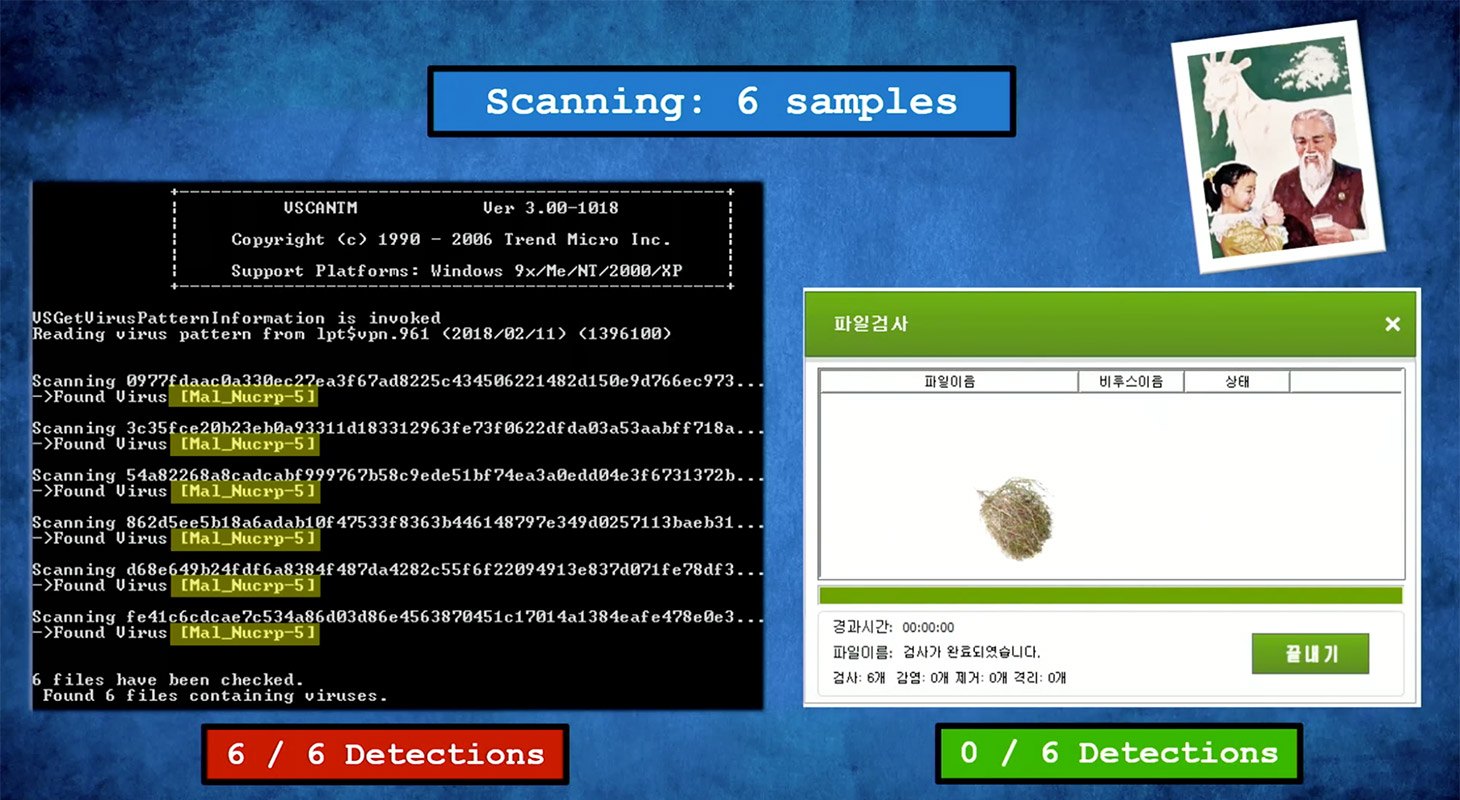

یافتههای آن ها در این مورد نیز بسیار جالب بود. برای شروع باید گفت آنتیویروس SiliVaccine، خود بسیار پاک بوده و عاری از هر گونه ویژگیهای مخرب است. اما با این حال فایلهای EXE به این موضوع اشاره دارند که موتور این آنتیویروس، یک امضا را نادیده میگیرد. اگر قرار باشد فایلی اسکنشده با بدافزار آن امضا آلوده شود پس SiliVaccine براحتی این اجازه را خواهد داد.

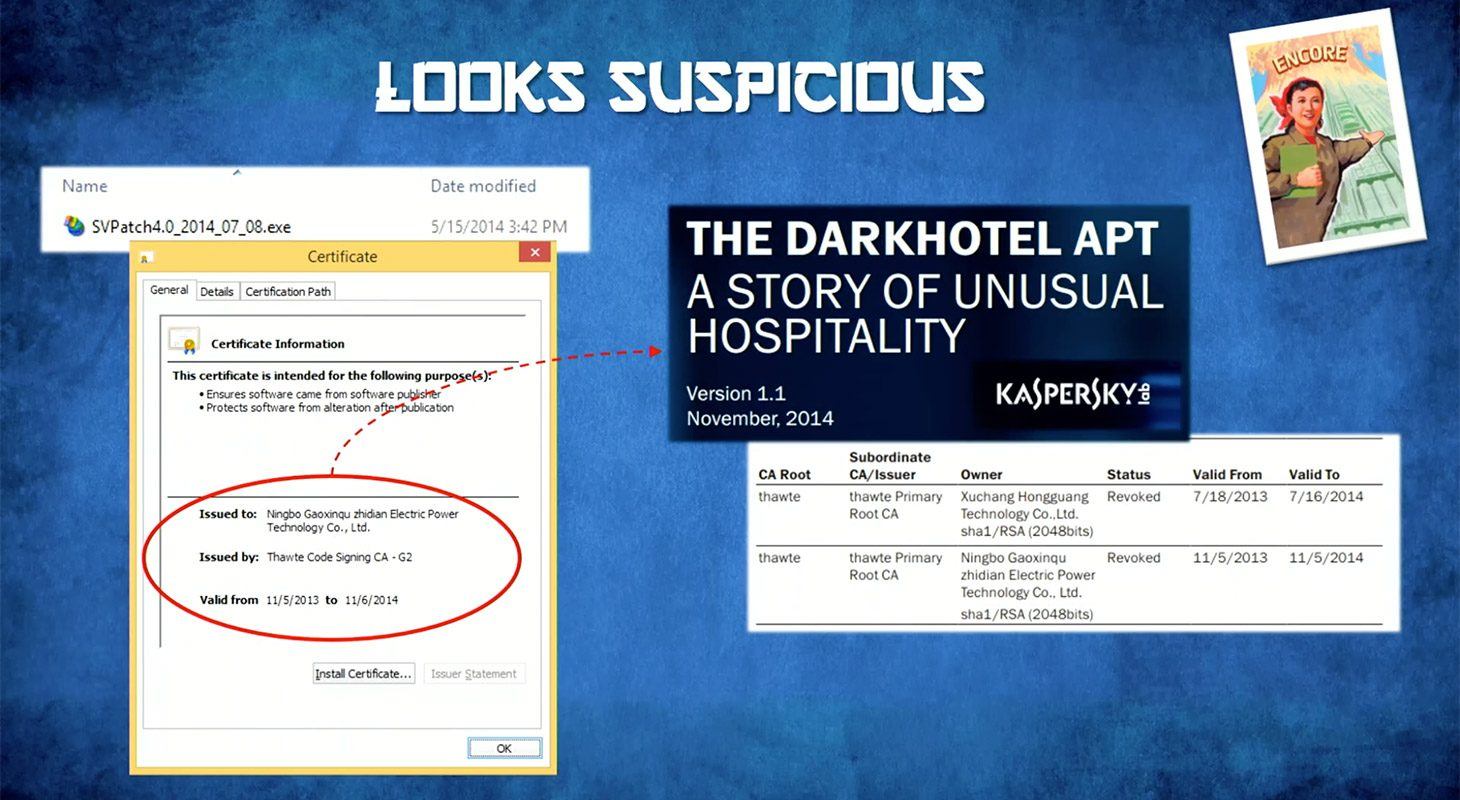

محققین پیوسته روی این مسئله کار کردند که دقیقاً کدام بخش از این قطعه بدافزار بوده است اما این کار برایشان بسیار سخت بود. با این حال دست کم به این موضوع پی بردند که توسعهدهندگان SiliVaccine اشتباه چاپی کردهاند و امضایی که در فهرست سفید قرار گرفته نامعتبر است. با این حال، محققین Check Point این فایل را مورد بررسی قرار دادند و متوجه وجود بخش بدافزاری به نام Jaku شدند (اولینبار شرکت Forcepoint در سال 2016 آن را توصیف کرد). بر اساس توضیحات این شرکت، Jaku کاری می کرد تا افراد نتوانند با کشور کرهی شمالی ارتباط داشته باشند. این بدافزار همچنین به DarkHotel نیز متصل بود- یک گروه کرهای که فعالیتهایشات در پژوهشی که سال 2014 چاپ شد مورد بررسی قرار گرفت.

[1] SiliVaccine

[2] signature file

منبع: کسپرسکی آنلاین (ایدکو)

کسپرسکی اسم یکی از بزرگترین شرکتهای امنیتی و سازنده آنتی ویروس است که برخی از کاربران اشتباهاً این شرکت و محصولات آنتی ویروس آن را با عناوینی نظیر کسپرسکای،کاسپرسکی، کسپراسکی، کسپراسکای، و یا کاسپراسکای نیز میشناسد. همچنین لازم به ذکر است مدیرعامل این شرکت نیز یوجین کسپرسکي نام دارد.