روابط عمومی شرکت ایدکو (توزیع کننده محصولات کسپرسکی در ایران)؛ در چند سال گذشته، مفهوم احراز هویت دوعاملی (FA2)، با هدف راضی نگه داشتن مشتاقان تکنولوژی، وارد میدان شد. با این حال، این عبارت هنوز هم تا حد زیادی فقط به استفاده از FA2 برای رمزعبورهای یکبار مصرف -از طریق اساماس- محدود شده است. جای تأسف دارد که این روش، مطمئنترین روش نیست: به چند دلیل:

- خیلی راحت میشود به رمزعبورهایی که از طریق اساماس ارسال میشوند سرک کشید (اگر نوتیفیکیشنهای قفل نمایشگر فعال باشند).

- حتی اگر نوتیفیکشنها خاموش هم شوند باز سیمکارت را میشود برداشت و روی اسمارتفون دیگری نصب نمود و از این طریق به پسوردهای اساماسی حاوی رمزعبور دست پیدا کرد.

- پیامهای اساماسی حاوی رمزهای عبور میتوانند توسط تروجانی که در اسمارتفون کمین کرده است، متوقف شوند.

- مجرمان با استفاده از تاکتیکهای مختلف (متقاعدسازی، رشوه و غیره) میتوانند از فروشگاه گوشی موبایل،سیمکارت جدیدی همراه با شمارهی قربانی دریافت کنند. پیامهای اساماسی سپس به این سیمکارتها خواهند رفت و گوشی قربانی از شبکه قطع خواهد شد.

- پیامهای اساماسی حاوی رمزعبور همچنین میتوانند با یک نقص ساده در پروتکل SS7 (که کارش انتقال پیام بود) قطع شوند.

تا همین الان هم حتی پیشرفتهترین و حساسترین روشهای سرقت رمزعبورهایی که در اساماس میآیند (استخراج SS7) به کار گرفته شدهاند، چه برسد به روشهای سادهتر که برای تبهکاران اینترنتی مثل آبِ خوردن است. با این تفاسیر نه تنها با فرضیات که همچنین با خطری زنده و ملموس دست و پنجه نرم میکنیم.

به طور کلی، رمزعبورهای اساماسی چندان ایمن نیستند و برخی اوقات شاید باید به آنها صفت ناامن داد. پس عقل حکم میکند به دنبال جایگزینهایی برای آنها باشیم؛ البته موضوع مقالهی امروز ما هم همین است.

کدهای یکبارمصرف دیجیتالی و کاغذی

سادهترین راه برای جایگزین کردن رمزعبورهای یکبارمصرف مبتنی بر اساماس ، استفاده از رمزهای یکبار مصرف -اما با در نظر گرفتن جوانب احتیاط- است. این بدترین گزینه نیست؛ خصوصاٌ برای سرویسهایی که هر چند وقت یکبار به آنها لاگین میشوید. حتی این روش را میتوان برای لاگین شدن به فیسبوک نیز به کار گرفت (مخصوصاً به عنوان طرح بکآپ).

خیلی راحت است: بنا به درخواست، این سرویس چندین کد یکبار مصرف تولید کرده و نمایش میدهد که میتوانند بعدها برای تأیید لاگین استفاده شوند. این کدها را هم میتوان به صورت دیجیتالی و هم به صورت چاپی نگه داشت. و یا حتی سادهتر اینکه آنها را میتوان در قالب یادداشتهایی رمزگذاریشده در نرمافزار مدیریت کلمهی عبور قرار داد. نگهداری فیزیکی یا دیجیتالی کدها چندان مهم نیست؛ آنچه اهمیت دارد این است که 1) گم نشوند 2) به سرقت نروند.

برای این کار اپ هم وجود دارد: اپهای تأییدگر

اما این یکبارمصرف بودنها نهایتاً ضعف دارند و ضعفشان هم در این است که دیر یا زود بالاخره تمام میشوند. شما در آخر ممکن است درست در بدترین شرایط بیکد بمانید. خوشبختانه راه بهتری هم وجود دارد: کدهای یکبار مصرف میتوانند با استفاده از اپهای (معمولاً سادهی) تأییدگر در کوتاهترین زمان تولید شوند.

نحوهی کار کردن اپهای تأییدگر

استفاده از اپهای FA2 بسیار آسان است:

- اپ تأییدگر را روی اسمارت فون خود نصب کنید.

- به تنظیمات امنیتی سرویسی که میخواهید اپ را با آن استفاده کنید بروید.

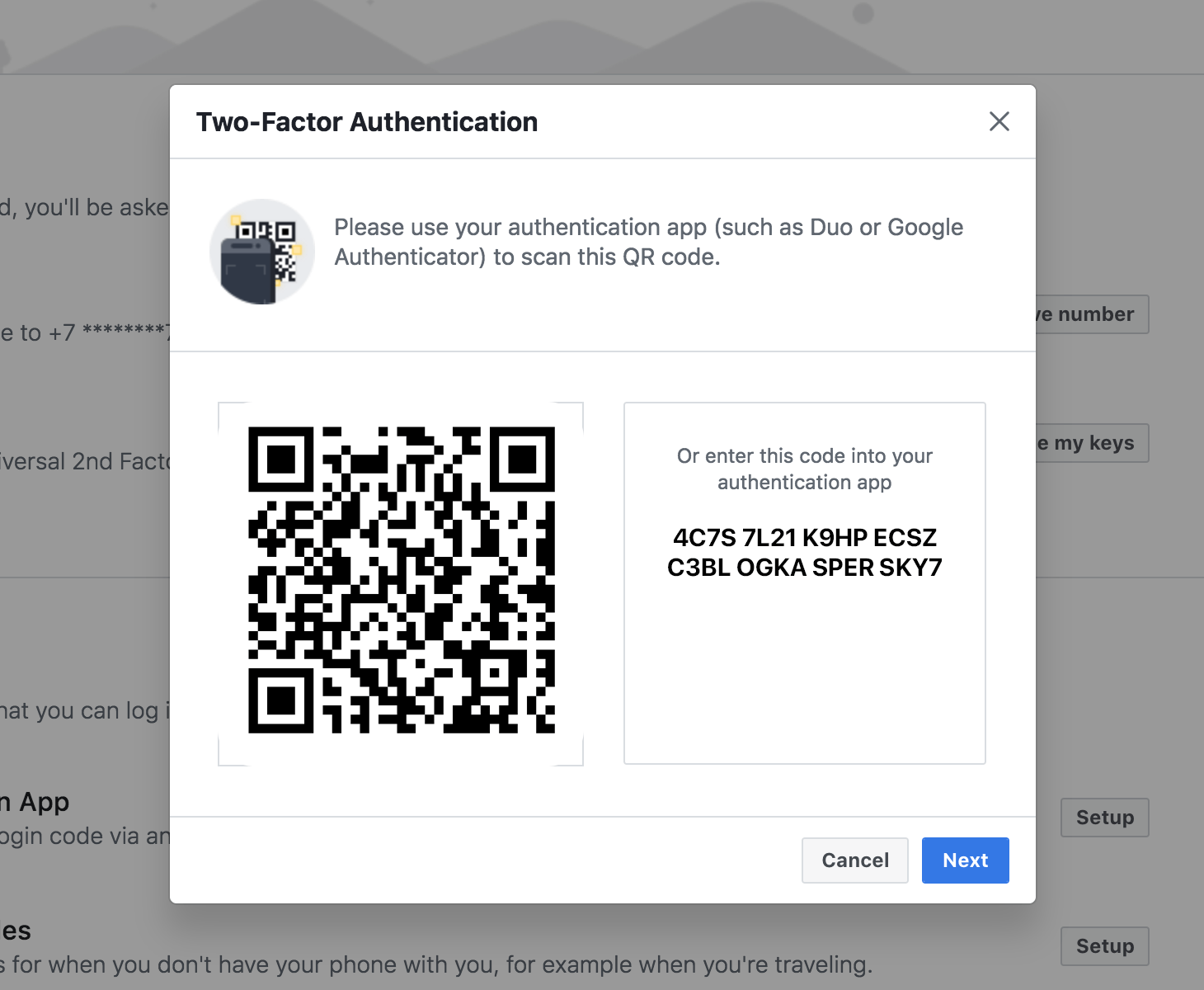

- با انتخاب FA2 (فرض را بر این میگیریم که این آپشن وجود دارد) این سرویس، کد QR به شما نشان خواهد داد که میتواند مستقیماً در اپ FA2 اسکن شود.

- کد را با اپ اسکن کنید- حال شاهد خواهید بود که هر 30 ثانیه شروع به تولید کد یکبارمصرف جدید میکند.

این کدها بر اساس یک کلید (که تنها دست شما و سرور است) و در طول گردشی 30 ثانیهای ساخته میشوند. همهچیز بین شما و سرور یکسان است، پس کدها به طور همزمان و با هماهنگی کامل تولید میشوند. به این الگوریتم، OATH TOTP میگویند (رمزعبور یکبار مصرف مبتنی بر زمان) و تا کنون بیشترین میزان کاربرد را داشته است.

جایگزین دیگری هم وجود دارد که OATH HOTP (رمزعبور یکبارمصرف مبتنی بر HMAC) نام دارد. به جای الگوریتم در-زمان، این الگوریتم از شمارشگری استفاده میکند که به ازای ساخته شدن هر کد جدید یک رقم بدا ناضافه میشود. اما این روش چندان طرفدار ندارد زیرا استفاده از آن، تولید همزمان کدها را روی اپ و سرویس پیچیده میکند. به زبانی سادهتر، احتمال این وجود دارد که شمارشگر خراب شود و رمزعبور یکبار مصرفتان نیز متعاقباً عمل نکند. پس OATH TOTP را میتوان یک استاندارد تلقی کرد (گرچه رسماً یک استاندارد نیست).

قابلیت سازگاری اپ و سرویس FA 2

اکثریت قریب به اتفاق اپهای FA 2 از همان الگوریتم استفاده میکنند تا بدینترتیب هرکدام را بتوان برای سرویسهای پشتیبانِ تأییدگرها استفاده کرد.

البته، همیشه استثناهایی هم وجود دارد. به دلایلی، برخی سرویسها ترجیح میدهند برنامههای FA 2 خود را که تنها برای آنها کار میکنند، بسازند. علاوه بر این، خود این سرویسها با هیچ اپ دیگری به جز اپ خودشان کار نمیکنند. این بویژه در میان ناشران بازیهای ویدیویی رایج است: برای مثال Blizzard ، Steam Mobile با استیم گارد درونسازهای، Wargaming Auth و غیره هیچیک با اپها و سرویسهای طرفسوم سازگاری ندارند. تنها این اپهای سفارشیسازیشدهی درونسازی هستند که میتوانند با پلتفرمهای گیمینگ مربوطه استفاده شوند.

این مسیر عجیب را شرکت ادوبی نیز طی کرده است: تأییدگرِ ادوبی تنها با اکانتهای AdobeID کار میکند. با این حال شما میتوانید برای تأییدسازی در AdobeID از دیگر تأییدگرها استفاده کنید.

در هر صورت، معمولترین شرکتهای آیتی کاربران خود را تنها به استفاده از اپهای احراز هویت دوعاملی انحصاری خود محدود نمیکنند. و اگر شرکتی ناگهان تصمیم بگیرد اپ مخصوص به خود را بسازد، بیشتر اوقات میتوان آن را نه تنها برای حفاظت از اکانتهای خود بلکه برای محافظت از اکانتهای دیگر سرویسها نیز استفاده کرد. اپ تأییدگر مورد علاقهتان را از حیث ویژگیهای افزودهشده انتخاب کنید تا برای اکثر سرویسهایی که عموماً از اپهای FA 2 پشتیبانی میکنند اجرا شود.

بهترین اپها برای احراز هویت دوعاملی

در انتخاب اپهای FA 2 دستتان باز است. تنها کافیست در گوگلپلی یا اپاستور کلمهی authenticator را سرچ کنید تا ببینید چند آپشن در اختیارتان قرار میگیرد. توصیه نمیکنیم اپی را که چشمتان اول از همه میبیند نصب کنید؛ شاید اول از همه بیاید اما این تضمین نمیدهد که ایمنترین اپ نیز باشد. به یاد داشته باشید که شما تنها کاری که با این اپها دارید حفاظت از اطلاعات اکانتهایتان است. به طور کلی پیشنهاد میشود اپی را انتخاب کنید که توسعهدهندهاش بالاترین سطح امنیتی را به کاربر ارائه داده باشد.

گرچه کارکرد همهی این اپها یکجور است- ساخت کدهای یکبارمصرف با استفاده از الگوریتمی یکسان- اما برخی تأییدگرها کارکردهای بیشتری نیز دارند و یا از ویژگیهای رابط کاربری جالبی برخوردارند. در ادامه با ما همراه باشید تا مناسبترین گزینهها را به شما معرفی کنیم:

- Google Authenticator

پلتفرمهای پشتیبانیشده: اندروید، iOS

گفته میشود این اپ از بین همهی اپهای احراز هویت دوعاملی، سادهترین است. حتی تنظیمات هم ندارد... این اپ به شما اجازه میدهد رمز جدیدی اضافه کنید (اسمی که به تولیدکنندهی کد برای اکانت فرد داده میشود) و یا رمز از پیش موجود را پاک کنید. برای کپی یک کد تنها کافیست روی آن بزنید. همین و بس.

با این حال، چنین سهولتی با خود معایبی نیز به همراه دارد: این اپ نه رابط کاربری جالبی دارد و نه ویژگیِ اضافی.

+ کاربردی آسان

- Duo Mobile

پلتفرمهای پشتیبانیشده: اندروید، iOS

Duo Mobile اپی است بسیار کاربر پسند، مینیمالیست که هیچ ویژگی جدیدی ندارد. این اپ یک مزیت نسبت به اپ شمارهی 1 دارد: کدها را به طور پیشفرض مخفی نگه میدارد- برای دیدن آنها باید روی رمز مورد نظر ضربه بزنید. اگر شما هم مثل من دوست دارید کدهایتان هر بار که تأییدگر را باز میکنید معلوم باشند پس این ویژگی میتواند بسیار خوشحالتان کند.

+ کدها را به طور پیشفرض پنهان میکند

- Microsoft Authenticator

پلتفرمهای پشتیبانیشده: اندروید، iOS

مایکروسافت همچنین رویکرد سادهای را اتخاذ کرده: ساخت اپ تأییدگر به مینیمالترین حالت ممکن. این اپ بیشتر از اپ تأییدگر گوگل ویژگی دارد. برای مثال گرچه همهی کدها به طور پیشفرض نمایان هستند اما هر کدام از نشانهها را میتوان به طور جداگانه تنظیم کرد تا مخفی بمانند. دوم اینکه این اپ ثبتنام در اکانتهای مایکروسافت را آسان کرده است. بعد از وارد کردن پسورد، همهی آنچه باید انجام دهید زدن روی دکمهی داخل اپ است که در واقع لاگین را تأیید میکند؛ حتی نیاز نیست کد یکبارمصرف را وارد کنید.

+ برای مخفی کردن کدها میتوان آن را تنظیم کرد.

+ ویژگیهای اضافی برای Sign In به اکانتهای مایکروسافت دارد.

- FreeOTP

پلتفرمهای پشتیبانیشده: اندروید، iOS

انتخاب این اپ از شرکت Red Hat 4 دلیل اصلی دارد: اول اینکه این نرمافزار منبع باز است. دوم اینکه سبکترین اپ در لیست ماست (نسخهی آیاواس آن تنها 750 کیلوبایت است). سوم اینکه این اپ به طور پیشفرض کدها را مخفی میکند و تنها وقتی روی توکنها ضربه زده شود آنها را نمایش میدهد. چهارم اینکه FreeOTP به شما این اجازه را میدهد تا توکنها را به طور دستی بسیار انعطافپذیر تنظیم کنید (درست همانطور که میخواهید). همچنین متود معمول اسکن کردن کد QR را نیز پشتیبانی میکند.

+ کدها را به طور پیشفرض پنهان میکند.

+ تنها 750 کیلوبایت حجم دارد.

+ منبع باز است

+ بالاترین قدرت سفارشیسازی تنظیمات را در اختیار کاربر قرار میدهد.

- Authy

پلتفرمهای پشتبانیشده: اندروید، iOS، ویندوز، macOS، کروم

Authy از محبوبترین اپهای احراز هویت دوعاملی است. در این اپ همهی رمزها در ابر ذخیره میشوند. بدینترتیب میتوان به هر یک از رمزها را از هر دستگاهی دسترسی داشت. در عین حال، مهاجرت به دستگاههای جدید را سهل میکند. نیازی نیست در هر سرویس، احراز هویت دوعاملی را بازفعال (reactivate)کنید؛ بدینترتیب میتوانید همچنان از توکنهای موجود استفاده کنید. رمزهای داخل ابر با یک کلید مبتنی بر رمزعبوری که خود کاربر تعریفش کرده است رمزگذاری میشوند. این بدان معناست که دادهها به طور مطمئنی ذخیره میشوند و به سختی میتوان آنها سرقت کرد. شما همچنین میتوانید برای این اپ یک پین لاگین تنظیم کنید و یا آن را با اثر انگشت خود محافظت کنید (اگر اسمارتفونتان به اسکنر مناسبی مجهز باشد).

عیب بزرگ آن این است که شما را ملزم به تنظیم اکانتی میکنند که به شمارهی تلفن موبایل شما مرتبط است- در غیر این صورت اصلاً کار نمیکند.

+ توکنها در ابر ذخیره میشوند، بدینترتیب میتوان همهی آنها را روی همهی دستگاهها استفاده کرد.

+ مهاجرت به دیگر دستگاهها به همین دلیل بسیار آسان است.

+ لاگین اپِ حفاظتشده توسط پین و یا اثر انگشت.

+ تنها کد مخصوص آخرین توکن استفادهشده روی نمایشگر نمایش داده میشود.

+ بر خلاف دیگر اپها، این اپ نه تنها اندروید و آیاواس که دیگر سیستمهای عامل را نیز پشتیبانی میکند.

-این اپ بدون اکانت Authy که به شمارهی موبایل شما وصل باشد اجرا نمیشود.

6. Yandex.Key

پلتفرمهای پشتبانیشده: اندروید، iOS

این اپ از شما ثبتنام فوری نمیخواهد- شما میتوانید درست به راحتی Google Authenticator از آن استفاده کنید. ویژگیهای اضافهی متعددی دارد و همین به کاربران تنوعطلب قدرت عمل بیشتری میدهد.

Yandex.Key را میتوان با پین و یا اثر انگشت قفل کرد. همچنین به شما این اجازه را میدهد تا از توکنهای داخل ابر Yandex یک کپی بکآپ (با نهایت حفاظت از رمزعبور) بسازید (این مرحله از شما شمارهی تلفن موبایل نمیخواهد) و آن را روی هر دستگاهی که استفاده میکنید ریستور میکند. به طور مشابهی این امکان نیز وجود دارد که بتوانید توکنها را به دستگاه جدیدی که قصد مهاجرت به آن را دارید انتقال دهید.

Yandex.Key سادگی Google Authenticator را با افزونههای Authy ترکیب کرده است. تنها ضعف این اپ رابط کاربری سخت آن است.

تأییدگرهای سختافزاری FIDO U2F: YubiKey و غیره

اگر اپی که کدهای یکبار مصرف تولید میکنند را بسیار سست و ضعیف میبینید و به دنبال اپی مطمئن هستید پس بهترین گزینه برای شما توکنهای مبتنی بر استاندارد U2F (فاکتور ثانویهی جهانی) ساخت FIDO Alliance است.

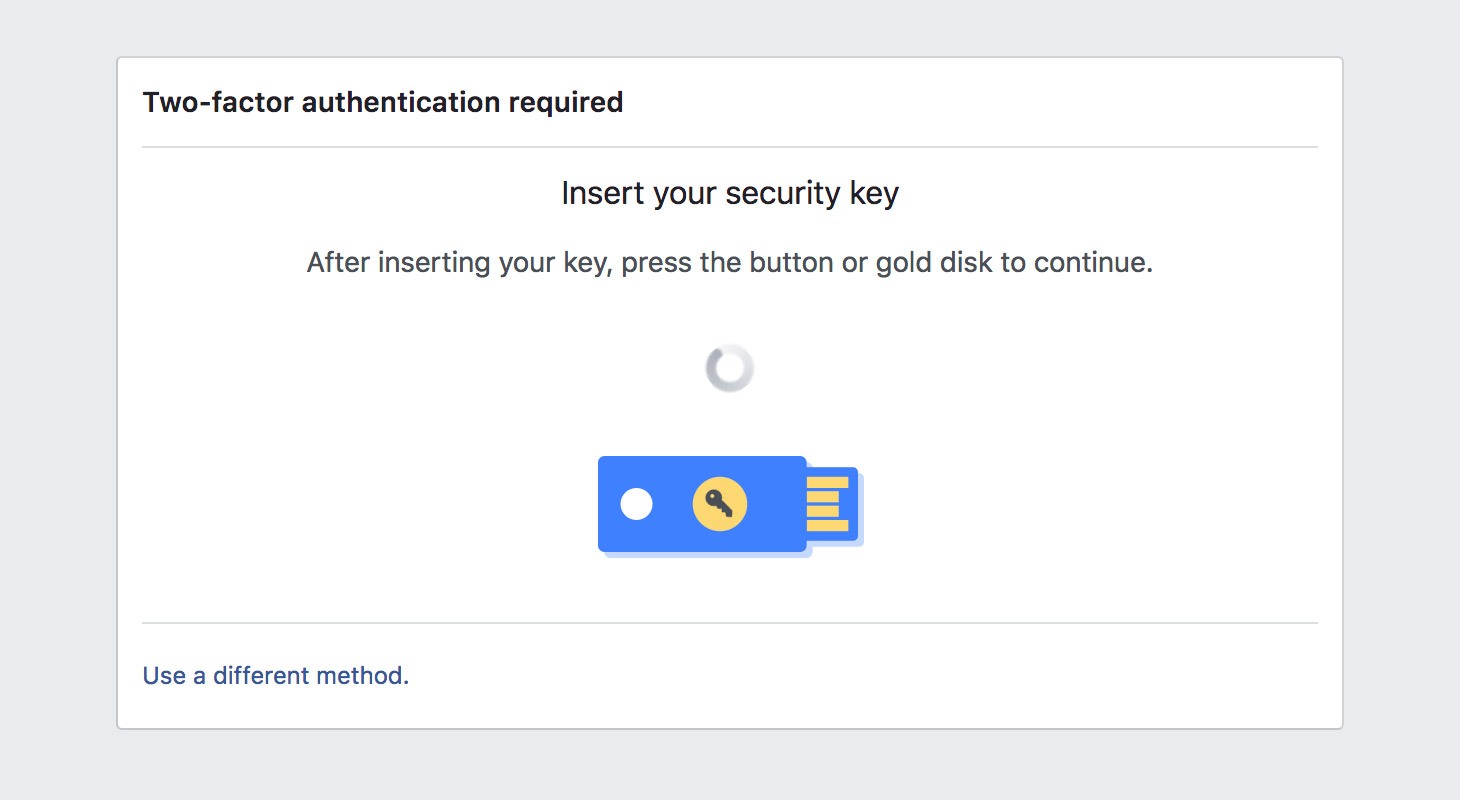

نحوهی عملکرد FIDO U2F

توکنهای سختافزاری U2F محبوب دل متخصصین امنیتیاند، اساساً به این دلیل که (در نگاه کاربری) کاربرد بسیار سادهای دارند. برای شروع تنها توکن U2F را به دستگاه خود وصل کرده و آن را روی سرویس سازگار خود پیاده نمایید. کل این پروسه تنها با چند کلیک تمام میشود. بعد از آن به منظور تأیید لاگین به سرویس باید از دستگاهی که از طریق آن لاگین میشوید را به توکن U2F وصل کنید و بعد دکمهی توکن را بزنید.

چه نوع دستگاههای U2F وجود دارند؟

نمونهی رایج و مشهور آن YubiKey ساخت شرکت Yubico است. این شرکت استاندارد خود را باز گذاشته است و به همین دلیل، انتخاب شما محدود نخواهد بود. دستگاههای سازگار با U2F را بسیاری از شرکتها تولید و عرضه میکنند. همچنین فروشگاههای آنلاین نیز طیف وسیعی از مدلهای مختلف آن را ارائه میدهند.

البته که همهی تأییدگرهای سختافزاری سازگار با استاندارد U2F هم به طور یکسانی عملکرد خوب دارند، با این حال برخی تفاوتها وجود دارد که از همه مهمترش رابطهای پشتیبانیشده است. این کار در حقیقت مستقیماً تعیین میکند کدام دستگاهها میتوانند با این استاندارد کار کنند:

USB: برای وصل شدن به پیسیها (فرقی ندارد ویندوز باشد یا مک و لینوکس و غیره). جدا از USB-A، برای USB-C نیز کلیدهایی وجود دارد.

NFC: لازم برای اسمارتفونها و تبلتهای اندرویدی

بلوتوث: لازم برای دستگاههای موبایلی که NFC ندارند. مدلهای پایهی توکنهای U2F معمولاً تنها U2F را پشتیبانی میکنند و قیمتشان از 10 تا 20 دلار متغیر است. دستگاههای گرانتر نیز بین 20 تا 50 دلاراند و همچنین میتوانند به عنوان یک کارت هوشمند مورد استفاده قرار گیرند، رمزعبورهای یکبارمصرف تولید کنند (مثل OATH TOTP و HOTP)، کلیدهای رمزگذاریشدهی PGP را تولید و ذخیره کنند و همچنین روی ویندوز، لینوکس، مک او اس و غره نیز اجرا شوند.

کدامیک را انتخاب کنیم؟ اساماس، اپ یا YubiKey

برای این سوال پاسخی ثابت وجود ندارد. مهمترین مسئله این است که حتیالامکان از رمزعبورهای یکبار مصرف مبتنی بر اساماس خودداری کنید. البته همیشه هم این کار شدنی نیست زیرا سرویسهای مالی به عنوان مثال آنقدر حساس و محافظهکارند که از هیچ طریقی به جز اساماس احراز هویت را اعمال نمیکنند.

منبع: کسپرسکی آنلاین (ایدکو)

کسپرسکی اسم یکی از بزرگترین شرکتهای امنیتی و سازنده آنتی ویروس است که برخی از کاربران اشتباهاً این شرکت و محصولات آنتی ویروس آن را با عناوینی نظیر کسپرسکای،کاسپرسکی، کسپراسکی، کسپراسکای، و یا کاسپراسکای نیز میشناسد. همچنین لازم به ذکر است مدیرعامل این شرکت نیز یوجین کسپرسکي نام دارد.