روابط عمومی شرکت ایدکو (توزیعکنندهی محصولات کسپرسکی در ایران)؛ ما خیلی وقت است –سالها- که میگوییم «آنتیویروس» مُرده! چنین جملهای شاید در نگاه اول عجیب به نظر برسد –خصوصاً اینکه سردرمدار این ماجرا خود ما بودهایم! اما اگر کمی در موضوع AV (که خدایش بیامرزاد) عمیقتر شویم و به برخی منابع مقاماتی در حوزه مذکور مراجعه کنیم به سرعت این جمله جلوهی منطقی به خود خواهد گرفت: اول اینکه، «آنتیویروس» به راهکارهای محافظتی در مقابل هرچیزی تبدیل شده است و دوم اینکه ویروسها –بعنوان گونههای خاص برنامهای مخرب- دیگر مُردهاند (تقریباً مردهاند). و این «تقریباً» به ظاهر بیگناه و ناچیز است که تا همین امروز (که روزهای آخر 2022 است) مسبب مشکلات در حوزه امنیت سایبری بوده است.

ویروسها... این روزها کجا هستند و چه میکنند؟ به نظر میرسد آنها در حوزههای زیرمجموعهای و محافظهکارانهی اتوماسیون صنعتی لانه کردهاند: همان حوزههای مربوط به فناوری عملیاتی (یا OT که نباید آن را با IT اشتباه گرفت). OT سختافزار و نرمافزاری است که با نظارت مستقیم و/یا کنترل تجهیزات صنعتی، داراییها، فرآیندها و رخدادها تغییری را شناسایی کرده و یا علت آن تغییر میشود. در اصل OT به محیط سیستمهای کنترل صنعتی (ICS) –برخی اوقات بدان آیتی در محیطهای غیرمفروش[1] نیز میگویند- مربوط میشود. OT= سیستمهای کنترل تخصصی در کارخانهها، نیروگاههای برق، سیستمهای حمل و نقل، بخش آب و برق و استخراج، پردازش و سایر صنایع سنگین. بله زیرساخت- اغلب هم زیرساختهای حیاتی. و دوباره بله: درست همین زیرساخت صنعتی/حیاتی است که شده جولانگاه ویروسهای «مُردهی» کامپیوتری. آنها خیلی زیرپوستی زندهاند و آسیبزا هستند. حدود 3 درصد از رخدادهای سایبری شامل کامپیوترهای OT این روزها علتش چنین نوع بدافزاری است.

میپرسید چطور؟

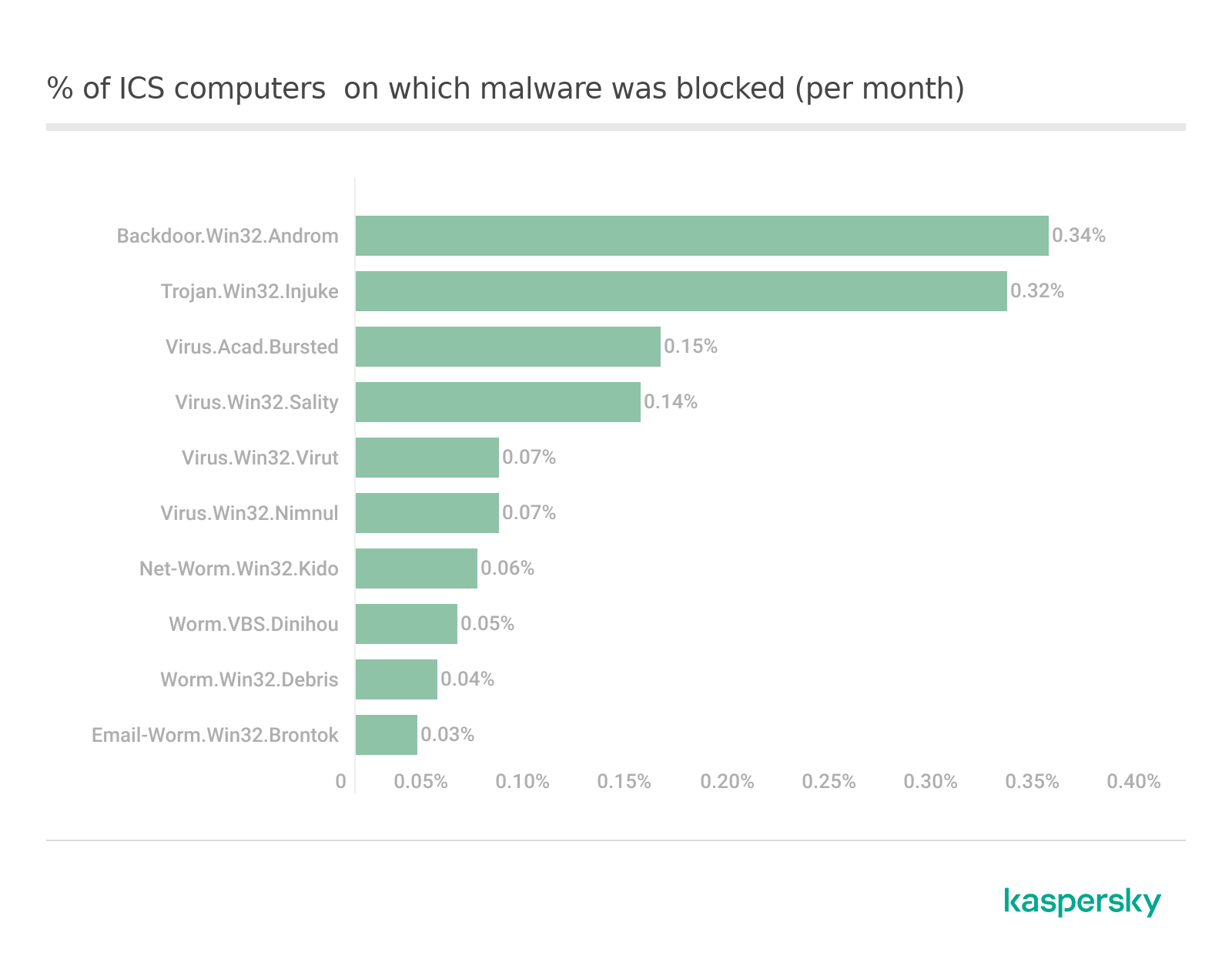

در واقع پاسخ را بالاتر دادهایم: «OT–یا یکجورهایی کاربردش در صنعت- بسیار محافظهکارانه است». این حوزه باورش بر این اصل است که میگوید «اگر نشکسته، تعمیرش نکن!». اصلیترین چیز در OT پایداری است نه یک سری شاخ و برگ اضافی. پردازش نسخههای جدید، آپگریدها، حتی آپدیتهای تازه (مانند آپدیتهای نرمافزاری) همگی با شک –اگر نخواهیم بگوییم با عصبانیت یا ترس- همراه است. در واقع فناوری عملیاتی در سیستمهای کنترل صنعتی مشترکاً دارای کامپیوترهای قدیمی هستند که ویندوز 2000 اجرا میکنند! همچنین سایر نرمافزارهای عتیقهای را دارند که پر هستند از آسیبپذیری (دیگر حفرههای غولآسای سیاستهای امنیتی را کلی کابوس وحشتناک برای یک نیروی امنیت آیتی را نگوییم). اما برگردیم به منظرهی نقاط غیرمفروش: کیت آیتی در منطقههای مفروش (برای مثال در اداره و نه در کف کارگاه تولیدی یا امکانات کمکی-فنی) مدتهاست در برابر همه ویروسها تلقیح شده زیرا مرتباً به روز، آپگرید و بازنگری میشود و این درحالیست که راهکارهای امنیت سایبری مدرن نیز تماماً از آنها محافظت میکنند. ولی در مناطق غیر مفروش (OT) همهچیز برعکس است از اینرو ویروسها نه تنها جان سالم به در میبرند که تازه جولان هم میدهند! بیایید نگاهی داشته باشیم بر 10 برنامه مخرب قدیمی که بیشترین توزیع را داشتند و در کامپیوترهای ICS در سال 2022 یافت شدند:

Sality، Virut و Nimnul!

این جدول به ما چه میگوید؟...

در واقع نخست باید بگوییم درصدهای نمایش داده شده در بالا به فاز «خواب» این ویروسهای قدیمی مربوط میشود. اما گاه به گاه این ویروسها ممکن است از محدوده یک سیستم واحد آلوده فرار کنند و در کل شبکه توزیع شوند- همین به اپیدمی لوکال بسیاری جدی تبدیل میشود. و به جای درمانی تمامعیار بکآپهای قدیمی معمولاً نهاییترین چاره و درمان بودند و خوب این بکآپها همیشه هم «تمیز» نبودند. افزون بر این، این آلودگی میتواند نه تنها روی کامپیوترهای ICS تأثیر بگذارد که همچنین کنترلرهای منطقی قابلبرنامهریزی (PLCها) هم درگیر میشوند. برای مثال خیلی پیشتر از ظهور Blaster (کرم اثبات مفهوم که میتوانست سفتافزار PLC را آلوده کند) لودر Sality از قبل وجود داشت (البته تقریباً!): نه در سفتافزار بلکه در قالب یک اسکریپت در فایلهای html رابط کاربری. پس بله Sality میتواند حسابی به پروسههیا تولید اتوماسیونشده گند بزند (اما ماجرا به همین فقره ختم نمیشود). Sality میتواند با درایور مخرب، در مموری هم خرابکاریهایی کند و همچنین فایلها و مموری اپها را نیز آلوده کند- همین بالقوه به شکست تمامعیار سیستم کنترل صنعتی در عرض تنها چند روز منجر خواهد شد. و در مورد آلودگی فعال هم باید گفت کل شبکه میتواند ویران شود- Sality برای به روز کردن فهرست مراکز فعال کنترل از سال 2008 در حال استفاده از ارتباط همتا به همتاست.

دوم اینکه، 0.14 درصد در ماه شاید زیاد نباشد اما نشان میدهد هزاران مورد زیرساخت حیاتی در جهان وجود دارد. وقتی میبینیم با پیشپاافتادهترین متودها میشود چنین ریسکهایی را از میان برد احساس شرمندگی به انسان دست میدهد.

و سوم اینکه باتوجه به غربالمانند بودن امنیت سایبری کارخانهها، جای تعجبی ندارد که اغلب خبرهایی در مورد حملات موفق به کارخانهها توسط سایر انواع بدافزار میشنویم- خصوصاً باجافزارها (برای مثال Snake در مقابل Honda). واضح است که چرا مسئولین OT محافظهکارند: برای آنها هدف اصلی این است که فرآیندهای صنعتی که از آنها نظارت میکنند بدون قطعی باشند و خوب آوردن فناوری جدید، آپدیت یا آپگرید میتواند با خود بالقوه قطعی بیاورد. اما قطعیهای ناشی از حملات قدیمی ویروس چه؟ قطعاً این چالش مسئولین OT است آنها باید بین این دو مسئله یکی را انتخاب کنند که خوب اغلب محافظهکاری میکنند و تصمیم به عقبنشینی میگیرند. برای همین است چنین ارقامی را در جدول بالا دیدم. اما حدس بزنید ما چه راه حلی داریم؟ در حالت ایدهآل باید قابلیتی باشد برای نوآوری، آپدیت، آپگرید کیت OT بدون ریسک قطعی فرآیندهای صنعتی. سال گذشته به سیستمی که همین را تضمین میداد پتنت کردیم...

خلاصهاش کنیم: پیش از معرفی چیزی جدید برای فرآیندهایی که باید (تأکید میکنیم باید) اجرا شوند ابتدا ماک انجام میدهیم- یک استند ویژه که کارکردهای مهم صنعتی را شبیهسازی میکند. این استند از پیکربندی شبکه OT مورد نظر ساخته شده که همان انواع دستگاههایی است که در پروسه صنعتی به کار گرفته میشوند (کامپیوترها، PLCها، حسگرها، تجهیزات کام، کیت اینترنت اشیاء). استند این اجزا را در تعامل با همدیگر میگذارد تا پروسه تولید یا سایر پروسههای صنعتی شبیهسازی شود. در پایانه ورودی این استند یک نرمافزار ساده تستشده وجود دارد که سندباکس آن را نظارت میکند. این سندباس کارش ثبت همه اقدامات نرمافزار است؛ همچنین نظارت بر واکنشهای نودهای شبکه، تغییرات عملکردی، قابلیت دسترسی کانکشنها و کلی مشخصه اتمیک دیگر. دادههایی که به این شکل جمعآوری میشوند ساخت مدلی را ممکن میسازند که ریسکها نرمافزار جدید را توصیف میکند و اجازه میددهد تصمیمات درستی بر سر اینکه نرمافزار جدید به کار گرفته شود یا نه اتخاذ گردد. اما صبر کنید تازه دارد جالبتر میشود:

شما در واقع میتوانید هر چیزی را در پایانه ورودی تست کنید- نه فقط نرمافزارهای جدید یا آپدیتها. برای مثال میتوانید تست مقاومت در برابر برنامههای مخربی که ابزارهای محافظت خارجی را دور میزنند و به شبکه صنعتی محافظتشده رخنه میکنند بگیرید. چنین فناوری کلی پتانسیل در زمینه بیمه دارد. شرکتهای بیمه میتوانند ریسکهای سایبری را برای محاسبات دقیقتر حق بیمه بهتر قضاوت کنند، در حالی که بیمهشده بدون دلیل موجهی بیش از حد پرداخت نخواهد کرد. همچنین سازندگان تجهیزات صنعتی قادر خواهند بود از تست استند برای صدور گواهینامه نرم افزار و سخت افزار توسعه دهندگان شخص ثالث استفاده کنند. با توسعه بیشتر این مفهوم، چنین طرحی برای مراکز اعتباربخشی خاص صنعت نیز مناسب است. پتانسیل تحقیقاتی در موسسات آموزشی نیز وجود دارد!… اما نقداً اجازه دهید به همان استند کارخانه خود برگردیم…

ناگفته نماند که هیچ شبیهسازی نمیتواند 100% دقت را در همه فرآیندهای شبکههای OT بازتولید کند. با این حال بر اساس مدلی که ساختیم (خود این مدل بر طبق تجربیات ماست) یکجورهایی میدانیم بعد از معرفی نرمافزارهای جدید در کدام بخشها غافلگیری رخ میدهد. افزون بر این، میتوانیم با روشهای دیگر به طور قابل اعتمادی وضعیت را کنترل کنیم - برای مثال با سیستم هشدار اولیه ناهنجاری خود، MLAD که میتواند مسائل را در بخشهای خاصی از یک عملیات صنعتی بر اساس همبستگیهای مستقیم یا حتی غیرمستقیم مشخص کند. بنابراین جلوی میلیونها دلار ضرر ناشی از حوادث –اگر نخواهیم بگوییم میلیارد دلار- گرفته خواهد شد. پس چه چیزی مسدولین OT را از اتخاذ چنین مدل استندی که ما ساختیم بازمیدارد؟ خوب شاید تا کنون –باتوجه به محافظهکار بودنشان- آنچنان پیگیر یک راهکار مانند راهکار ما نبودهاند (شاید هم یک الزام تلقیاش نمیکنند).

ما تمام تلاش خود را برای ارتقای فناوری خود انجام خواهیم داد تا جلوی میلیونها دلار ضرر را در صنعت بگیریم اما این را هم اضافه کنیم که مدل پایه ما، اگرچه پیچیده است، ولی اگر توسط یک صنعت بزرگ تصویب شود، خیلی سریع به جایگاه اصلیاش خواهد رسید. این یک مدل اشتراک یا چیزی شبیه به آن نیست. وقتی خریده شود تازه قابلیتهایش رو خواهد شد (به حداقل رساندن ریسکهای نظارتی، اعتباری و عملیاتی برای سالها بدون سرمایهگذاری اضافی). و از همه مهمتر: مسئولین OT میتوانند برای اولین بار در عمرشان آرامش داشته باشند.

[1] non-carpeted areas

منبع: کسپرسکی آنلاین (ایدکو)

کسپرسکی اسم یکی از بزرگترین شرکتهای امنیتی و سازنده آنتی ویروس است که برخی از کاربران اشتباهاً این شرکت و محصولات آنتی ویروس آن را با عناوینی نظیر کسپرسکای،کاسپرسکی، کسپراسکای، کسپراسکای، و یا کاسپراسکای نیز میشناسد. همچنین لازم به ذکر است مدیرعامل این شرکت نیز یوجین کسپرسکی نام دارد.