روابط عمومی شرکت ایدکو (توزیعکنندهی محصولات کسپرسکی در ایران)؛ پیشتر به حملات کانال جانبی[1] پرداخته بودیم؛ اینها در واقع حملاتی هستند که در آنها یک سری اطلاعات محرمانه (از قبیل پسورد، کلید رمزگذاری، یا فقط دادهای که نیاز به امنیتدهی دارد) به روشی زیرکانه استخراج میشوند. برای مثال مهاجم به جای اینکه مستقیماً سیستم رمزگذاری را کرک کند، میتواند بر اساس تغییرات جزئی در مصرف برق دستگاه دست به بازسازی کلید بزند. به جای اینکه داده محرمانه از حافظه نهان پردازشگر استخراج شود میتواند بر اساس علایم غیرمستقیم ریستور گردد: زنجیره پیچیدهای از تلاشهای ناموفق برای دسترسی به دادهها که کمی سریعتر یا کندتر اجرا میشوند.

این یک نمونه پیچیده از حمله کانال جانبی است. اما انواع سادهتری نیز وجود دارد که در این مطلب قرار است به آنها بپردازیم. با ما همراه بمانید. سادهترین «حمله» که میتواند به یک سیستم کامپیوتری بشود چیست؟ Shoulder surfing: زمانیکه دزدها با نگاه کردن از کنار شانه شما رمز عبورتان را میدزدند. سپس رمز عبور را وارد میکنند و بدون هک کردن رایانه یا نرمافزار به دادههای شما دسترسی پیدا میکنند. میخواهید به دام این ترفند نیافتید؟ فقط کلیدها را با دست خود بپوشانید، یا مطمئن شوید که در هنگام ورود کسی پشت سر شما نیست. اما اگر بگوییم مهاجم میتواند پس از تایپ رمز عبور توسط شما، با خواندن اثر انگشت حرارتی روی صفحه کلید، رمز عبورتان را سرقت کند چه؟!

دمانگاری و دستگاههای خودپرداز

حملات تصویربرداری حرارتی (معروف به حملات حرارتی) بیش از 15 سال است که در رادارهای محققین قرار داشته است. یکی از اولین مطالعات در این زمینه رایج ترین سناریوهای زندگی واقعی را بررسی میکند: حمله به دستگاه های خودپرداز که ساز و کارش را در ادامه توضیح خواهم داد. بیایید یک کیپد استاندارد ATM را مد نظر قرار دهیم:

به یک دستگاه خودپرداز میروید، کارت خود را وارد میکنید، رمز را میزنید، پول نقد را میگیرید و میروید. اما نمیدانید مهاجمی چند لحظه بعد به همان خودپرداز میرود و با استفاده از یک تصویرگر حرارتی یا ترموویزر از صفحه کلید عکس میگیرد!

اگر تصویر ظرف 30 ثانیه پس از وارد کردن پین گرفته شود، 50٪ احتمال دارد که توالی را بازیابی کنید. ترموویزر یک تصویر مادون قرمز ایجاد میکند که در آن مناطق روشن و تاریک به ترتیب دماهای بالا و پایین را نشان میدهند. هدف اصلی ترمووایزور بررسی دیوارها یا پنجرههای ساختمان است تا مشخص شود مزاحمها آن طرف پیدایشان شده یا نه. و اکنون به نظر میرسد که میتوان از آن برای سرقت پینها استفاده کرد - اگرچه لازم به یادآوری است که ما در اینجا درباره تحقیقات صحبت میکنیم و (هنوز) شاهد حملاتی از این دست در دنیای واقعی نبودهایم. ترموویزرهای اولیه قبلاً دهها هزار دلار قیمت داشتند، در حالیکه مدتی است قیمت آنها معمولاً چند صد دلار است.

امروزه سطح حساسیت آنها متفاوت است (توانایی در تشخیص دما) به عنوان مثال، عکس بالا (که با یک دستگاه حرفهای گران قیمت گرفته شده است) نه تنها نشان میدهد که کدام دکمهها فشار داده شدهاند، بلکه تشخیص داده شده آنها به چه ترتیبی فشار داده شدهاند: هر چه دکمه گرمتر باشد، دیرتر فشار داده شده است. استفاده از ترموویزر روی صفحه کلید ATM به این سادگیها نیست. عکس باید در اسرع وقت گرفته شود. مثال بالا تقریباً بلافاصله پس از وارد کردن پین انجام شد. حداکثر تاخیر بین ورودی و تصویربرداری حدود 90 ثانیه است. و حتی در این صورت هیچ تضمینی برای موفقیت وجود ندارد. به عنوان مثال، قربانی احتمالی ممکن است دستکش بپوشد، بنابراین دکمهها به هیچ وجه گرم نمیشوند. یا ممکن است یک – یا دو – از ارقام پین تکرار شود که این فرآیند را پیچیده میکند. راستی به نظر شما چه پینی در تصویر بالا وارد شده است؟ قدرت استنتاج خود را آزمایش کنید! پاسخ صحیح 1485 است.

محققین 54 آزمایش کامل را انجام دادند که پارامترها در هر یک کمی تغییر یافته بود. اثر انگشت حرارتی هم به صورت دستی و هم با سیستمهای خودکار آنالیز شد (دومی کمی بهتر بود). در حدود نیمی از موارد میتوان دکمههای فشار داده شده را پیدا کرد، اما توالی صحیح را نه. پین دقیق در کمتر از 10 درصد آزمایشها بازیابی شد. یک کد چهار رقمی از هر یک از 11 رقم موجود، 10000 ترکیب بالقوه را ارائه میدهد. اگر همه اعداد را بدانیم، اما توالیِ آن را نه، 24 ترکیب برای امتحان وجود دارد. اما این هنوز بیشتر از تعداد تلاشهای مجاز است: پس از سه بار تلاش نادرست، کارت بانکی اغلب مسدود میشود. بنابراین مطالعه فوق در سال 2011 دانش ما را در مورد جاسوسی حرارتی گسترش داد، اما هیچ نتیجه معناداری به ما نداد. با این حال، این آخرین مطالعه نبود.

دمانگاری و اسمارتفونها

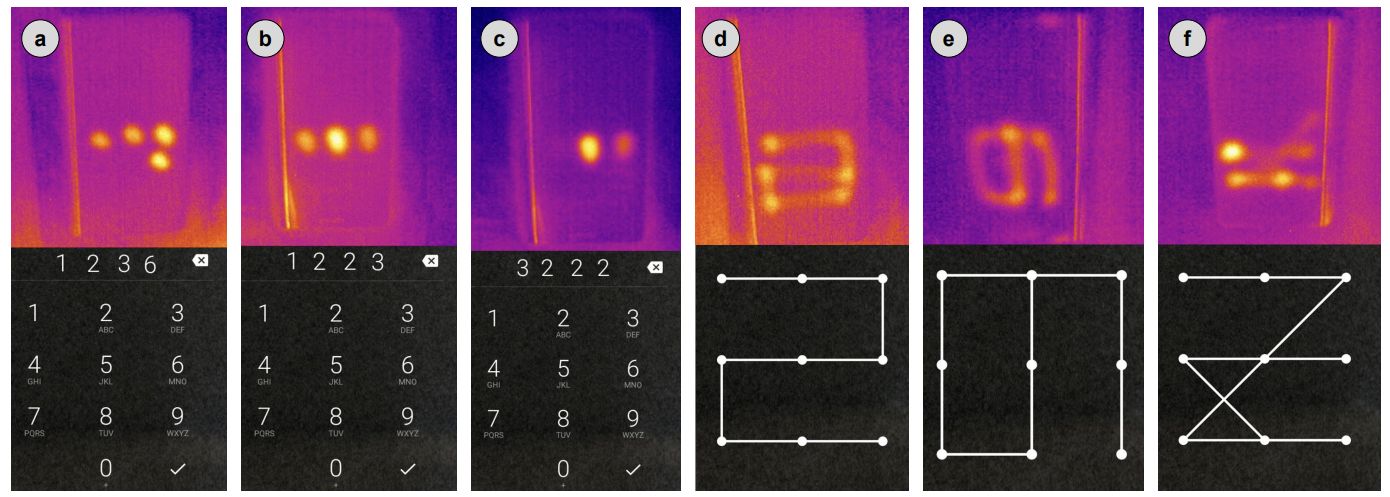

اسمارتفونها همچنین مستعد حملات دمانگاری هستند. این به وضوح در بررسی سال 2017 مشهود بود:

طبق معمول موفقیت یک حمله به سرعت گرفتن تصویر حرارتی پس از وارد کردن پین یا ترکیب مخفی بستگی دارد. گرفتن عکس در این مورد تا حدودی پیچیدهتر است، زیرا برخلاف دستگاههای خودپرداز، مردم گوشیهای هوشمند خود را با خود حمل میکنند. با این وجود، تصور سناریویی که در آن امکان گرفتن عکس در لحظه مناسب وجود داشته باشد، چندان دور از ذهن نیست. تا سال 2017، فناوریهای تجزیه و تحلیل دادهها بهبود یافته بودند و میزان موفقیت کلی بیشتر از آزمایشهای ATM در سال 2011 بود: تا 89٪ از پینها به درستی از طریق تصویربرداری حرارتی به موقع جمعآوری شدند.

78 درصد از کدها هنگامی که یک تصویر 30 ثانیه پس از باز شدن قفل تلفن گرفته می شد، آنلاک میشدند و 22 درصد - زمانی که محققین 60 ثانیه منتظر میماندند. اتفاقاً با استفاده از این روش باز کردن قفل های الگو سختتر است. اما یک مشکل دیگر در این مورد وجود دارد: در سال 2010 نشان داده شد که این ترکیبات را میتوان از روی لکههای انگشت باقی مانده روی صفحه (که بسیار طولانیتر از چاپ های حرارتی در آنجا باقی میماند) حدس زد.

دمانگاری و کیپدها

وجه اشتراک بین دستگاههای خودپرداز و گوشیهای هوشمند چیست؟ دکمههای زیادی در کار نیست! در هر دو مورد، ما با ورودی ترکیب های کوتاه ارقام سر و کار داریم. برای آزمایش واقعی احتمالات جاسوسی حرارتی، بهتر است آن را روی رمزهای عبور الفبایی عددی واقعی که روی یک صفحه کلید واقعی وارد شده است امتحان کنید. و این دقیقاً همان کاری است که تیمی از محققین دانشگاه گلاسکو در اسکاتلند انجام دادند. یک صفحه کلید کامل از طریق ترموویزر اینطور به نظر میرسد:

نقاط روشن نشاندهنده اثری از فشار دادن کلید است. این مطالعه، مانند سایر مطالعات، قابلیت اطمینان بازیابی رمز عبور را پس از یک زمان مشخص آزمایش کرد: عکس فوری حرارتی در فواصل 20، 30 و 60 ثانیه گرفته شد. یک متغیر جدید به شکل طول رمز عبور ظاهر شد که میتواند دلخواه باشد. مهمتر از همه، محققین از الگوریتمهای یادگیری ماشین[2] استفاده کردند. در آزمایشهایی که شامل استخراج دادههای مفید از نویز است، اینها ضروری هستند. الگوریتمهای ML که روی صدها تصویر از صفحهکلیدهای جفتشده با ترکیبهای شناختهشده آموزش داده شدهاند، نتایج بسیار خوبی در بازیابی رمزهای عبور نشان دادهاند. جدولی که در زیر به طور خلاصه عملکرد آنها را نشان میدهد:

در کمال تعجب، در نیمی از موارد حتی یک رمز عبور طولانی 16 کاراکتری قابل بازیابی بود. از مثالهای بالا، میتوانید پیچیدگی بازیابی توالی فشار دادن کلیدها را بر اساس تفاوتهای کوچک دما درک کنید. این مطالعه یک نکته مهم دارد که ممکن همهمان بدا واقف باشیم: رمزهای عبور باید طولانی باشند و ترجیحاً توسط نرمافزار مدیریت رمز عبور خاص تولید شوند. همچنین برخی از یافتههای غیرمنتظره وجود داشت. اثربخشی روش به نوع پلاستیک بستگی دارد: برخی کمتر از بقیه گرم میشوند. و اینکه آیا صفحه کلید دارای نور پس زمینه است نیز یک فاکتور به حساب میآید. به طور کلی، هر گونه گرم شدن اضافی دکمهها - چه از طریق LEDهای داخلی باشد یا CPU واقع در زیر صفحه کلید در لپ تاپ - ردپای حرارتی را از بین میبرد. و یک نکته دیگر: هر چه رمز عبور سریعتر وارد شود، کمتر احتمال دارد که خود را در تصویربرداری حرارتی نشان دهد.

این حملات تا چه اندازهای واقعگرایانه هستند؟

هیچ پاسخ جهانی برای این سوال وجود ندارد. آیا داده های تلفن شما به اندازهای ارزشمند است که کسی بتواند شما را با دوربین حرارتی دنبال کند؟ آیا چنین سناریویی قابل قبول است؟ خوشبختانه، اکثر مردم تحت تأثیر چنین حملاتی قرار نمیگیرند - آنها بسیار پیچیده هستند. به نظر میرسد جاسوسی حرارتی بزرگترین تهدید برای قفلهای دیجیتال باشد که برای وارد کردن کد نیاز دارند. به عنوان مثال، در ورودی یک ساختمان اداری. کد در این مورد تقریباً هرگز تغییر نمیکند و قفلها اغلب در مکانهای عمومی قرار دارند. یک جاسوس بالقوه زمان زیادی خواهد داشت و تلاش های زیادی برای حدس زدن کد دسترسی صحیح خواهد کرد. در موارد دیگر، این روش تنها به عنوان بخشی از یک حمله هدفمند به اطلاعات ویژه ارزشمند قابل انجام است.

راه حل، طبق روش معمول برای شکست بیشتر حملات کانال جانبی، غرق کردن داده های حساس در نویز است. شما می توانید پین خود را با پوشیدن دستکش های ضخیم وارد کنید، که حمله را غیرممکن میکند. میتوانید از یک صفحه کلید با نور پس زمینه استفاده کنید و حالا اینجاست که مجرمان سایبری گیج میشوند!. هنگام وارد کردن رمز عبور، میتوانید کلیدهای اضافی را فشار دهید یا به سادگی لمس کنید، که بازیابی توالی صحیح را تقریبا غیرممکن میکند. در سال 2022، متاآنالیز مطالعات حمله حرارتی منتشر شد، که هدف آن ارزیابی واقعی بودن حملات تصویربرداری حرارتی تهدید بود.

نویسندگان گزارش کردند که چنین حملاتی هم قابل اجرا و هم مقرون به صرفه هستند - و باید در هنگام ساخت یک مدل تهدید مورد توجه قرار گیرند. اما ما متقاعد نشدهایم که این مشکل به این زودی اجرایی خواهد شد. به هر روی متاآنالیز یک نتیجه مهم را به دست آورد: رمز عبور تنها زمانی دزدیده میشود که واقعاً وارد شده باشد! و حالا میرسیم به مبحث مرگ پسورد. البته تهدید حملات حرارتی دلیلی بسیار عجیب برای کنار گذاشتن آنهاست. اما فقط فکر کنید: وقتی اسمارتفونتان شما را از روی صورت یا اثر انگشت تشخیص میدهد، رمز عبور وارد نمیکنید. وقتی از کلید امنیتی سخت افزاری استفاده میکنید، رمز عبور وارد نمیکنید. اگر رمز عبور وارد نشود، یک لایه کامل از حملات احتمالی (و سالها تحقیق) پوچ خواهد شد. مطمئناً، روشهای احراز هویت جایگزین نیز نقاط ضعف خود را دارند، اما رمزهای عبور معمولی معمولاً بیشتر هستند. سیستمهای احراز هویت بدون رمز عبور مدرن، زندگی را برای فیشرها تقریبا غیرممکن میکند. حذف رمزهای عبور سنتی مزایای زیادی دارد. مورد دیگر: هیچ کس نمیتواند با دوربین تصویربرداری حرارتی شما را پنهان کند و کد مخفی شما را بدزدد (تکرار میکنیم: اگر واردش نکنید).

[1] side-channel attacks

[2] MACHINE LEARNING

منبع: کسپرسکی آنلاین (ایدکو)

کسپرسکی اسم یکی از بزرگترین شرکتهای امنیتی و سازنده آنتی ویروس است که برخی از کاربران اشتباهاً این شرکت و محصولات آنتی ویروس آن را با عناوینی نظیر کسپرسکای،کاسپرسکی، کسپراسکای، کسپراسکای، و یا کاسپراسکای نیز میشناسد. همچنین لازم به ذکر است مدیرعامل این شرکت نیز یوجین کسپرسکی نام دارد.