روابط عمومی شرکت ایدکو (توزیعکنندهی محصولات کسپرسکی در ایران)؛ مجرمان سایبری در تلاش بیوقفهی خود برای سرقت اطلاعات محرمانه، پسوردهای مخفی سایر اطلاعات باارزش کاربران پیوسته در حال ابداع روشهای جدید برای فریب دادن آنها هستند. جالب است بدانید که آنها در حالت نرمال فارغ از اینکه این نقشهها چقدر پیچیده شوند همگی هدفشان کاربرانی است که سپر دفاعی خود را در برابر حملات میاندازند. اگر به جزئیات بیشتر دقت کنید- مهمتر از همه آدرس وبسایتی که از شما خواسته میشود اطلاعات محرمانه را وارد کنید- قربانی فیشینگ نخواهید شد. دستکم سناریو کمابیش همین بوده است. اما امروز قرار است با شما از حملهای بگوییم که ساز و کاری متفاوت دارد: حملهای که در آن، یوآرال به نظر کاربر درست و امن میآید. با ما همراه بمانید.

چرا این خطاها در آدرسهای سایت فیشینگ وجود دارند؟

هر آدرس دامنهای که در نوار آدرس میبینید منحصر به فرد بوده و همیشه متعلق به دارندهاش است. اگر کسی بخواهد وبسایت درست کند ابتدا نیاز دارد با سازمانی خاص که نام دامنه ثبت میکند تماس گیرد. آنها پایگاه اطلاعات بینالمللی را چک خواهند کرد تا مطمئن شوند آدرس قبلاً انتخاب نشده است. اگر موجود بود به متقاضی اختصاص داده خواهد شد. این یعنی محال است بتوان وبسایت جعلی را با آدرس واحد بعنوان وبسایت واقعی ثبت کرد. با این حال این امکان وجود دارد که بشود با انتخاب منطقه دامنه شبیه: مانند کلمبیا (.co) به جای کانادا (.ca) دامنهای ساخت مشابه با دامنه کسی دیگر. اما اگر با دقت بیشتری به آدرس نگاه کنید شناسایی این حقه آسان خواهد بود. برای همین است که ذهنهای پیچیده به جای ثبت دامنه به ایده شبیهسازی پنجره مرورگر با آدرس معتبر سایتی ظاهر شده روی پیج رسیدند.

حملهی «مرورگر_در_مرورگر» چیست؟

این نوع حمله که نامش را «مرورگر_در_مرورگر[1]» گذاشتهاند توسط محقق و گیرنده تست نفوذ با نام مستعار مسترداکس شرح داده شد. او متوجه شد که ابزار ساخت وبسایتها (html, css و ابزارهای جاوااسکریپت) آنقدر پیچیده شدهاند که میتوانند عملاً هر چیزی را روی صفحه نمایش دهند: از فیلدها با هر رنگ و شکلی گرفته تا انیمیشنی که تقلید از اجزای حرکتی رابط میکند. این یعنی فیشر همچنین میتواند از آنها برای شبیهسازی صفحهای تمام از سرویسی دیگر داخل وبسایت خود آنها استفاده کند. مسترداکس ابتدا لاگین ویندوز پاپآپ شدهای را دید.

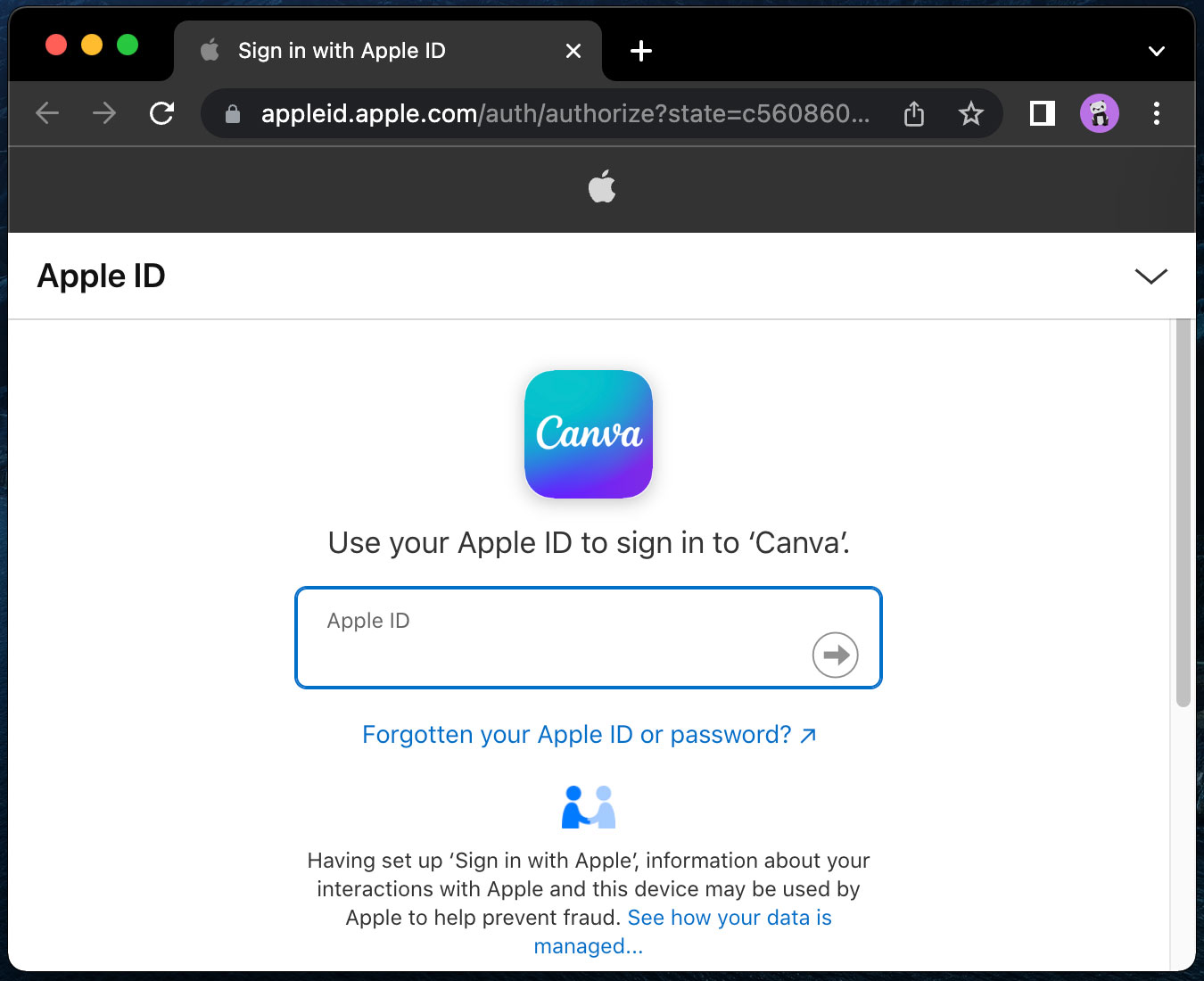

شاید شما هم دیده باشید: این پنجرهها زمانی پدیدار میشوند که به جای ساختن اکانتی روی وبسایت گزینهای مثل Sign in with Google یا Continue with Apple را انتخاب کنید. این گزینه کار را راحت میکند زیرا نیازی نیست که پسورد جدید بسازید و حفظش نیز بکنید یا صبر کنید لینک یا کد تأیید برایتان بیاید. همچنین این متود ساینآپ امن نیز هست. وقتی دکمه Sign in را میزنید صفحه سرویس مربوطه برایتان میآید که رویش اطلاعات محرمانه خود را وارد میکنید و وبسایتی که با این گزینه بدان لاگین میکنید هرگز پسورد دریافت نمیکند (حتی موقتی).

ساز و کار حمله مرورگر-در-مرورگر: مجرمان سایبری با استفاده از تکنیک کلاسیک فیشینگ (شبیهسازی وبسایت قانونی) وبسایتی را ثبت میکنند. یا به طور جایگزین میتوانند آدرس و محتوای جذابی را که ممکن است قربانی را به دام بیاندازد انتخاب کنند- برای مثال معاملات خوب خرید، فرصتهای شغلی یا اخباری که خیلی دوست دارد در موردش نظر دهند. مجرمان طوری همهچیز را طراحی خواهند کرد که بازدیدکنندگان اگر بخواهند چیزی بخرند، کامنت بگذارند یا به سایر قابلیتهایی که برایشان جذاب است دسترسی داشته باشند باید sign in کنند.

سپس مهاجمین دکمههایی را اضافه میکنند که ظاهراً لاگین بوسیلهی سرویسهای قانونی را میسر میکند؛ سرویسهایی که آنها از آن طریق دست به جمع کردن پسوردها میزنند. اگر قربانیان روی چنین دکمهای کلیک کنند پنجره لاگینی را که با آن آشنا هستند خواهند دید (مانند مایکروسافت، گوگل یا اپل پرامپت)، پنجره لاگینی با آدرس درست، لوگو و فیلدهای ورودی قانونی. کوتاه بگوییم: همه اجزای رابطی که عادت به دیدنشان دارند در آنجا هست. این پنجره حتی میتواند آدرسهای درستی را وقتی کاربر موس را روی دکمه لاگین تکان میدهد نمایش دهد؛ همینطور لینک Forgot password را. نکته این است که در واقع آن یک پنجره جدا نیست- این فریب شگفتانگیز طوری اسکریپتشده که درست روی صفحهای بنشیند که سعی دارد کاربر را فریب دهد. اگر اطلاعات محرمانه خود را در این پنجره وارد کنید به مایکروسافت، گوگل یا اپل نخواهد رسید بلکه صاف تقدیم سرور مجرمان سایبری خواهد شد.

چطور میشود فهمید پنجره لاگین، تقلبی است؟

گرچه شناسایی پنجره لاگین جعلی بسیار سخت است اما بالاخره راههایی برای شناساییاش وجود دارد. پنجرههای واقعی لاگین پنجرههای مرورگر هستند و عملکردشان هم همانطور است که همیشه میبینید. میتوانید ماکسیمایز یا مینیمایزشان کنید؛ به هر طرف اسکرین که میخواهید آنها را ببرید. اما پاپآپهای جعلی فقط محدود به همان صفحهای هستند که در آن واقع شدهاند. میتوانند آزادانه حرکت کنند و دکمهها و تصاویر را بپوشانند اما فقط داخل همان مرزهای و حصرهای خود. یعنی داخل پنجره مرورگر! آنها نمیتوانند خارج از آن کاری کنند. شاید این ویژگی شما را نجات دهد. برای بررسی اینکه آیا فرم لاگین روی اسکرین شما فیک است یا نه موارد زیر را نیز امتحان کنید:

- پنجره مرورگری را که فرم از ان پاپآپ شده مینیمایز کنید. اگر فرم لاگین که قرار بوده در پنجره جداگانه باشد نیز مینیمایز شد پس فیک است. پنجره واقعی باید روی نمایشگر باقی بماند.

- تلاش کنید پنجره لاگین را بیرون از مرز پنجره مادر ببرید. پنجره واقعی براحتی حرکت خواهد کرد اما مورد فیک آن آنجا گیر میکند.

اگر پنجره با فرم لاگین رفتار عجیبی داشت (با پنجره دیگر مینیمایز شد، زیر نوار آدرس متوقف شد یا زیر آن از بین رفت) تقلبی است و نباید اطلاعات محرمانه خود را وارد کنید.

آیا راه سادهتری برای محافظت وجود دارد؟

این حمله آن اندازه که در نگاه اول نشان میدهد خطرناک نیست. گرچه شناسایی حمله مرورگر در مرورگر برای افراد میتواند بسیار سخت باشد اما کامپیوترتان به شما کمک خواهد کرد. فرقی ندارد چه چیزی روی سایت خطرناک اسکریپت شده، به هر حال آدرس واقعی یکسان است و این همان چیزی است که برای راهکار امنیتی اهمیت دارد.

- مطمئن شوید برای همه اکانتهای خود از مدیر کلمهعبور استفاده میکنید. مدیر کلمه عبور آدرس واقعی پیجی را تأیید میکند و هرگز اطلاعات شما را در فیلدهای سایتی ناشناس وارد نمیکند (هر چقدر هم که قانونی به نظر برسند).

- راهکار امنیتی قوی را در ماژول ضد فیشینگ نصب کنید. این راهکار همچنین برای شما یوآرال را تأیید کرده و اگر صفحه خطرناک باشد بلافاصله به شما هشدار خواهد داد.

البته یادتان باشد از احراز هویت دو عاملی هم استفاده کنید. آن را هر زمان گزینهاش در اختیارتان قرار گرفت فعالسازی نمایید (از جمله روی همه شبکههای اجتماعی). بنابراین اگر مهاجمین اطلاعات محرمانه شما را هم سرقت کردند نخواهند توانست بدون کد یکبار مصرف -که به شما ارسال میشود نه به آنها- به اکانتتان دسترسی پیدا کنند. اگر لایه محافظتی بیشتری برای اکانتهای ارزشمند خود میخواهید به شما توکنهای سختافزاری U2F را پیشنهاد میکنیم (بهترین نمونهاش YubiKey است). این سیستم نه تنها آدرس وبسایت را چک میکند که همچنین کلید رمزگذاری را هم میداند. در نتیجه محال است حتی در صورت شباهت یکسان بین سایت واقعی و جفت تقلبی آن، این سیستم احراز هویتی را دور زد.

[1] browser-in-the-browser attack

منبع: کسپرسکی آنلاین (ایدکو)

کسپرسکی اسم یکی از بزرگترین شرکتهای امنیتی و سازنده آنتی ویروس است که برخی از کاربران اشتباهاً این شرکت و محصولات آنتی ویروس آن را با عناوینی نظیر کسپرسکای،کاسپرسکی، کسپراسکای، کسپراسکای، و یا کاسپراسکای نیز میشناسد. همچنین لازم به ذکر است مدیرعامل این شرکت نیز یوجین کسپرسکی نام دارد.