روابط عمومی شرکت ایدکو (توزیعکنندهی محصولات کسپرسکی در ایران)؛ هرقدر بهتر شیوه کار و مقیاس عملیاتی مجرمان سایبری را درک کنیم، به طور مؤثرتری میتوانیم با آنها مبارزه کنیم. در مورد باجافزارها، ارزیابی میزان موفقیت و سودآوری گروههای کلاهبرداریِ سایبری معمولاً کار آسانی نیست. فروشندگان امنیتی معمولاً با مشاهده و ارتباطگیری با کلاینتها در مورد چنین حملاتی اطلاعات میگیرند که در اصل معنایش این است که ما تمایل داریم اقدامات شکستخورده را ببینیم تا حملات موفق را. علاوه بر این، قربانیان باجافزار هم بخصوص اگر باج داده باشند عموماً سعی میکنند در این باره سکوت کنند. در نتیجه، حجم دادههای قابل اعتماد در مورد حملات موفق بسیار کم است. با این حال، تیمی از محققین در کنگرهی ریموتِ ارتباطات آشوب[1] (RC3) متود نسبتاً کنجکاوانهای را مخصوص تحلیل کمپینهای مجرمان سایبری –از صفر تا صد- ارائه دادند. لازم به ذکر است این متود مبتنی بر دنبال کردن ردپاهای رمزارز است. محققین دانشگاه پرینستون، دانشگاه نیویورک و دانشگاه کالیفرنیا، ساندیهگو و نیز کارمندان گوگل و شرکت چینالاسیس[2] چنین مطالعهای را در سالهای 2016 و 2017 انجام دادند و حالا بعد از گذشت چند سال این متود هنوز هم قابلیت اجرایی دارد.

روش تحقیق

مجرمان سایبری از اینکه از خود رد و اثری مالی بگذارند میترسند و به همین دلیل است که مجرمان سایبری مدرن به رمزارزها بخصوص بیتکوین روی آوردهاند؛ بیتکوینی که به بالقوه تحت نظارت قانونی نیست و همیشه «گمنامی» را تضمین میدهد. علاوه بر اینها، رمزارز برای همگان قابلدسترس بوده و تراکنشهای انجامشده با آن را نمیتوان لغو کرد. یکی دیگر از شاخصههای مرتبط دیگر بیتکوین که در اینجا مصداق دارد این است: همهی تراکنشهای بیتکوین عمومی هستند. این بدان معناست که امکان دارد بشود جریانهای مالی را ردیابی کرد و نگاهی داشت بر مقیاس عملکرد داخلی اقتصاد مجرمان سایبری. این دقیقاً همان کاریست که محققین انجام دادند. برخی از مهاجمین (و نه همهشان) برای هر قربانی آدرس منحصر به فرد کیفپول بیتکوین تولید میکنند برای همین محققین ابتدا کیفپولهایی را جمع کردند که مخصوص پرداختیهای باج بود. آنها یک سری آدرس در پیامهای عمومی در مورد این آلودگی پیدا کردند (بسیاری از قربانیها اسکرینشاتهایی را از پیام اخاذی به طور آنلاین پست کردند) و به بقیه هم با اجرای باجافزارها روی ماشینهای آزمایشی دست یافتند. سپس محققین رد رمزارز را بعد از اینکه به کیفپول انتقال داده شد زدند. پشتیبانی بیتکوین از «همپرداختی[3]» که بواسطهی آن وجوه چندین کیفپول به یک کیفپول انتقال داده میشود به مجرمان سایبری این قدرت را داد تا باجهای دریافتی از چندین قربانی را یکی کنند. اما چنین اقدامی به مغز متفکری نیاز داشت که رمز همهی آن چند کیف پول را داشته باشد. در نتیجه، ردیابی چنین اقداماتی بلندبالاتر شدن فهرست قربانیان را ممکن میسازد و همزمان باعث میگردد آدرس کیفپول مرکزی که وجوه به آن انتقال داده میشوند پیدا شود. محققین که طی مدت دو سال جریانات مالی را از طریق کیفپولها رصد کردند، این ایده به ذهنشان رسید که متودها و درآمدهای مجرمان سایبری برای پولشویی استفاده میشود.

نکات اصلی

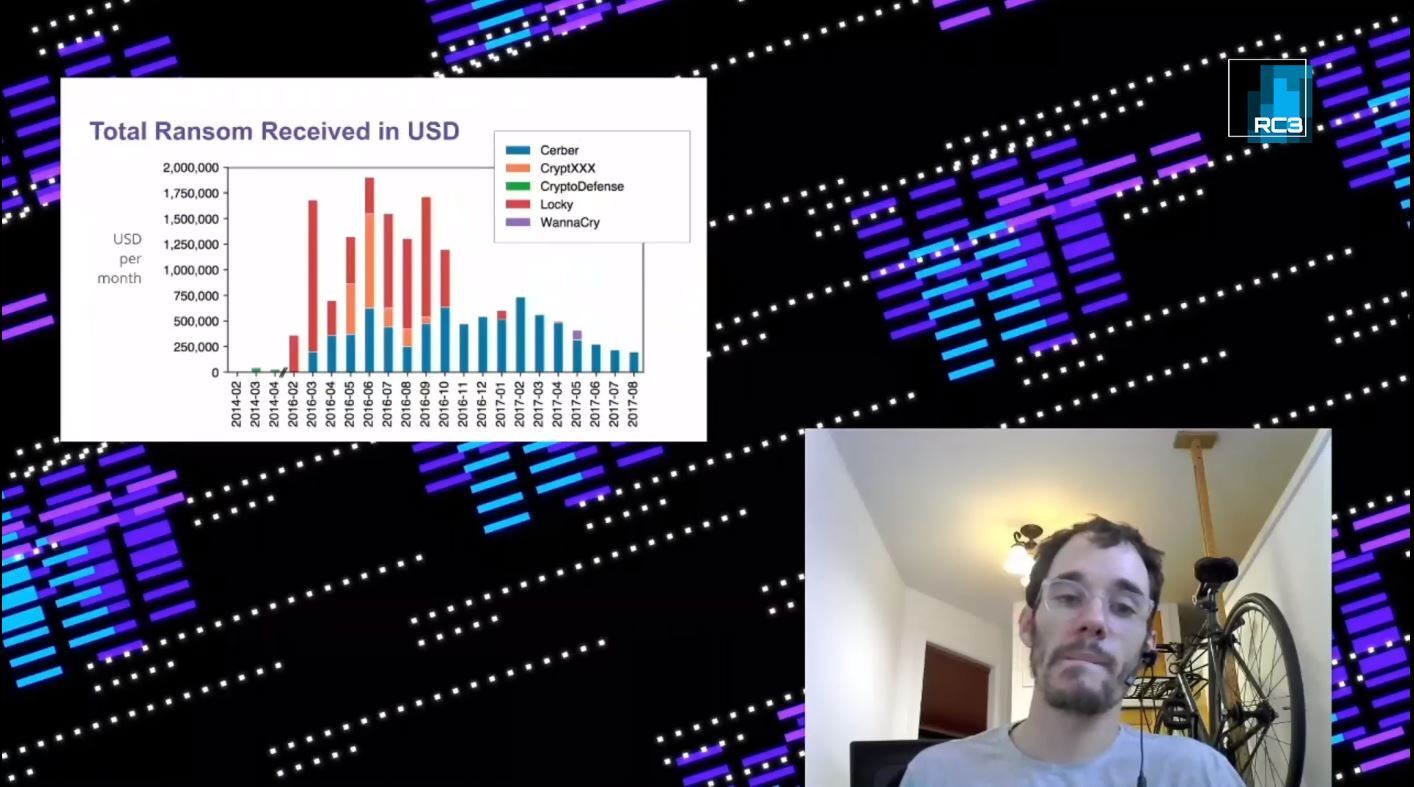

آنچه محققین دریافتند این بود که در بازه زمانی دو ساله، 19 هزار و 750 قربانی به عاملین 5 نوع شایعِ باجافزار چیزی حدود 16 میلیون دلار باج دادند. مسلماً این اعداد و ارقام تماماً دقیق نیست (بعید است همه تراکنشها ردیابی شده باشند) اما میشود تا حد زیادی مقیاس فعالین چند سال اخیر مجرمان سایبری را ارزیابی کرد. جالب است بدانید که حدود 90 درصد درآمد حاصل از جانب خانوادههای Locky و Cerber (دو تا از فعالترین باجافزارهای آن زمان) بود. افزون بر این، وانای کرایِ بدنام نیز صدها هزار دلار باج گرفت (هرچند بسیاری از متخصصین این بدافزار را وایپر تلقی میکنند و نه باجافزار).

آنچه برای محققین بیش از هر چیز دیگری مهم بود میزان درآمد مجرمان سایبری و نحوه رسیدن به چنین درآمدی بود. بدینمنظور، محققین از همان متود تحلیل تراکنشها استفاده کردند تا ببینند کدامیک از کیفپولهای مجرمان سایبری در تراکنشهای مشترک فعال بوده است (از جمله کیفپولهای شناختهشدهی سرویسهای آنلاین تبدیل ارز دیجیتال). البته همه وجوه را هم نمیشود بدین طریق ردیابی کرد اما این متود به محققین این قدرت را داد تا ثابت کنند مجرمان سایبری بیشتر از طریق BTC-e.com و BitMixer.io پول برداشت میکردند (مسئولین بعدها هر دو صرافی را بستند؛ صرافیهایی که در اصل کارشان پولشویی بود).

راهکارهای امنیتی

سودهای کلانی که مجرمان سایبری از باجافزارها بدست میآورند باعث شده تا آنها بیش از هر زمان دیگری شجاعانه دست به اخاذی بزنند: یک بار در لباس رابین هود در مؤسسهی خیریه سرمایهگذاری میکنند و باری دیگر برای آزار بیشتر قربانیان کمپین تبلیغاتی جعلی به راه میاندازند. در این پژوهش، محققین سعی داشتند نقاط فشار را که منجر به توقف جریانهای مالی و اشک افتادن به دل مجرمان سایبری (در مورد سودآوری باجافزارهای جدید) میشود پیدا کنند. تنها متودی که حقیقتاً کاربرپذیری دارد پیشگیری از آلودگی به باجافزارهاست. از این رو توصیه ما به شما انجام اقدامات زیر است:

- به کارمندان خود ترفندهای مهندسی اجتماعی را آموزش دهید. مهاجمین -به غیر از چند نمونه نادر- معمولاً سعی دارند با ارسال لینک یا داکیومنت مخرب به کاربر کامپیوترها را آلوده کنند.

- همه نرمافزارها را مخصوصاً سیستمعاملها را مرتباً آپدیت کنید.

- از راهکارهای امنیتی مجهز به فناوریهای درونسازهایِ ضدباجافزار استفاده کنید- در حال ایدهآل همان راهکارهایی که قادرند با تهدیدهای شناختهشده و در عین حال تهدیدهایی که هنوز شناسایی نشدند دست و پنجه نرم کنند.

- هر چند وقت یکبار از دادههای خود بکآپ بگیرید؛ ترجیحاً روی مدیای جداگانهای که دائماً به شبکه داخلی متصل نیست بکآپهای خود را ذخیره کنید.

[1] Remote Chaos Communication Congress

[2] Chainalysis

[3] cospending

منبع: کسپرسکی آنلاین (ایدکو)

کسپرسکی اسم یکی از بزرگترین شرکتهای امنیتی و سازنده آنتی ویروس است که برخی از کاربران اشتباهاً این شرکت و محصولات آنتی ویروس آن را با عناوینی نظیر کسپرسکای،کاسپرسکی، کسپراسکای، کسپراسکای، و یا کاسپراسکای نیز میشناسد. همچنین لازم به ذکر است مدیرعامل این شرکت نیز یوجین کسپرسکی نام دارد.