روابط عمومی شرکت ایدکو (توزیع کننده محصولات کسپرسکی در ایران)؛ با شیوع کووید 19، سازمانهای سراسر جهان دورکاری را در دستور کار خود قرار دادند. دورکاری مستقیماً روی امنیت سایبری و چشمانداز تهدید تأثیر گذاشته است. در کنار حجم بالایی از ترافیک سازمانی، استفاده از سرویسهای طرفسوم برای تبادل داده و کارمندانی که با کامپیوترهای شخصیشان (که به طور بالقوه به شبکههای وایفای ضعیفی نیز متصل میشوند) برای مقاصد کاری استفاده میکنند، دردسر دیگر برای تیمهای امنیت اطلاعات، تعداد فزایندهی افرادی است که از ابزارهای دسترسی ریموت استفاده میکنند.

یکی از محبوبترین پروتکلها برای دسترسی به ایستگاههای کار یا سرورهای ویندوز (در سطح اپلیکیشن) RDP[1] است (پروتکل اختصاصی مایکروسافت). در دوران قرنطینه انواع و اقسام کامپیوترها و سرورها توانستند به صورت ریموت متصل شوند و اکنون شاهد افزایش فعالیتهای مجرمان سایبری هستیم (که خوب با توجه به حقیقتی که بدان اشاره کردیم دیگر شاید این خبر تعجبی نداشته باشد)؛ مجرمان سایبری همیشه دوست دارند از آب گلآلود ماهی بگیرند و حالا با همهگیری ویروس کرونا هیچچیز برایشان لذتبخشتر از سوءاستفاده کردن از چنین شرایطی نیست. آنها میتوانند دورکاریِ عالمگیر را دستاویزی کنند برای حمله به منابع سازمانی و طعمه قرار دادنِ کارمندان ریموت (که بعضاً یا بیحواسند یا عجله دارند).

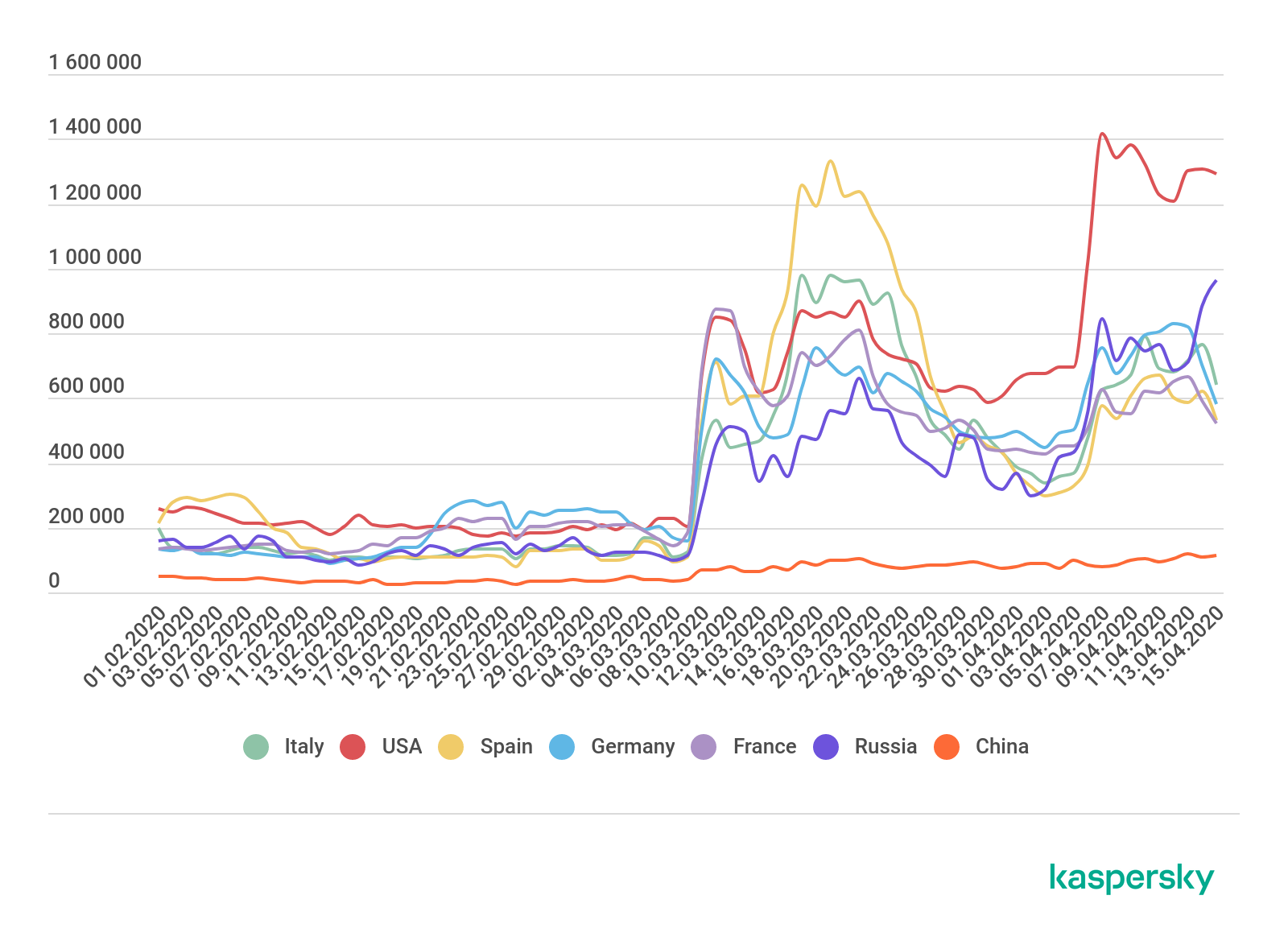

از اوایل مارس سال جاری، تعداد حملات Bruteforce.Generic.RDP تقریباً در سراسر کره زمین رشد نجومی داشته است:

حملاتی از این دست اقداماتی هستند برای حملهی فراگیر به نام کاربری و رمزعبور RDP آن هم با امتحان کردن تمامی گزینههای ممکن (به صورت نظاممند) تا وقتی گزینه درست پیدا شود. این جستجو میتواند بر ترکیبی از کاراکترهای تصادفی یا مجموعهای از رمزعبورهای محبوب یا دستکاریشده مبتنی باشد. یک حمله موفق به مجرم سایبری دسترسی ریموت به کامپیوتر هدف را در شبکه میدهد. مهاجمین جستجوی فراگیر چندان هم در رویکرد خود دقیق نیستند اما اصولاً عملکردهایی مشابه دارند. در حقیقت میتوان چنین نتیجه گرفت که در پی گذارِ عظیم از ادارات به خانه، تعداد سرورهای RDP–که پیکربندی ضعیفی دارند- افزایش یافت و از این رو تعداد حملات نیز اکنون رو به فزونی است.

حملات به زیرساختهای دسترسی ریموت (و نیز ابزارهای مشارکتی) را بعید میدانیم بشود به این زودیها متوقف کرد. بنابراین، اگر در محل کار خود از RDP استفاده میکنید مطمئن شوید تمامی اقدامات محافظتی لازمه را انجام دادهاید:

- دستکم، از رمزعبورهای قوی استفاده کنید.

- RDP تنها از طریق ویپیان سازمانی ممکن شود.

- از NLA[2] استفاده کنید.

- در صورت امکان، احراز هویت دوعاملی را فعالسازی کنید.

- اگر از RDP استفاده نمیکنید، آن را غیرفعال کرده و پورت 3389 را ببندید.

- از راهکار امنیتی مطمئنی استفاده کنید.

اگر از پروتکل دسترسی ریموت مختلفی استفاده میکنید، همچنان در امان نیستید:

اواخر سال گذشته، متخصصین کسپرسکی 37 آسیبپذیری در کلاینتهای مختلف پیدا کردند؛ کلاینتهایی که از طریق پروتکل VNC (مانند RDP برای دسترسی ریموت به کار گرفته میشود) متصل شده بودند.

شرکتها باید به دقت برنامههای به کار گرفتهشده را تحت نظارت قرار داده و آنها را روی تمامی دستگاههای سازمانی (مرتباً) آپدیت کنند. این برای بسیاری از شرکتهای کنونی کار سختی است زیرا گذاری شتابزده به دورکاری خیلی از سازمانها را مجبور کرده به کارمندان خود اجازه دهند در خانه و با کامپیوترهای شخصیشان امور اداری را انجام داده و به شبکههای اینترنتی خودشان وصل شوند- این کار اغلب فاقد استانداردهای امنیت سایبری در سطح سازمانی است. از این رو توصیه میکنیم:

- اصول اولیهی امنیت دیجیتال را به کارمندان خود آموزش دهید.

- از رمزعبورهای قوی مختلفی برای دسترسی به منابع مختلف سازمانی استفاده کنید.

- تمامی نرمافزارهای روی دستگاههای کارمندان را به آخرین نسخهشان آپدیت کنید.

- در صورت امکان، آن تعداد دستگاههایی را که برای مقاصد کاری از آنها استفاده میکنید رمزگذاری کنید.

- از دادههای مهم خود بکآپ بگیرید.

- راهکارهای امنیتی را روی تمامی دستگاههای کارمندان خود نصب کنید؛ همینطور راهکارهای مخصوص ردیابی تجهیزات (در صورت وارد آمدن خسارت به آنها).

[1] پروتکل دسترسی از راه دور به دسکتاپ

[2] Network Level Authentication

منبع: کسپرسکی آنلاین (ایدکو)

کسپرسکی اسم یکی از بزرگترین شرکتهای امنیتی و سازنده آنتی ویروس است که برخی از کاربران اشتباهاً این شرکت و محصولات آنتی ویروس آن را با عناوینی نظیر کسپرسکای،کاسپرسکی، کسپراسکای، کسپراسکای، و یا کاسپراسکای نیز میشناسد. همچنین لازم به ذکر است مدیرعامل این شرکت نیز یوجین کسپرسکی نام دارد.