روابط عمومی شرکت ایدکو (توزیع کننده محصولات کسپرسکی در ایران)؛ محققین از حضور تروجان دسترسی ریموتِ جدیدی (RAT) به نام JhoneRAT خبر دادند؛ تروجانی که به عنوان بخشی از کمپین فعال (شروع، نوامبر 2019) دارد توزیع میشود و هدفش نیز فقط خاورمیانه است. این RAT وقتی یکبار دانلود شود، اطلاعات مربوط به کامپیوترهای قربانیان را جمعآوری کرده و همچنین قادر است پیلودهای اضافی را نیز دانلود کند.

شواهد حاکی از آن است که عاملینِ پشت ماجرای JhoneRAT اقدامات مضاعفی در راستای تضمین توزیع این RAT بین قربانیان عربزبان انجام دادهاند. محققین خاطرنشان میکنند که مهاجمین برای فرآیند آلودگیِ این پیلود همچنین از چندین سرویس کلود از جمله گوگلدرایو و گوگل فرم استفاده کردهاند. پژوهشگرانِ شرکت Cisco Talos در تحقیقات روز پنجشنبهی خود چنین گفتند: «این کمپین، عاملی را نشان میدهد که یک RAT خانگی ساخته است؛ عاملی که به میزبانی ارائهدهندگان کلود با چندین لایه در تعامل است».

«JhoneRAT به زبان Python ساخته شده است اما نه بر اساس کد منبع عمومی؛ چراکه این نوع بدافزار عموماً بر اساس کد منبع عمومیست. مهاجمین تمام تلاش خود را میکنند تا بتوانند هدفهای خود را به دقت انتخاب کنند (هدفهایی که بر اساس طراحی کیبورد قربانی در یک سری کشورها قرار دارند)».

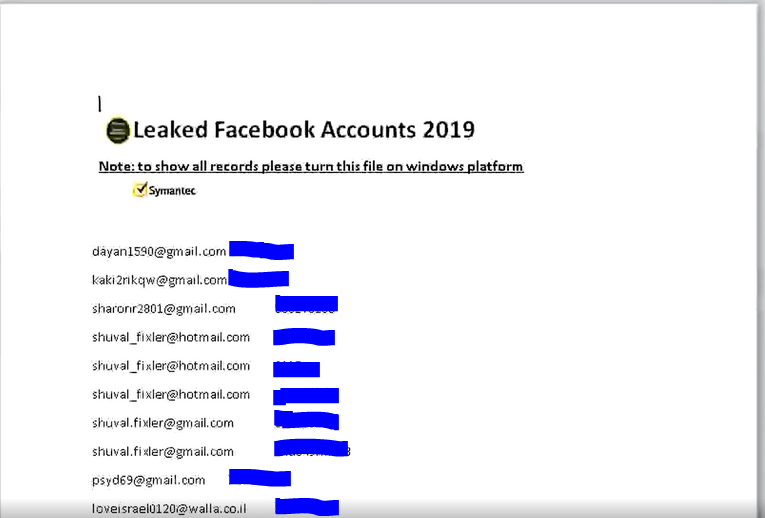

این RAT ابتدا از طریق داکیومنتهای آلودهی مایکروسافت آفیس توزیع میشود. اینکه داکیومنتها از طریق ایمیل توزیع شدند یا سایر متودها هنوز در دست بررسی است. محققین سه داکیومنت آلوده را که داشتند JhoneRAT را توزیع میکردند شناسایی نمودند: قدیمیترینشان موسوم به Urgent.docx برای نوامبر 2019 بود. دومین داکیومنت موسوم به fb.docx برای اوایل ژانویه 2019 بود و شامل نامهای کاربری و رمزهای عبور -از نشت «فیسبوک» - میشد. و آخرین داکیومنت نیز به اواسط ژانویه برمیگردد و ظاهراً از سوی سازمانی در امارات متحده عربی است.

وقتی کاربر داکیومنت را باز میکند و یا ویرایش را فعال میسازد، داکیومنتهای آلوده سپس (با یک ماکروی جاسازیشده) شروع میکنند به دانلود داکیومنت آفیس اضافی از گوگل درایو. جالب اینجاست که مهاجمین برای اینکه نهایتاً بتوانند پیلود را دانلود کنند از چندین سرویس کلود استفاده میکنند (برای مثال گوگلدرایو، توییتر و گوگل فرم). گرچه باید گفت این اولین باری نیست که یک مهاجم به چنین روشی توانسته است از پلتفرمهای ارائهدهندهی خدمات کلود استفاده کند؛ اما محققین میگویند این روش به عامل شر کمک میکند تا از شناسایی و دیفندرها طفره رود. به نقل از محققین، «تشخیص ترافیک آلوده از ترافیک قانونی در زیرساخت ارائهدهندهی کلود برای هدفها سخت است. افزون بر این، این نوع زیرساخت از HTTPS استفاده میکند و این جریان رمزگذاری میشود. همین رمزگذاری باعث میشود حمله مرد میانی برای دیفندر پیچیدهتر شود».

به نقل از محققین، وقتی داکیومنت در گوگلدرایو دانلود شد، فرمانی برای دانلود تصویر از لینک جدید گوگلدرایو اجرا میشود. نامپرونده (فایلنِیم) تصویر cartoon.jpg، img.jpg و یا photo.jpg است و تصویر معمولاً کارتون نشان می دهد (مثل کارتونی که اینجا نمایش داده شده است).

آنها در ادامه افزودند: «شایان ذکر است که نامپروندهی تصویر دانلودشده بر اساس یک دیکشنری به طور تصادفی تولید میشود». دودوییِ base64 بعد از رمزگشایی دیگر میشود یک دودویی AutoIT که کارش دراپ کردن فایل جدید روی گوگلدرایو است. این فایل حاوی پیلود نهایی یعنی JhoneRAT است که سه ریسه[1] را اجرا میکند: یکی مسئول چک کردن اینکه آیا سیستم طراحی کیبورد هدفدار دارد یا نه، دیگری مسئول ایجاد پایداری و سومی آغاز چرخهی اصلی RAT.

از آنجا، عملیات انتقال غیرمجاز دادهها (همچون اسکرینشاتهای سیستم) از طریق ImgBB (سرویس میزبانی و اشتراکگذاری رایگان تصویر) انجام میگیرد. فرمانها همچنین با پست کردن اطلاعات به گوگلُفرم (یک اپ) ارسال میشوند و فایلها نیز همچنان به دانلود خود در گوگلدرایو ادامه میدهند. به نقل از محققین: «این RAT برای اجرای تمام فرمانهای خود و کنترل فعالیتها (C2) از سه سرویس مختلف کلود استفاده میکند. RAT مورد بحث با استفاده از تجزیهکنندهی BeautifulSoup HTML هر ده ثانیه یکبار با آیدی @jhone87438316 کامنتهای جدید را در توییتها چک میکند تا توییتهای جدید را شناسایی کند».

این RAT همچنین از تکنیکهای بیشتری برای جلوگیری از شناسایی، ماشینهای مجازی و تحلیل استفاده میکند. ماکرو شامل تکنیک شناسایی ماشین مجازی بر پایهی شماره سریال دیسکهای موجود در محیط قربانی میشود.

به نقل از محققین، «مهاجمین علاوه بر این از ضد ماشین مجازی (anti-VM) و ترفندهای ضد تحلیل استفاده کردند تا فعالیتهای آلودهی خود را پیش چشمان نافذ تحلیلگران دور کنند. بعنوان مثال، VM یا سندباکس باید طراحی کیبوردِ کشورهای هدفدار و شماره سریال دیسک را داشته باشد». بر اساس گفتههای محققین، این کمپین همچنان دارد به فعالیت خود ادامه میدهد.

«درست در همین زمان کلید API لغو میشود و اکانت توییتر به حالت تعلیق درمیآید. با این وجود، مهاجم میتواند براحتی اکانتهای جدیدی بسازد و فایلهای آلوده را برای بقای خود به روز نماید. این کمپین به ما نشان داد که شناسایی بر پایهی شبکه مهم است زیرا باید توسط تحلیل رفتار سیستم تکمیل گردد».

[1] thread

منبع: کسپرسکی آنلاین (ایدکو)

کسپرسکی اسم یکی از بزرگترین شرکتهای امنیتی و سازنده آنتی ویروس است که برخی از کاربران اشتباهاً این شرکت و محصولات آنتی ویروس آن را با عناوینی نظیر کسپرسکای،کاسپرسکی، کسپراسکای، کسپراسکای، و یا کاسپراسکای نیز میشناسد. همچنین لازم به ذکر است مدیرعامل این شرکت نیز یوجین کسپرسکي نام دارد.