روابط عمومی شرکت ایدکو (توزیع کننده محصولات کسپرسکی در ایران)؛ ریلتوک جزو یکی از چند خانوادهی تروجانهای موبایل بانکی است که دارای کارکردها و روشهای توزیع استاندارد میباشد. در اصل این تروجان، با مخاطبین روسی کار داشت اما بعدها این بانکدار موبایل با کمی اصلاحات وقفپذیری بیشتری پیدا کرد و اکنون حتی وارد بازار اروپایی نیز شده است. حجم قربانیان ریلتوک (بیش از 90%) همچنان در روسیه باقیمانده است و فرانسه (با 4% قربانی) در جایگاه دوم قرار دارد. مقام سوم برای ایتالیا، اوکراین و انگلستان است.

ما ابتدا اعضای این خانواده را مارس 2018 شناسایی کردیم. درست مثل سایر تروجانهای بانکی، این خانواده هم خودش را در قالب اپهایی برای سرویسهای تبلیغاتی محبوب و رایگان درمیآورد. این بدافزار از طریق اساماس در قالب %USERNAME%, I’ll buy under a secure transaction. youlabuy[.]ru/7*****3 یا %USERNAME%, accept 25,000 on Youla youla-protect[.]ru/4*****7 دستگاهها را آلوده میکرد و بین آنها توزیع میشد. این بدافزار همچنین حاوی لینکی بود که دانلود تروجان ریلتوک را به همراه داشت. نمونههای دیگری نیز داشتیم که خود را جای کلاینتهای یک سرویس بلیتیاب یا اپ استوری برای سیستمعامل اندروید میزدند.

اواخر سال 2018 بود که ریلتوک جهشی بزرگ کرد و وارد عرصهی بینالمللی شد. مجرمان سایبری که در حقیقت دستهای پشت پردهی این تروجان بودند همان پوشش قبلی و روشهای توزیع را حفظ کرده و سعی داشتند از آیکونها و نامهایی استفاده کنند که کارشان تقلید سرویسهای تبلیغاتی رایگان و محبوب است.

در نوامبر 2018، نسخهای از این تروجان برای بازار انگلیسیها در قالب Gumtree.apk به روی کار آمد. پیام اساماسی با یک لینک به بانکداری که ظاهر این چنینی داشت: %USERNAME%, i send you prepayment gumtree[.]cc/3*****1.

نسخههای ایتالیایی (Subito.apk) و فرانسوی (Leboncoin.apk) کمی بعد از این ماجرا ژانویهی 2019 ظاهر شدند. این پیامها به شرح زیر بودند:

- “%USERNAME%, ti ho inviato il soldi sul subito subito-a[.]pw/6*****5” (It.)

- “% USERNAME%, ti ho inviato il pagamento subitop[.]pw/4*****7” (It.)

- “%USERNAME%, je vous ai envoyé un prepaiement m-leboncoin[.]top/7*****3” (Fr.)

- “%USERNAME%, j’ai fait l’avance (suivi d’un lien): leboncoin-le[.]com/8*****9” (Fr.)

بیایید نگاهی جزئیتر به عملکرد این تروجان بانکی بیاندازیم:

آلودگی

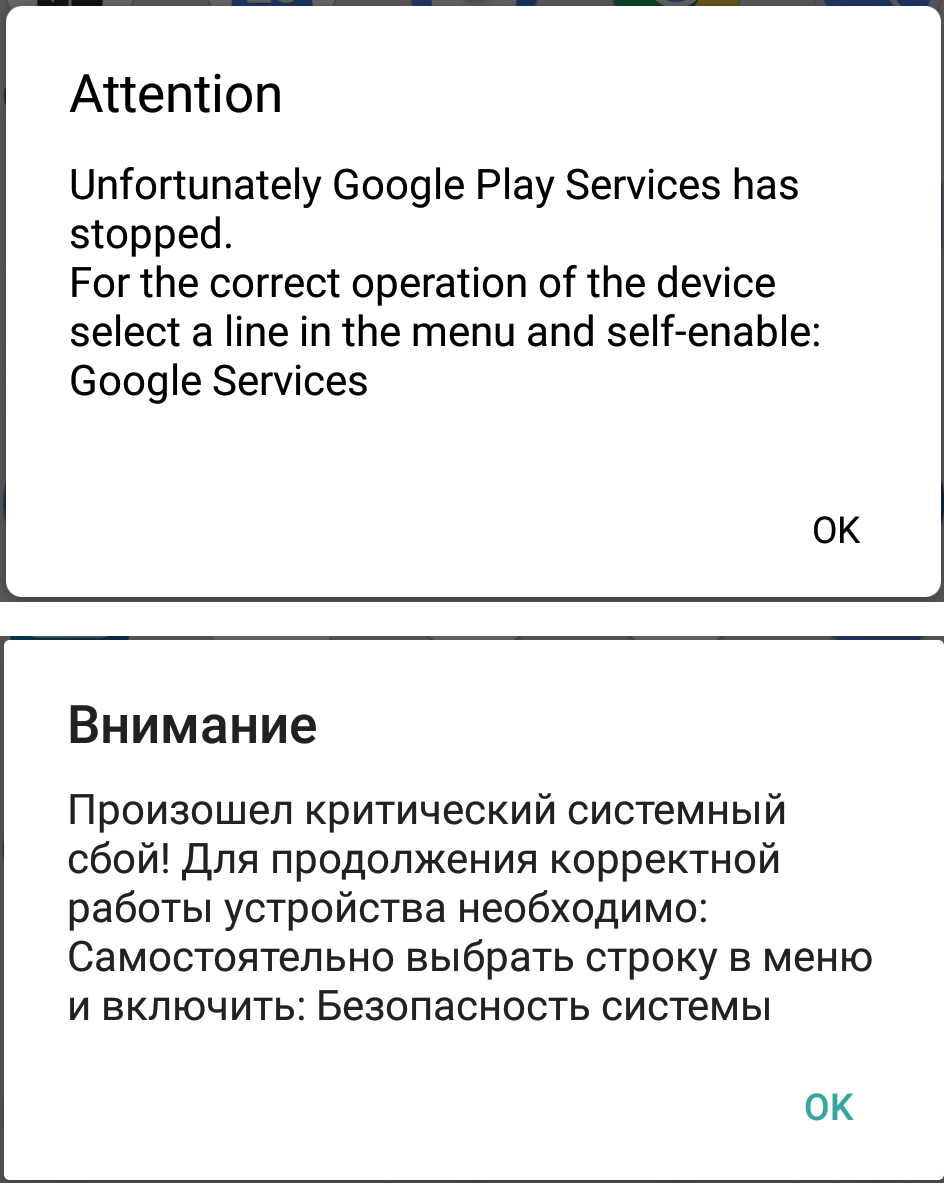

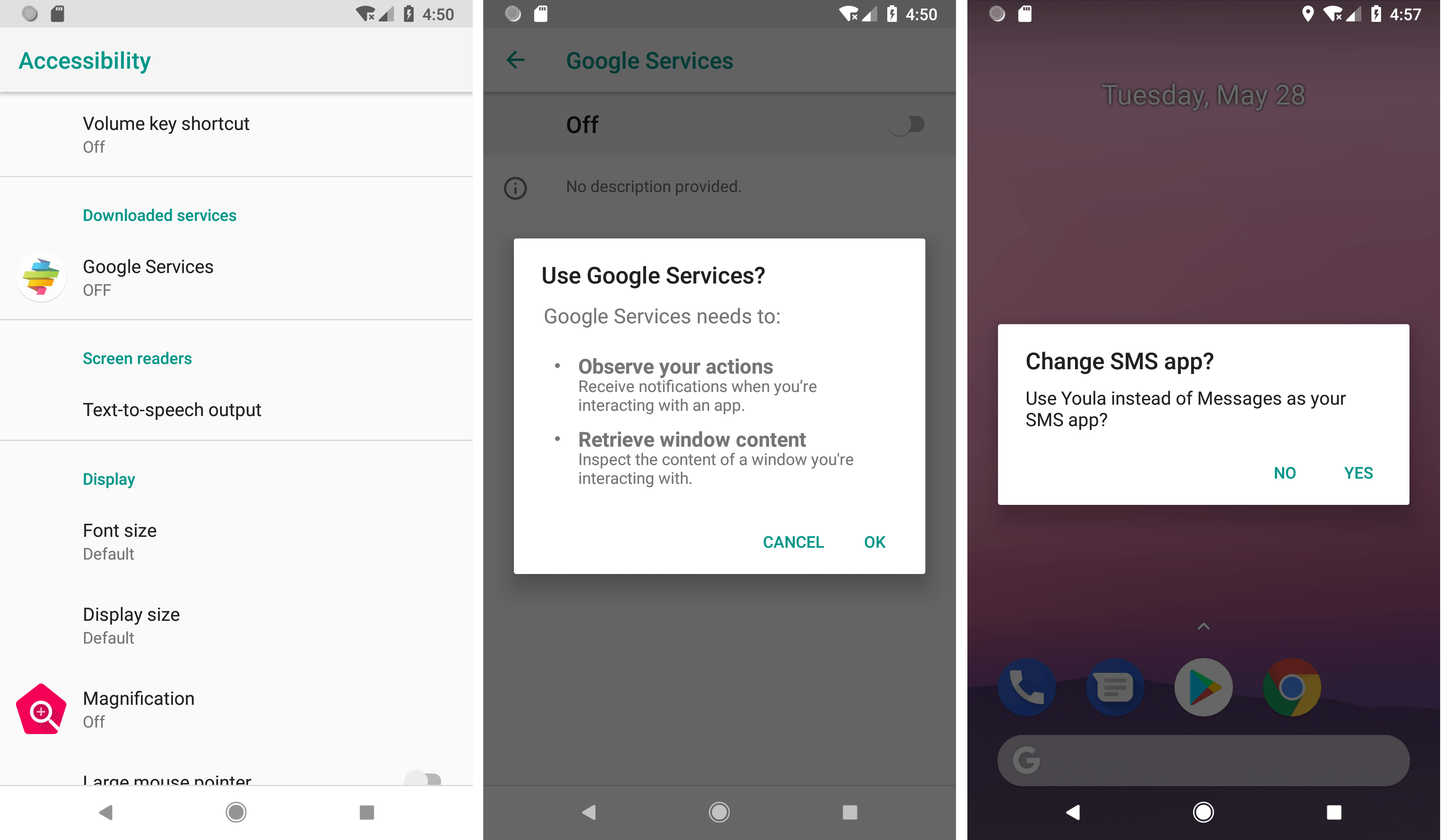

کاربر اساماسی با یک لینک آلوده که او را به وبسایت تقلبی (که از سرویس تبلیغاتی محبوب و رایگان تقلید میکند) میبرد دریافت میکند. آنجا، کاربر مجبور میشود نسخهی جدید این اپ موبایلی را دانلود کند؛ اپی که در واقع در زیر پوشش مظلومانهاش تروجانی شرور پنهان است. برای نصب آن قربانی باید ابتدا مجوز نصب اپها از منابع ناشناخته را (در تنظیمات دستگاه) صادر کند. در طول نصب، ریلتوک با نمایش هشداری جعلی از کاربر میخواهد تا از ویژگیهای خاصی در AccessibilityService استفاده کند.

اگر کاربر درخواست را نادیده بگیرد و یا آن را رد کند، پنجره مدام باز خواهد شد. این تروجان بعد از گرفتن حقوق مد نظر خود، پیش از اینکه از اسکرین دستگاه پاک شود، خودش را در قالب اپ اساماس پیشفرض جا میزند (خودش به طور مستقلی در AccessibilityService روی گزینهی yes کلیک میکند).

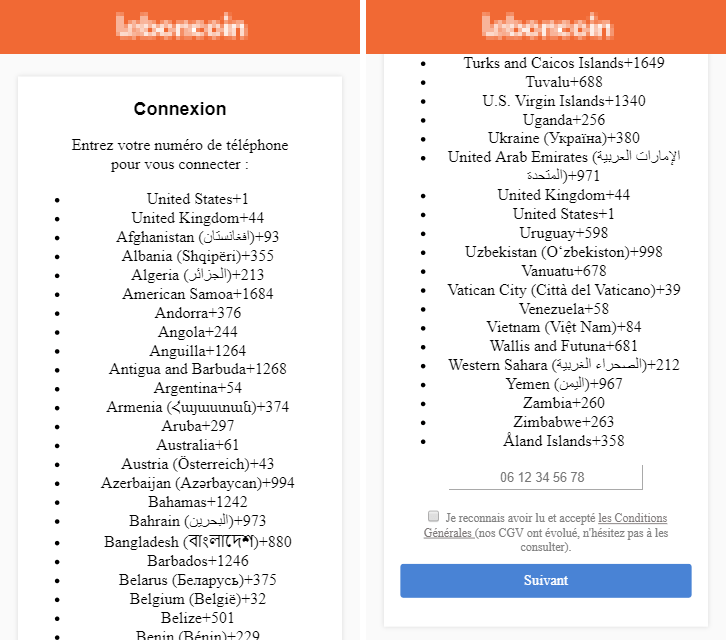

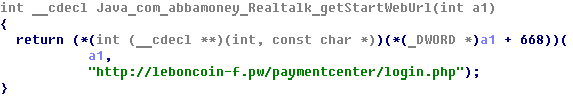

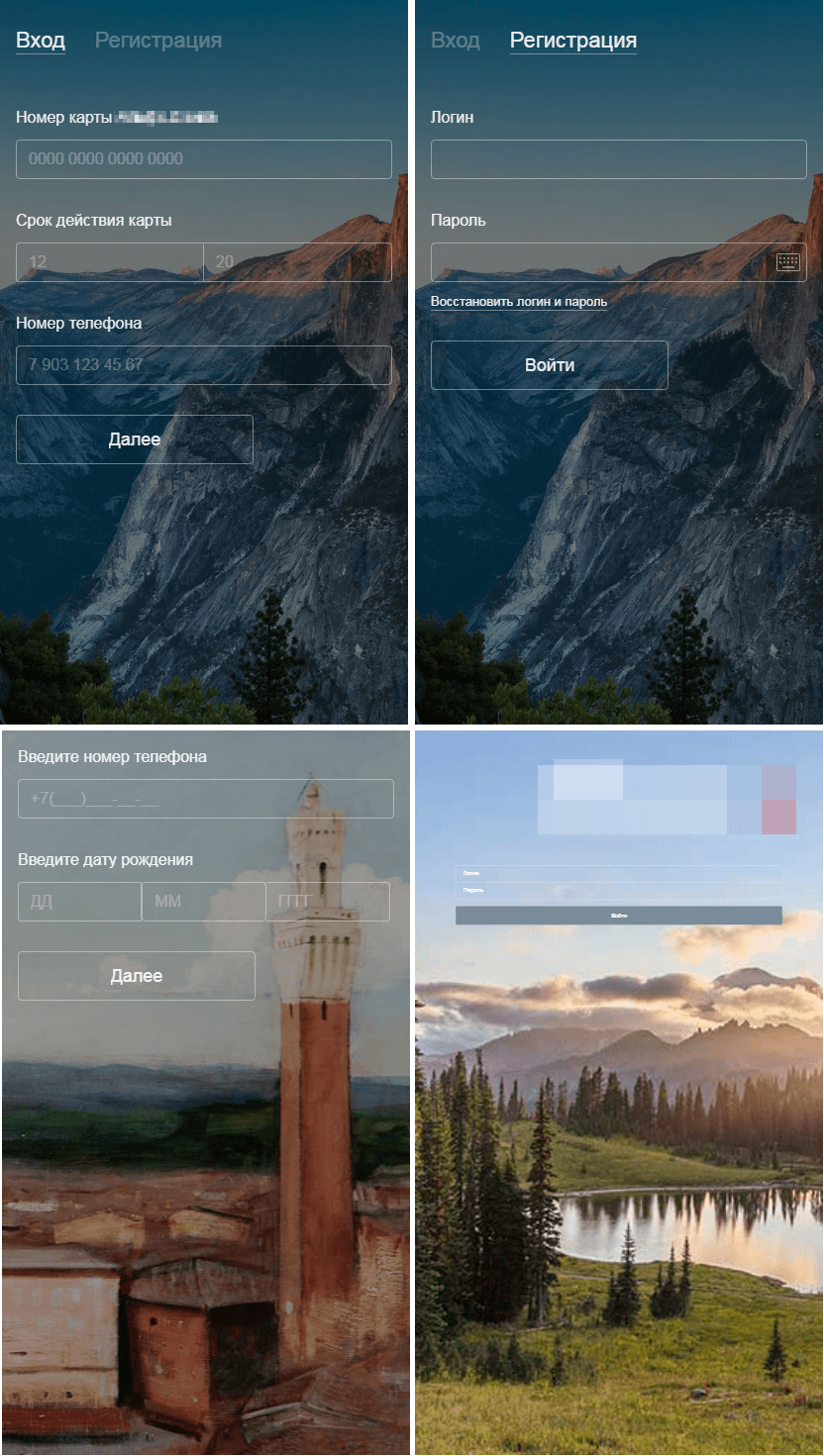

ریلتوک که حالا نصب شده است و مجوزهای مورد نیازش را نیز از کاربر دریافت کرده است شروع میکند به وصل کردن سرور C&C خود. این تروجان در نسخههای اخیر خود وقتی شروع به کار میکند همچنین یک سایت فیشینگ نیز در مرورگر باز میکند؛ این سایت در حقیقت از سرویس تبلیغاتی رایگان تقلید کرده تا بدینترتیب با فریب کاربر، او را مجاب به وارد کردن اطلاعات محرمانهاش و جزئیات کارت اعتباریاش کند. اطلاعات واردشده سپس به مجرمان سایبری فوروارد میشود.

ارتباط با C&C

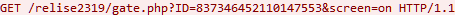

ریلتوک بیوقفه با سرور C&C خود در ارتباط است. اول از همه اینکه با ارسال درخواست GET به آدرس gate.php مربوطه به همراه دو پارامتر آیدی و اسکرین، دستگاه آلوده را در پنل ادمین وارد میکند.

سپس با استفاده از درخواستهای POST به آدرس report.php مربوطه، اطلاعات مربوط به دستگاه (شامل IMEI، شماره تلفن، کشور، اپراتور موبایل، موجودیت حقوق روت، نسخهی سیستمعامل)، فهرست کانتکتها، فهرست اپهای نصبشده، اساماسهای ورودی و سایر اطلاعات را ارسال میکند. تروجان ریلتوک از سرور فرمانهایی (برای مثال برای ارسال اساماس) و تغییراتی در تنظیمات دریافت میکند.

آناتومی تروجان

این خانواده بعد از اینکه کتابخانه librealtalk-jni.so حاوی فایل APK تروجان شد ریلتوک نام گرفت. این کتابخانه شامل عملیاتهایی از قبیل زیر میشود:

- دریافت آدرس از سرور C&C مجرم سایبری.

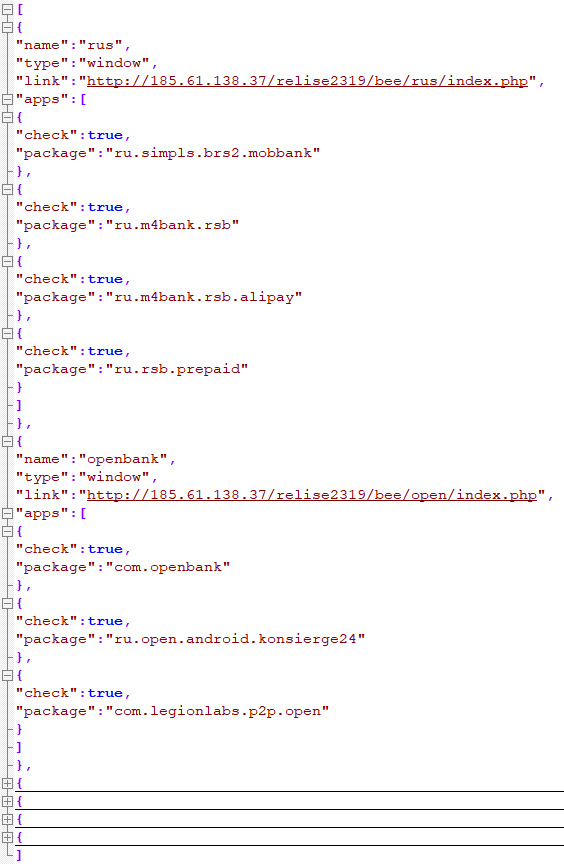

- دریافت فایل تنظیمات به تزریقات وبی از C&C و همچنین فهرست پیشفرضی از تزریقها.

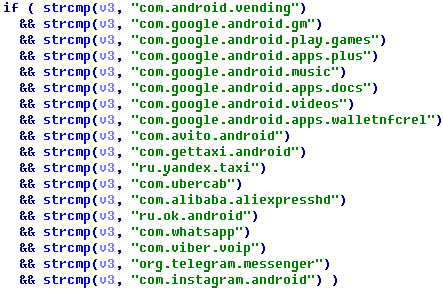

- اسکن برای نام پکهای اپ که رویدادهای AccessibilityEvent را در فهرستی از اپهای محبوب و شناختهشدهی بانکی/آنتیویروس/غیره تولید میکنند.

- تنظیم بدافزار به عنوان اپ پیشفرض اساماس.

- دریافت ادرس صفحهی فیشینگ که وقتی اپ کار میکند باز میشود.

فایل تنظیمات شامل فهرستی میشود از فهرستی از تزریقات برای اپهای موبایل بانکی- لینکهایی به صفحات فیشینگ که با این اپ موبایل بانکی در هماهنگیاند (استفاده شده توسط کاربر). نام پکها در بسیاری از نسخههای غربی (اینطور صدایشان میزنند) این تروجان، در تنظیمات پیشفرض فایل پاک میشود.

این بدافزار از طریق AccessibilityService رویدادهای AccessibilityEvent را تحت نظارت قرار میدهد. بسته به اینکه کدام اپ (نام پک) رویداد را تولید کرده است، ریلتوک میتواند:

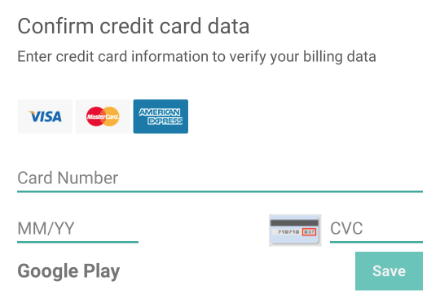

- صفحهی تقلبی گوگلپلی باز کند که درخواست جزئیات کارت اعتباری را دارد.

- صفحهی جعلی یا صفحهی فیشینگی در مرورگر باز کند (تزریق) که کارش تقلید صفحهی اپ موبایل بانکی مربوطه و درخواست اطلاعات کارت بانکی است.

- اپ را در صفحه Minimize (پایین صفحه بیاندازد). این اپها میتوانند آنتیویروس یا تنظیمات امنیتی دستگاه باشند.

علاوه بر این، تروجان ریلتوک میتواند نوتیفیکیشنها را از یک سری اپهای بانکی مشخص پنهان کند.

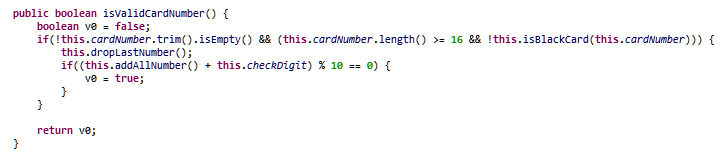

وقتی اطلاعات کارت بانکی وارد پنجرهی جعلی شد، ریلتوک شروع میکند به اعتبارسنجی اولیه: مدت اعتبار کارت، تعداد سرجمعها[1]، طول CVC و اینکه آیا این شماره در فهرست سیاه متصل به کد تروجان است یا نه:

در حال حاضر (دست کم تا همین الان که این مقاله دارد به شما ارائه میشود) عملکرد بیشتر نسخههای غربی ریلتوک در مقایسه با نسخههای روسی کاهش یافته است. برای مثال، فایل تنظیمات پیشفرض (به همراه تزریقها) دیگر اجرایی نیست و این بدافزار اکنون هیچ ویندوز درونسازهایِ جعلی که درخواست اطلاعات کارت بکند در خود ندارد.

جمعبندی

بهتر است از بروز تهدیدها پیشگیری کرد تا اینکه بگذاریم رخ دهند و بعد برای پیدا کردن چارهای برای رفعشان به تقلا بیافتیم. بنابراین توصیهی ما به شما این است که لینکهای مشکوک در اساماس را دنبال نکنید و مطمئن شوید اپها را تنها از منابع رسمیشان نصب میکنید. همچنین چک کنید کدام مجوزها را در طول نصب میدهید. همینطور که در ریلتوک دیدیم، مجرمان سایبری میتوانند همین روشهای تزریق آلودگی را روی سایر کشورها نیز پیاده کنند (که کم و بیش هم در این امر موفق بودهاند).

محصولات کسپرسکی تمام تهدیدهای فوق را میتوانند شناسایی کنند.

IoCs

C&C

- 100.51.100.00

- 108.62.118.131

- 172.81.134.165

- 172.86.120.207

- 185.212.128.152

- 185.212.128.192

- 185.61.000.108

- 185.61.138.108

- 185.61.138.37

- 188.209.52.101

- 5.206.225.57

- alr992.date

- avito-app.pw

- backfround2.pw

- background1.xyz

- blacksolider93.com

- blass9g087.com

- brekelter2.com

- broplar3hf.xyz

- buy-youla.ru

- cd78cg210xy0.com

- copsoiteess.com

- farmatefc93.org

- firstclinsop.com

- holebrhuhh3.com

- holebrhuhh45.com

- karambga3j.net

- le22999a.pw

- leboncoin-bk.top

- leboncoin-buy.pw

- leboncoin-cz.info

- leboncoin-f.pw

- leboncoin-jp.info

- leboncoin-kp.top

- leboncoin-ny.info

- leboncoin-ql.top

- leboncoin-tr.info

- myyoula.ru

- sell-avito.ru

- sell-youla.ru

- sentel8ju67.com

- subito-li.pw

- subitop.pw

- web-gumtree.com

- whitehousejosh.com

- whitekalgoy3.com

- youlaprotect.ru

نمونههایی از بدافزار

- 0497b6000a7a23e9e9b97472bc2d3799caf49cbbea1627ad4d87ae6e0b7e2a98

- 417fc112cd0610cc8c402742b0baab0a086b5c4164230009e11d34fdeee7d3fa

- 54594edbe9055517da2836199600f682dee07e6b405c6fe4b476627e8d184bfe

- 6e995d68c724f121d43ec2ff59bc4e536192360afa3beaec5646f01094f0b745

- bbc268ca63eeb27e424fec1b3976bab550da304de18e29faff94d9057b1fa25a

- dc3dd9d75120934333496d0a4100252b419ee8fcdab5d74cf343bcb0306c9811

- e3f77ff093f322e139940b33994c5a57ae010b66668668dc4945142a81bcc049

- ebd0a8043434edac261cb25b94f417188a5c0d62b5dd4033f156b890d150a4c5

- f51a27163cb0ddd08caa29d865b9f238848118ba2589626af711330481b352df

[1] checksum

منبع: کسپرسکی آنلاین (ایدکو)

کسپرسکی اسم یکی از بزرگترین شرکتهای امنیتی و سازنده آنتی ویروس است که برخی از کاربران اشتباهاً این شرکت و محصولات آنتی ویروس آن را با عناوینی نظیر کسپرسکای،کاسپرسکی، کسپراسکای، کسپراسکای، و یا کاسپراسکای نیز میشناسد. همچنین لازم به ذکر است مدیرعامل این شرکت نیز یوجین کسپرسکي نام دارد.